В процессе обслуживания ЛВС произошел случай проникновения в сеть компьютерного вируса. События развивались следующим образом.

Компьютерный вирус, он же вредоносная программа, был запущен в предверье 8 марта. Краем уха была услышана история, что вирус впустили на одном из компьютеров сети, скачав и запустив исполняемый exe-файл в поздравлении. Подтвердить эту версию я не смог наверняка, но и опровержения тоже не было. IP адреса первых заразившихся были определены, но дальнейшее расследование остановилось из-за удаления логов при форматировании HDD.

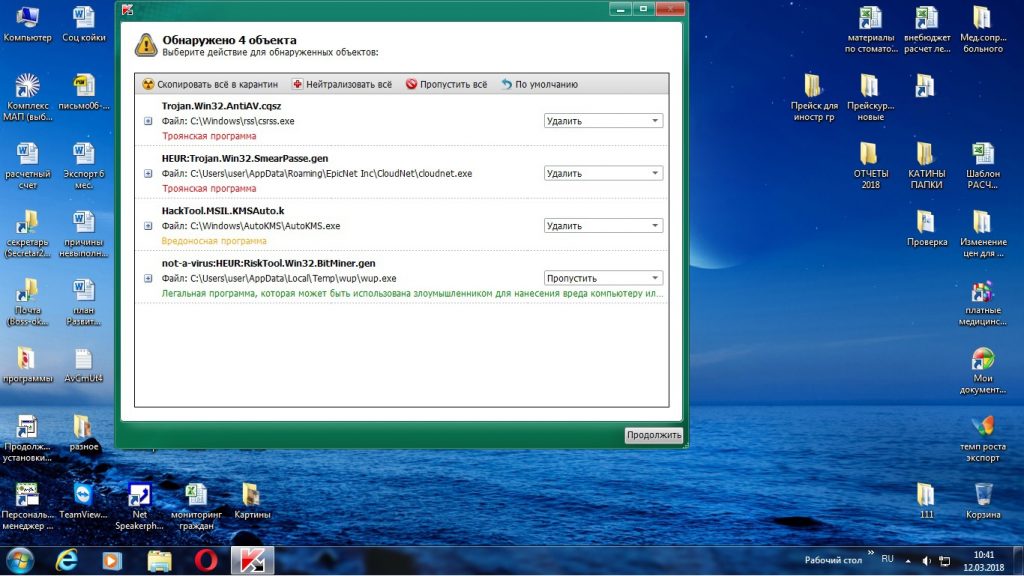

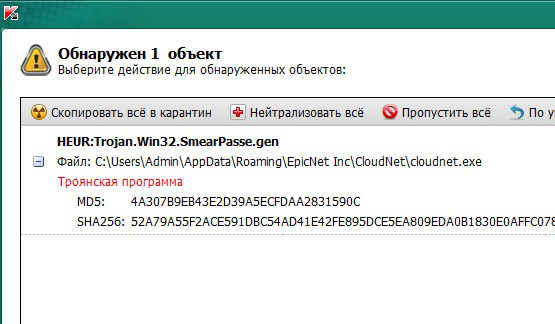

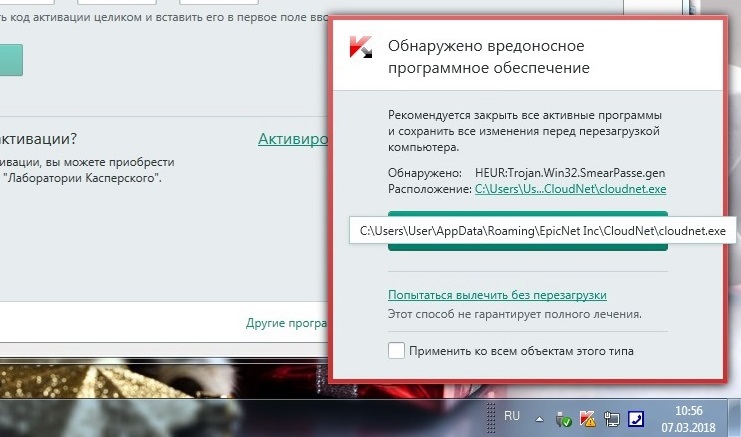

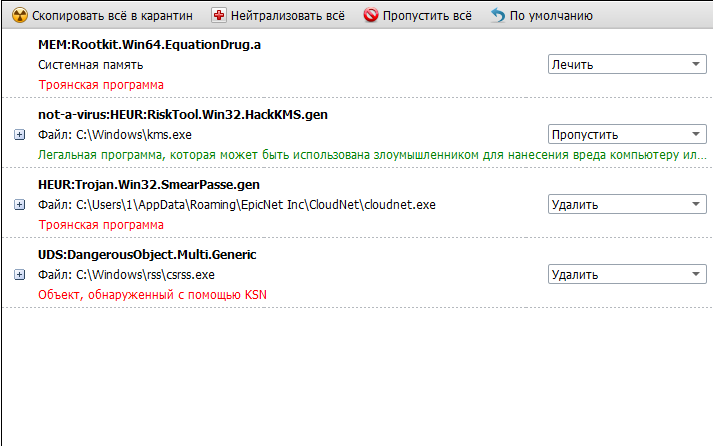

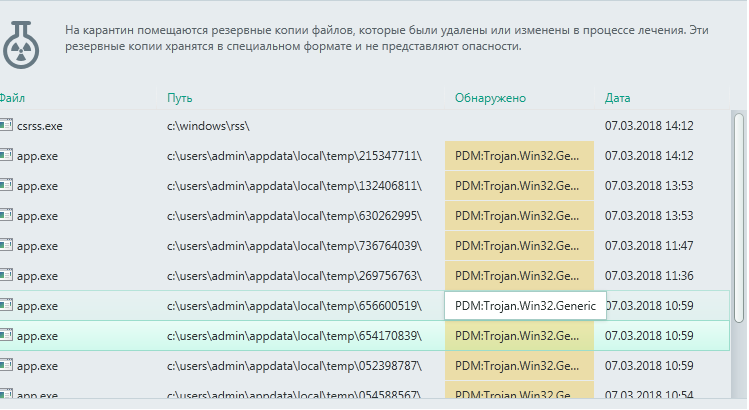

Вирус назывался CloudNet.exe, какие-то его производные или он сам создавали процессы app.exe и csrss.exe. Основная вредоносность заключалась в том, что вирус удалял запущенные exe-файлы других программ, среди которых как элементарный проводник Explorer.exe или гаджеты рабочего стола, так и профессиональный софт, для восстановления которого необходимо обращаться в службу тех. поддержки разработчика.

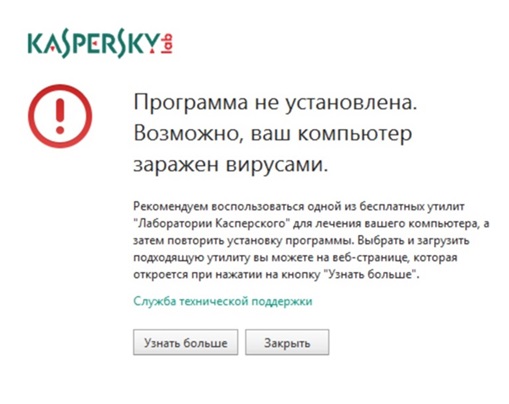

В первые пол часа после заражения позвонили пять человек с жалобой на то, что пропали все ярлыки с рабочего стола. Попытка перезапуска проводника (Ctrl+Shift+Esc >> файл >> новая задача >> Explorer.exe) приводила снова к его отключению через пару минут. Для устранения проблемы был обновлен антивирус и запущена полная проверка.

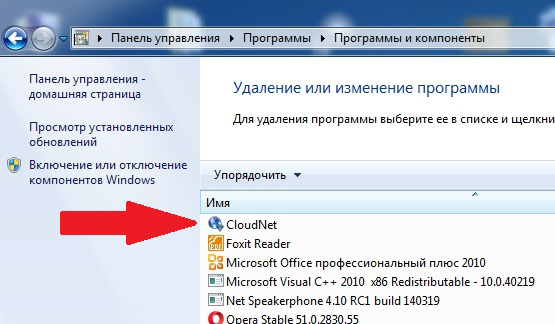

Нужно отметить, что вирус относится скорее всего к категории netWorm потому что распространяется по сети самостоятельно и устанавливается в систему без участия пользователя. После первого заражения атакует другие компьютеры в сети по 445 порту. В разделе удаления программ панели управления на зараженном компьютере можно наблюдать (но не всегда) среди прочих появившуюся строчку CloudNet.

Многие зараженные компьютеры были с просроченной лицензией антивируса, и отключенной защитой, или антивирус был очень старой версии, например Касперский 6.0. Так же среди заразившихся были компьютеры с неэффективным антивирусом, который пропустил вторжение. Среди антивирусов нашей сети числились Касперские разных годов выпуска, различные NOD32, несколько Avast, Avira и антивирус в брадмауэре. 90% заразившихся ПК не были внесены в домен, остальные внесенные оказались с правами администратора.

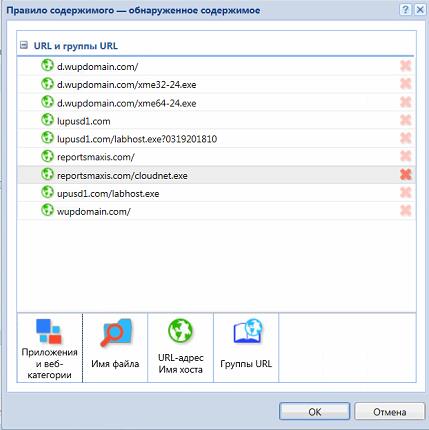

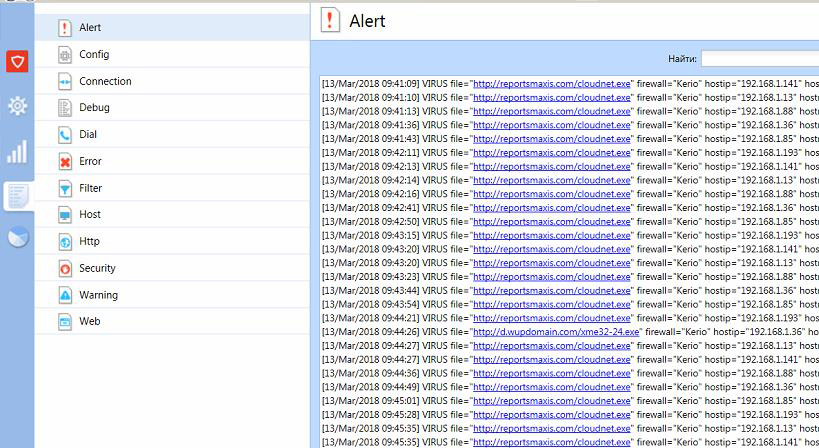

Первым забил тревогу антивирус в KerioControl. Он сообщил о подозрительном внешнем трафике и сетевых атаках. Внешний трафик для CloudNet был перекрыт правилом. Он пытался выйти на Reportsmaxis.com – та еще зараза.

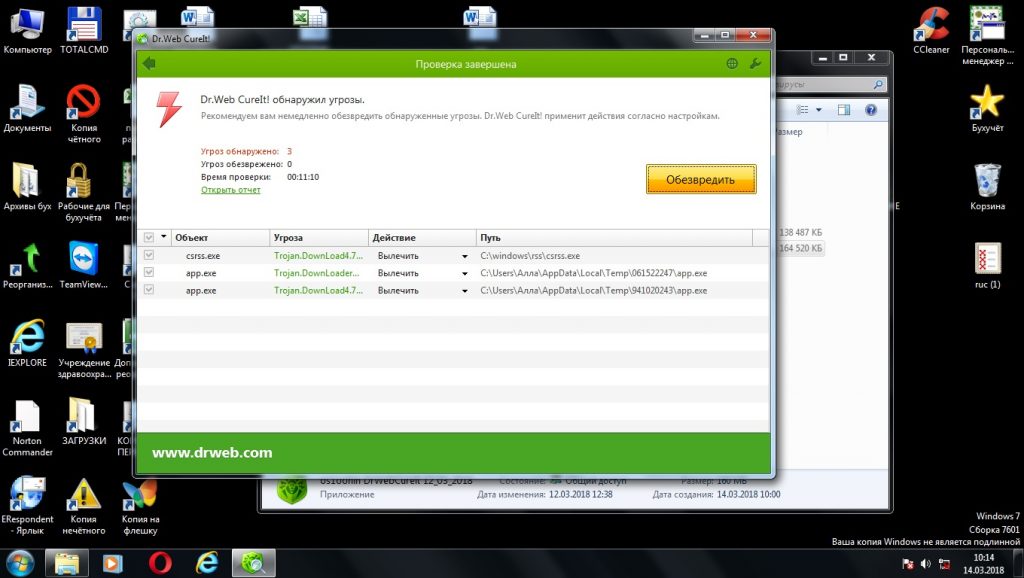

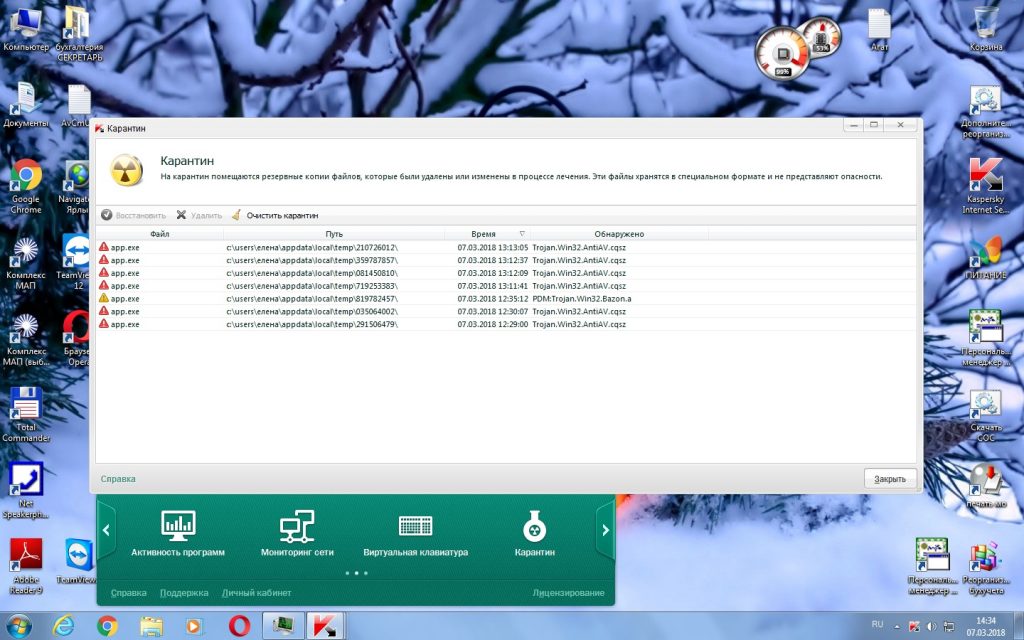

Осталось пролечить зараженные компьютеры в локальной сети, что не предполагало серьезных трудностей. Лечение начали с использованием DrWeb Cureit и KVRT. Каждый из них удалял своих троянов и, таким образом, рабочий день подошел к концу, начались выходные 8 марта.

По прошествии выходных люди пришли на работу, повключали свои компьютеры и толи от перезагрузки или просто по недосмотру затаившегося вируса в каких-то ПК атака началась с новой силой. С разных сторон стали поступать сообщения об заражении. Непрекращающиеся тревоги KerioControl сообщали об всё новых и новых IP-адресах, с которых идет сетевая атака. В пролеченный вышеназванными средствами ПК не устанавливался стационарный антивирус.

Вроде бы устраненная проблема проявлялась через некоторое время снова, пропадали ярлыки, убивались процессы exe. В некоторых местах всё же удавалось поставить KIS2017 после портабельных сканеров, но таких ПК было не много. В начале третьего дня угроза начала принимать серьезные масштабы. Заразилось уже более 25 ПК, отключилось некоторое оборудование, управляемое с ПК, начал останавливаться производственный процесс организации.

Вроде бы устраненная проблема проявлялась через некоторое время снова, пропадали ярлыки, убивались процессы exe. В некоторых местах всё же удавалось поставить KIS2017 после портабельных сканеров, но таких ПК было не много. В начале третьего дня угроза начала принимать серьезные масштабы. Заразилось уже более 25 ПК, отключилось некоторое оборудование, управляемое с ПК, начал останавливаться производственный процесс организации.

Наконец было принято очевидное решение – отключить зараженные ПК от локальной сети. Сразу этого не сделали, так как не представляли, что этот червь может распространится в подобных масштабах, так же неожиданностью оказалась просроченная лицензия антивируса на многих ПК.

После установления карантина начались поиски лекарства. DrWeb и KVRT показали свою неспособность к ликвидации вируса, хотя в процессе сканирования находили много разной заразы. Там где стоял KIS17 вирус не прошел.

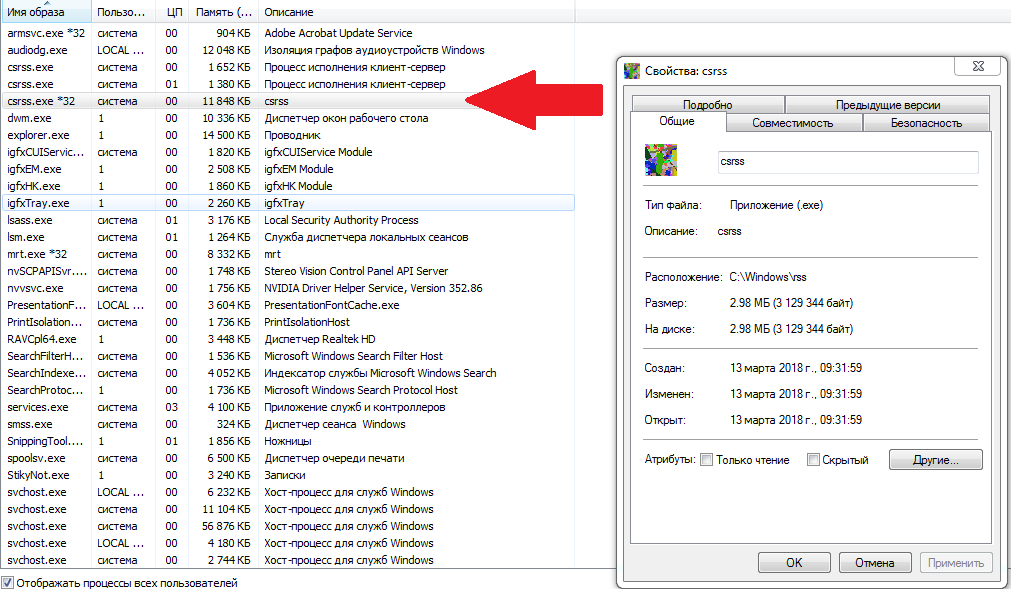

В большинстве ПК обнаруживались три основных вредоносных процесса CloudNet.exe, app.exe и csrss.exe.

В диспетчере задач вредоносный процесс csrss.exe*32 со звездочкой.

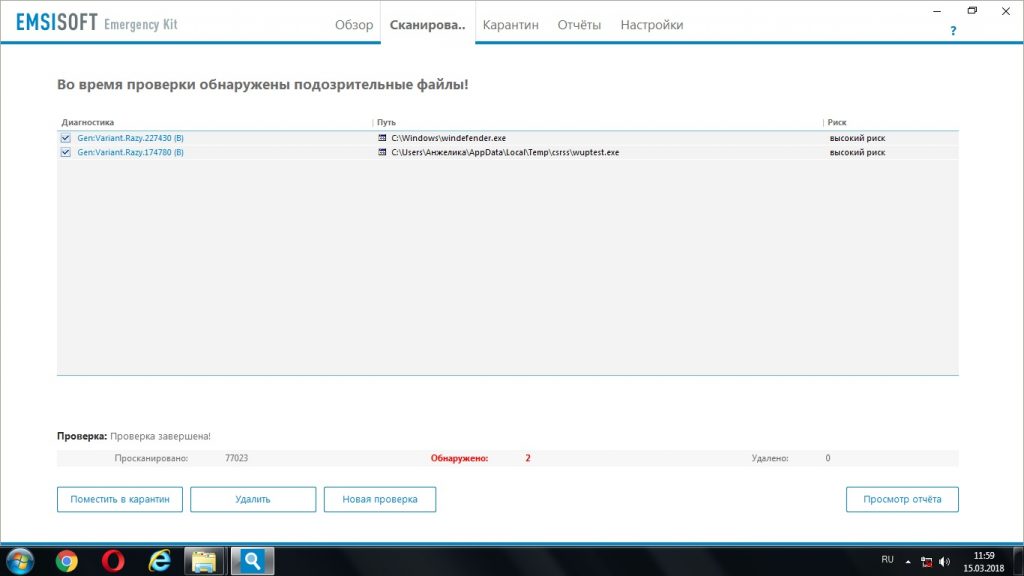

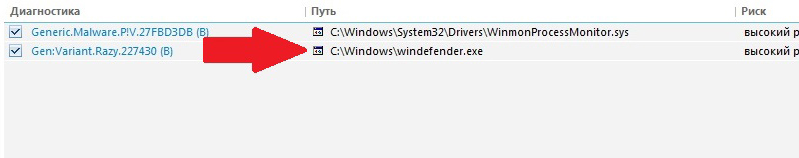

Проведя некоторые поиски, определился малоизвестный портабельный сканер Emsisoft Emergency Kit, который быстро находил и обезвреживал угрозу. После этого сканера устанавливался стационарный антивирус KIS2017. Причина, по которой KIS17 не устанавливался до проверки, оказалась в процессе windefender.exe.

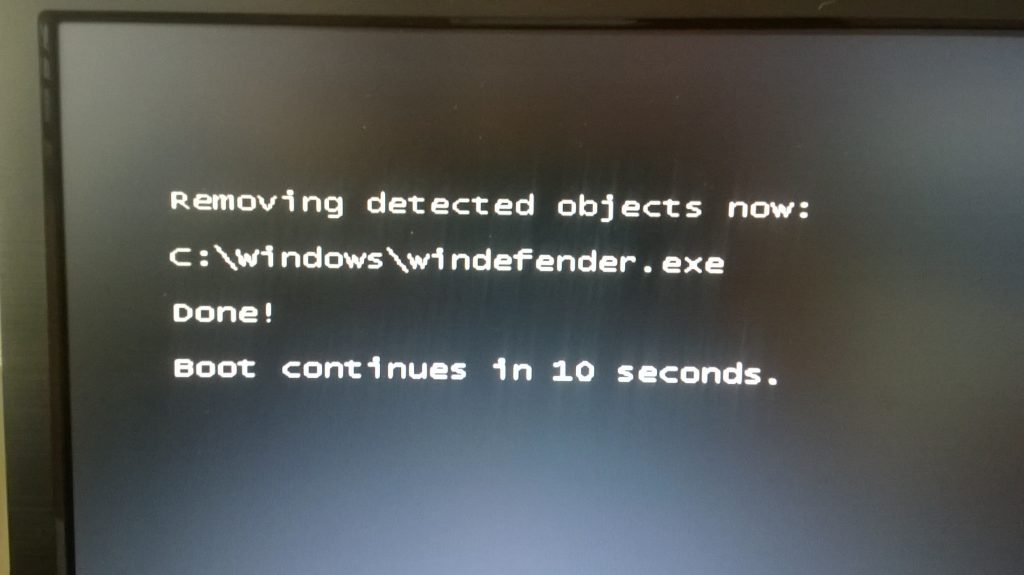

Этот процесс удаляется с перезагрузкой. Об удалении сообщает надпись перед запуском Windows.

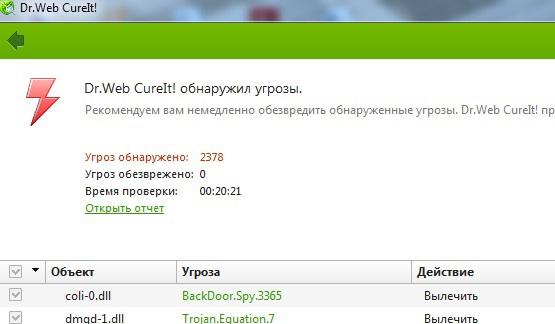

С новым лекарством началась тотальная зачистка местности. В нескольких ПК были повреждены файлы Windows, в некоторых вирус не хотел сдаваться, в этих случаях пришлось отформатировать раздел С на HDD и переустановить систему. Таких ПК оказалось около 10 шт. Зачистку проводили несколько дней. На каждом компьютере запускали три сканера по очереди. Помимо основного активного заражения были вытащены все остальные мирно сидевшие майнеры, трояны и спай-боты. В одном из ПК нашлось 2378 зараженных файлов.

Сетевые атаки прекратились. Контролировать сетевую активность в KIS17 можно в разделе «Больше функций» на главном экране. Там же можно найти список IP адресов, с которых идет атака.

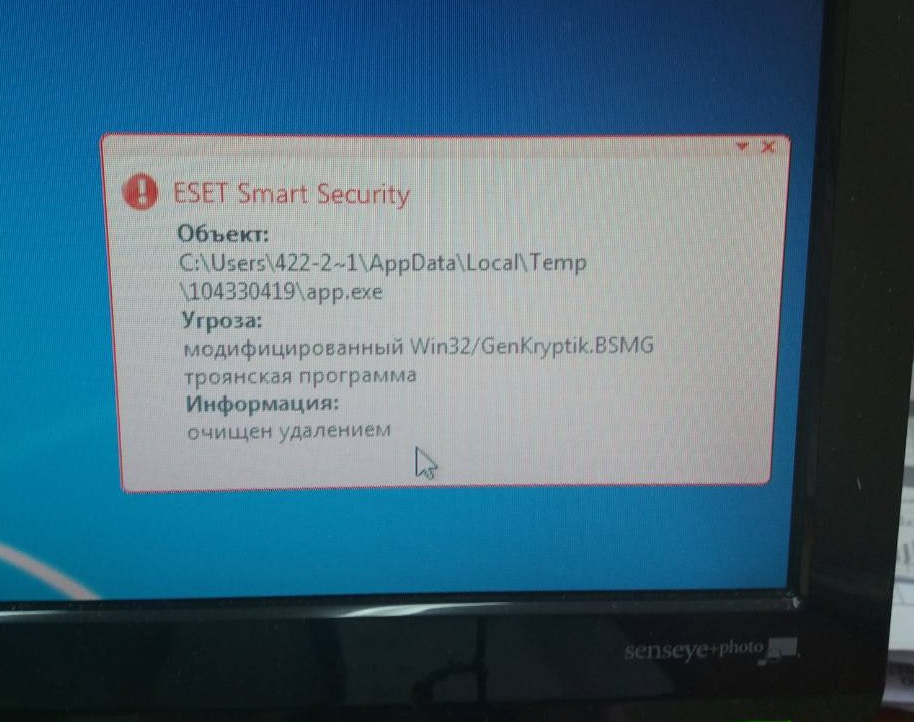

Через неделю после основных действий еще с десяток ПК ловили этого трояна. Вероятно, что единичные случаи будут некоторое время возникать, пока на всех ПК не будет установлен рабочий антивирус. Проблема у нас в том, что не на всех компьютерах сети может быть установлен современный антивирус, они его «не потянут». На старых ПК был установлен ESET Smart Security4 c актуальной антивирусной базой, он с вирусом боролся, но не победил.

Avast обнаружил угрозу, но exe-шники всё равно пропали. Avira Free Ничего не обнаружил. Сервера выдержали нападение, на них был установлен Kaspersky Endpoint Security 10.

Этот случай показал, что в крупной ЛВС обязательно должен быть специалист, который следит за антивирусной защитой. Сеть приобрела некоторый иммунитет против вирусных угроз, а обслуживающий персонал приобрел полезный опыт.