В нашей организации 350 компьютеров в сети и на каждом из них должно быть установлено антивирусное ПО для обеспечения общей сетевой безопасности. Ходить от компьютера к компьютеру и настраивать одни и те же политики и правила стало очень неудобно. Это занимает много время. Можно по RDP, но это не отменяет необходимости выполнять действия на каждом рабочем месте. В результате, было принято решение использовать централизованное управление антивирусами, а именно KSC – Kaspersky Security Center.

Антивирус Касперского был выбран потому, что на компьютерах уже были установлены в основном KES и KFA. Логично было добавить централизованное управление и не искать каких-то альтернатив, трудоемких по реализации в сложившихся условиях (переустановка на многих ПК, переучивание персонала и тп). К тому же антивирусы Касперского подходят под законы по информационной безопасности в нашем регионе и в нашей организации в конкретности.

Еще один плюс централизованного управления – единая точка мониторинга за вирусной активностью во всей сети сразу. Кроме того KES позволяет блокировать, устанавливать, удалять приложения у клиентов, блокировать подключаемые флэшки, запрещенные сайты, выводить информацию об системе и еще много всего.

Все что нужно для развертывания KSC есть в описании на официальном сайте Касперского. Но, почему и решено было написать этот пост, на сайте Касперского очень много информации, в которой можно запутаться, и мало картинок. Обучающие видео смотреть не всегда удобно. При первоначальном анализе ситуации было сложно разобраться куда смотреть и с чего начать в первую очередь. Некоторые знакомые админы с KES в сети тоже не знали с чего начать и задавали вопросы. В результате на этой странице акцентировано внимание на наиболее необходимых действиях.

Содержание.

Установка Kaspersky Security Center.

Kaspersky Network Agent – дистанционная установка.

Kaspersky Network Agent – установка не дистанционно.

Установка Kaspersky Endpoint Security.

Для установки KSC нужны следующие компоненты.

Сервер – отдельный компьютер, или виртуальная машина с актуальными на сегодняшний день параметрами (процессор Core i3-i5 или Ryzen3-5, 8Гб ОЗУ, SSD500Гб, LAN 1Гбит/с). На этом компьютере ничего не должно быть установлено кроме самого KSC.

База данных. В данном случае использована MSSQL. Подойдет любая версия, платная или бесплатная (с некоторыми ограничениями). Скачивается с официального сайта Microsoft.

Сюда же можно добавить Visual Studio, чтоб иметь возможность работы с БД. Скачивается так же с сайта Microsoft.

KSC – центр управления, скачивается с официального сайта Касперского. Бесплатное ПО. На сайте нужно выбрать версию для Windows, full distributive.

KES – Kaspersky Endpoint Security – это платный антивирус который устанавливается на каждый компьютер в сети. KSC в нашем случае управляет только KES-ами.

К сожалению KSC не предназначен для управления бесплатными Kaspersky Free Antivirus. Все KFA которые у нас были в сети нужно переводить на KES. Это отдельный экономический вопрос. Необходимо провести точный расчет количества антивирусов и согласовать с руководством покупку лицензий. Использование каких-то взломанных ключей из Интернета не приемлемо в гос. организации. На информационной безопасности в наше время экономить нельзя.

Kaspersky Network Agent – сетевой агент, который передает команды от KSC в KES. Бесплатное ПО. Извлекается из установочного пакета KSC. Агенты умеют гораздо больше, чем просто работа с KES. Через агента можно устанавливать или удалять ПО, получать информацию об оборудовании клиента, сеансах учетных записей и многое другое.

Далее описание вышеперечисленного с некоторыми подробностями. Подготавливаем, скачиваем все нужные компоненты. Кратко пройдем по особенностям каждого.

Установка.

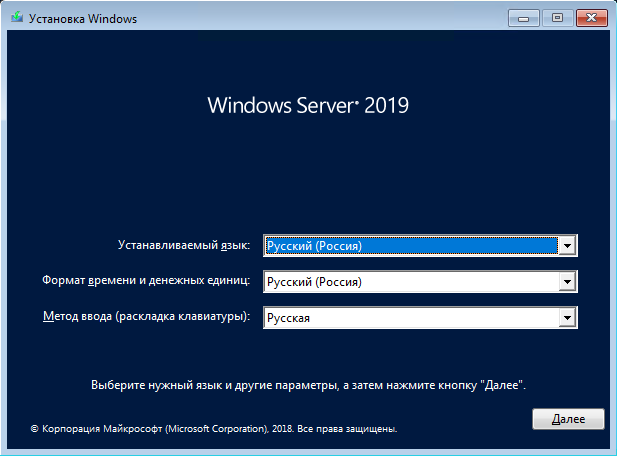

Устанавливаем Windows Server. В данном примере сервер 2019 на физическом компьютере. В последствии мигрировал на виртуальную машину.

Серверное ПО влияет на количество возможных подключений (более 20). Сервер требователен к ОЗУ. Нужно не менее 8Гб. До ВМ у компьютера был процессор Core-i3 9 поколения. Работал без замечаний.

После установки обновляем компоненты Windows.

Устанавливаем драйвера для оборудования.

Переименовываем в понятное название, в данном случае KSCSERVER. Назначаем IP-адрес.

Настраиваем безопасность. В идеале нужно запретить все, кроме запуска необходимых программ и RDP.

Создаем локальную учетную запись без использования стандартных имен admin, user и тп. С нее в основном будет выполнятся работа. Устанавливаем сложный пароль. Блокируем учетку, созданную при первоначальной настройке.

Добавляем компьютер в домен и разрешаем подключение к нему только заданным пользователям.

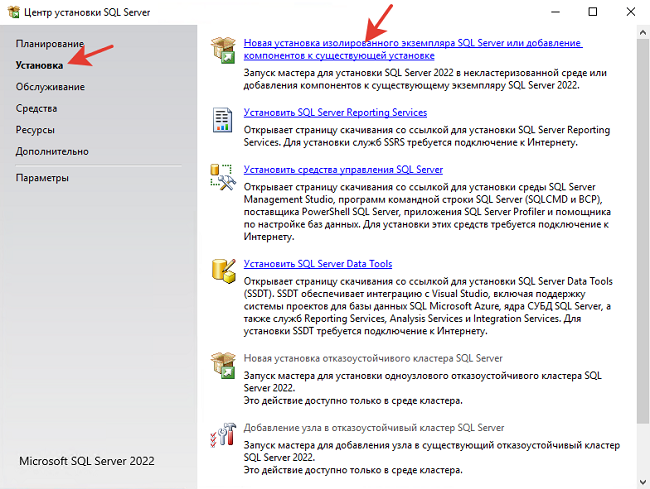

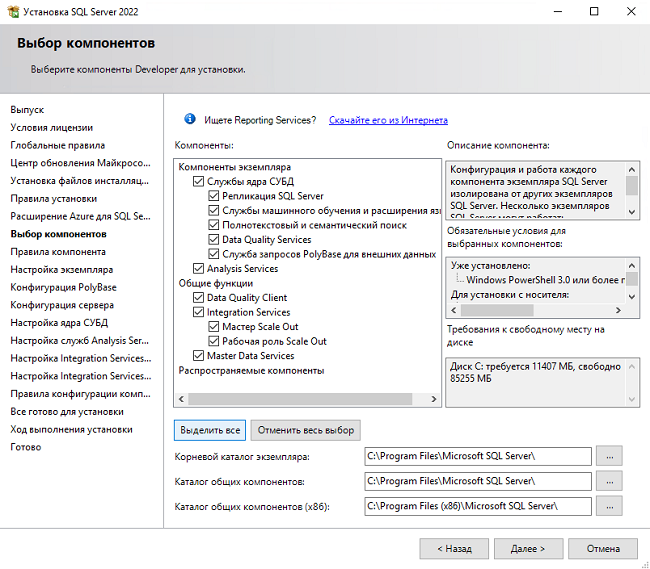

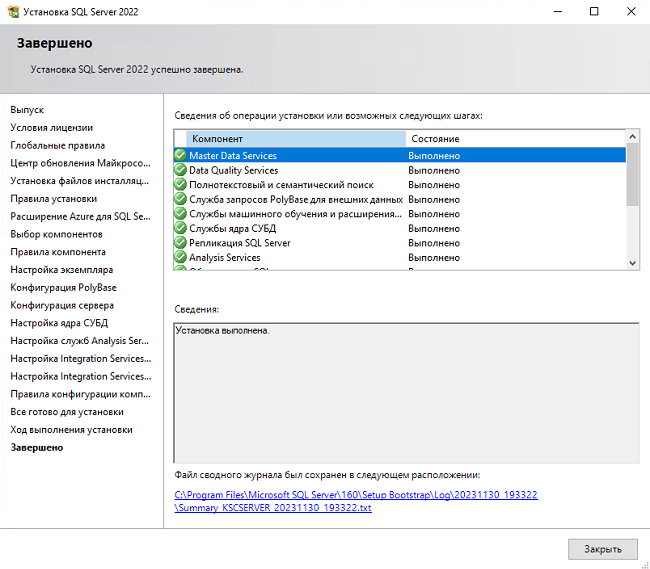

Далее устанавливаем MSSQL сервер. Проходим все шаги мастера установки.

При выборе компонентов отмечаем все, чтоб долго не разбираться.

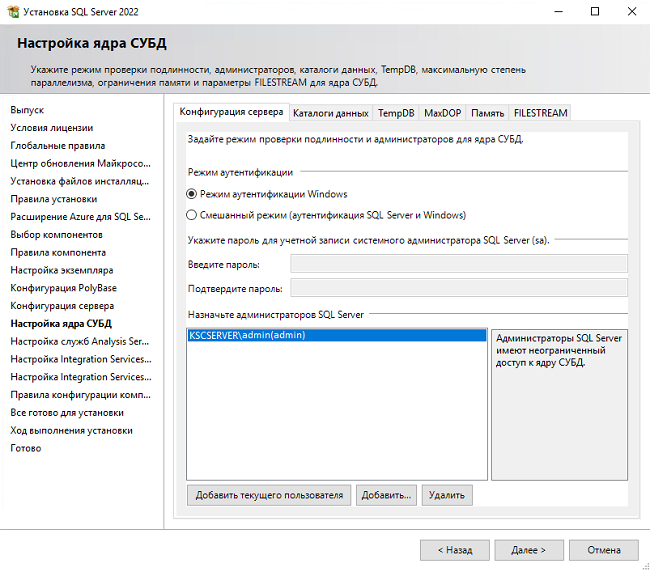

Далее настройки без изменений. Можно переименовать экземпляр MSSQL.

Для доступа к управлению БД можно использовать учетную запись Windows.

Завершаем установку.

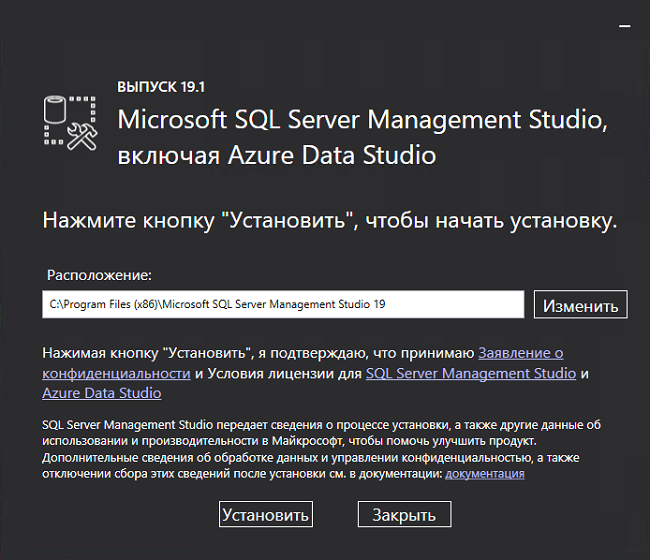

Устанавливаем MSSQL Manager Studio для управления базой данных. Все пути без изменений. Установить. Готово.

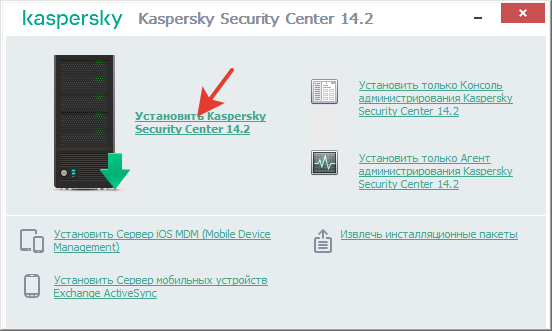

Устанавливаем центр управления антивирусом.

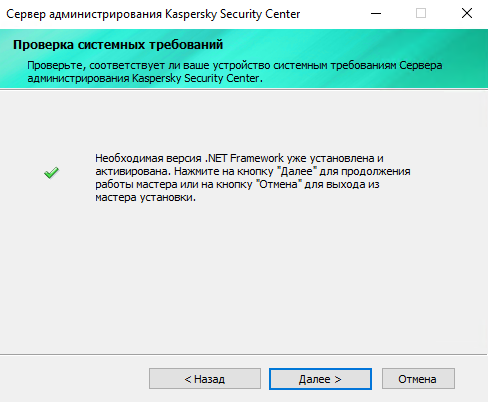

Программа проверит .NET Framework.

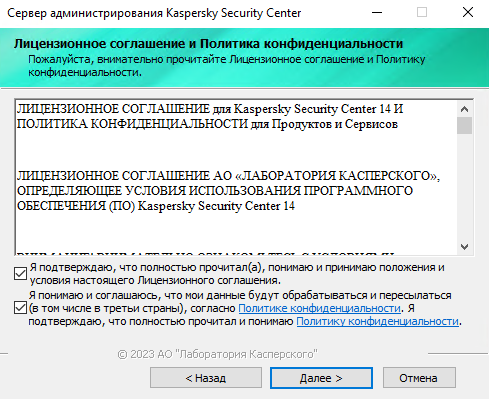

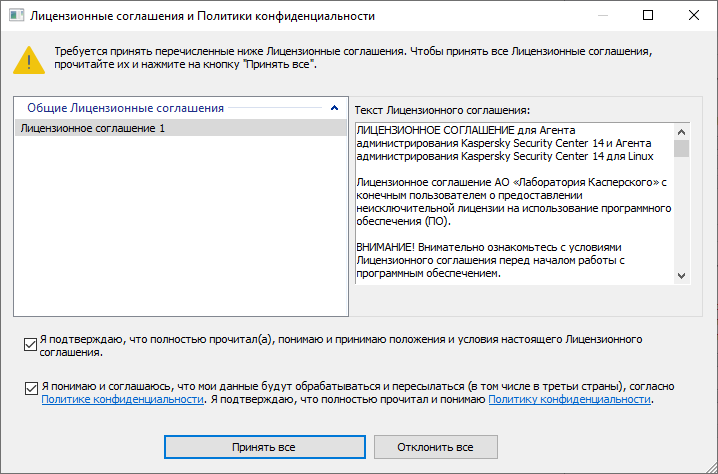

Принимаем лицензионное соглашение.

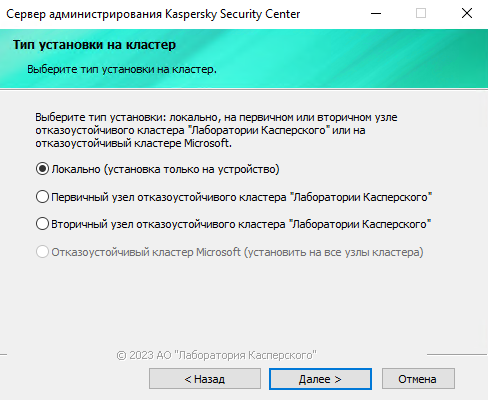

Устанавливаем ПО локально.

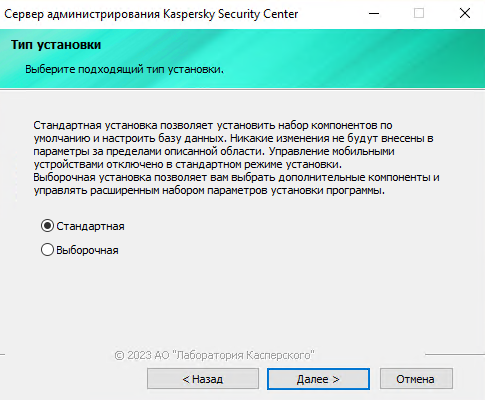

Выбираем стандартную установку.

В выборочной установке можно изменить путь размещения сервера.

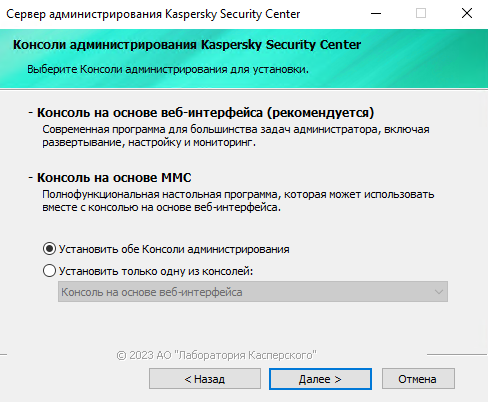

Обе консоли администрирования.

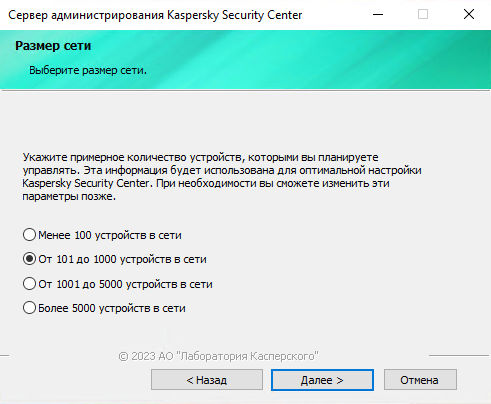

Количество устройств для каждого случая разное.

Эта настройка влияет на точки распространения и время рассинхронизации выполнения задач у большого количества клиентов.

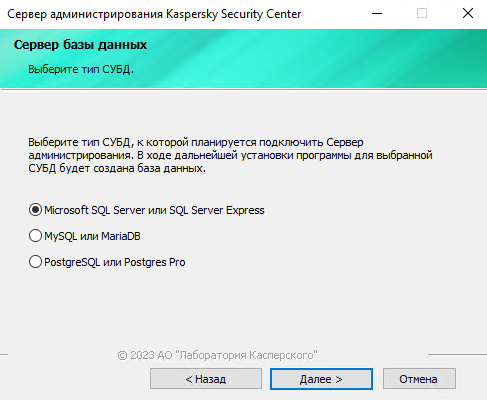

Выбор типа баз данных.

В версии 14.2, кроме MSSQL можно выбрать MySQL, MariaDB и PostgreSQL.

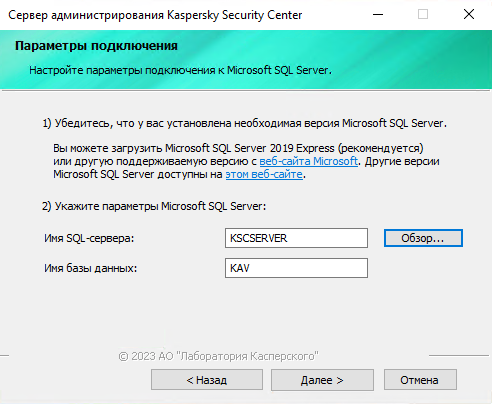

Выбираем установленный ранее MSSQL сервер. Имя БД без изменений.

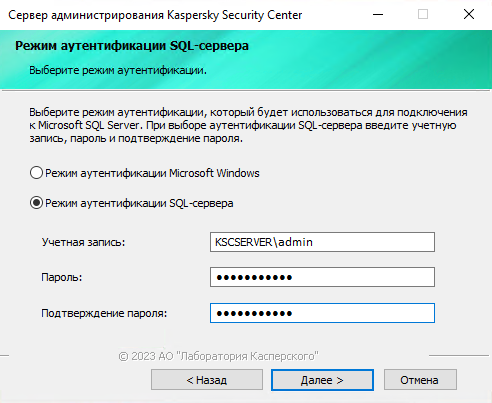

Вводим данные учетной записи, такие же как и при установке MSSQL.

Учетная запись для запуска службы сервера администрирования и других служб KSC – выбираем так же учетную запись локального админа. Использовать сетевые доменные учетки не рекомендуется.

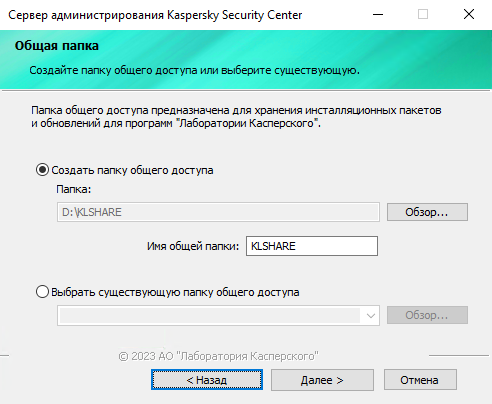

Имя и расположение папки общего доступа такое, как предлагает программа. Из этой папки клиенты будут брать установочные файлы.

Для работы KLSHARE используется порт 445. KSC самостоятельно откроет себе нужные порты.

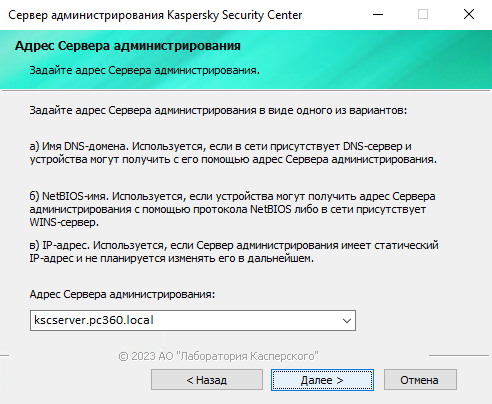

DNS имя по которому клиенты смогут находить сервер даже в случае смены его IP-адреса.

После завершения установки автоматически запустится мастер установки web-консоли.

Принимаем лицензионное соглашение.

Путь к установке без изменений.

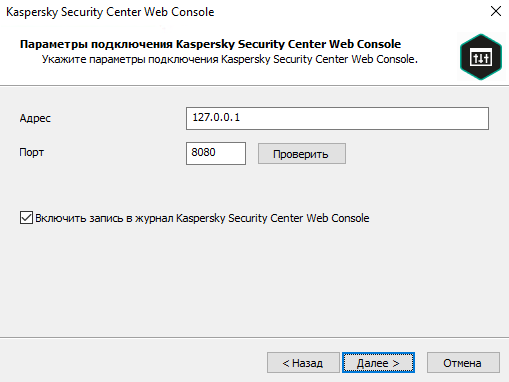

Адрес и порт без изменений.

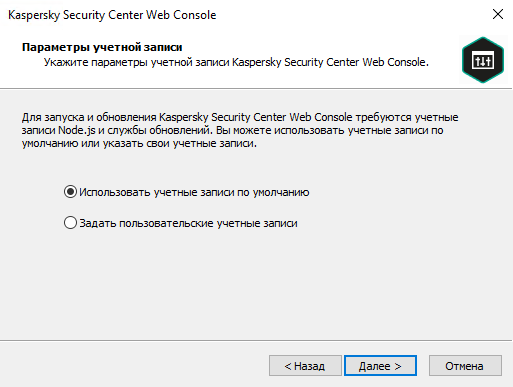

Учетные записи без изменений.

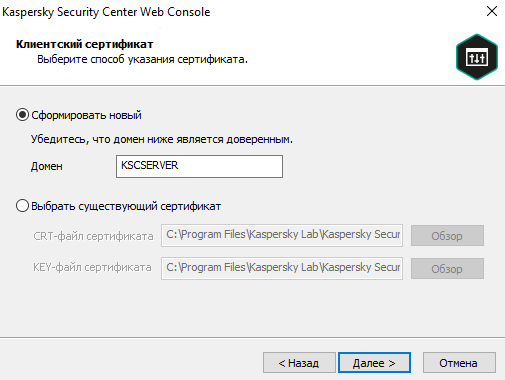

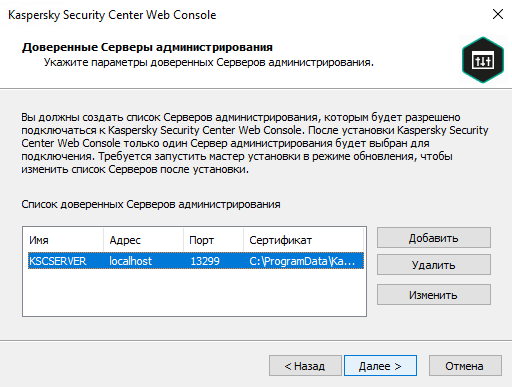

Клиентский сертификат без изменений.

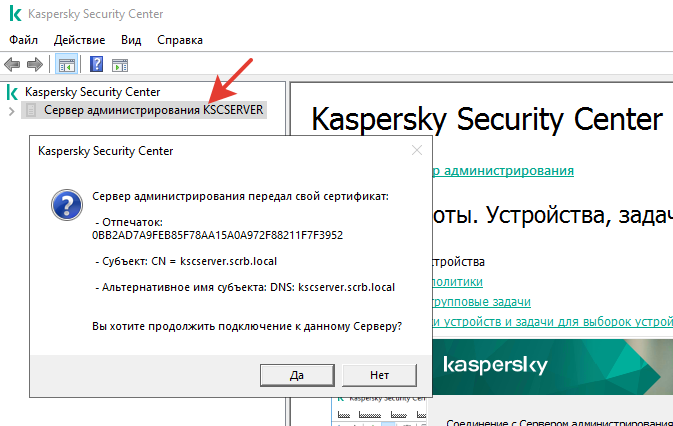

В доверенных серверах появится KSCSERVER. Далее.

Шаг с AIM без изменений.

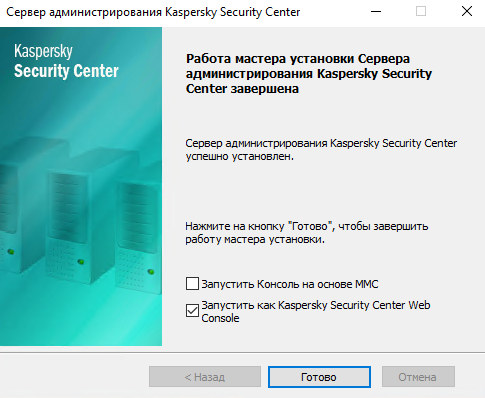

Ожидаем пока пройдет установка. Готово.

Входим в KSC. Сделать это можно через консоль или ММС.

Ярлыки появятся на рабочем столе.

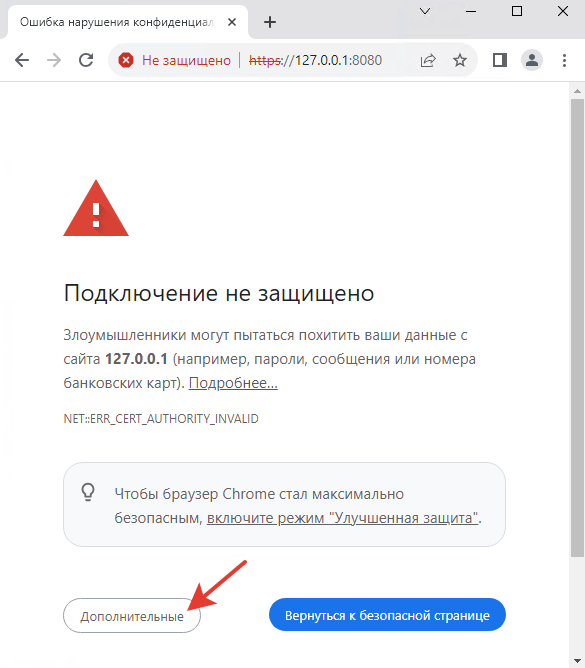

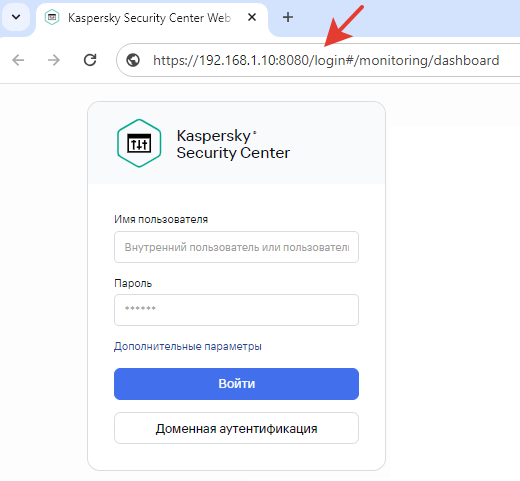

URL для входа через браузер (web-консоль):

|

1 |

https://127.0.0.1:8080 |

Для входа нужно нажать дополнительные параметры и далее перейти по ссылке. Браузер ругается потому что у KSC самоподписанный сертификат.

Вводим учетные данные такие же, как при установке.

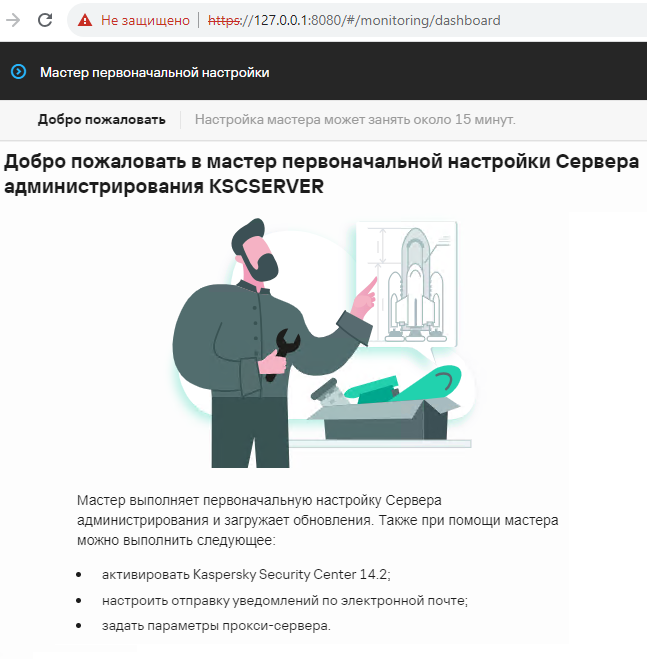

Запустится мастер первоначальной настройки.

Через ММС все проще и по классике, хотя разработчик продвигает web-консоль и рекомендует работать через нее.

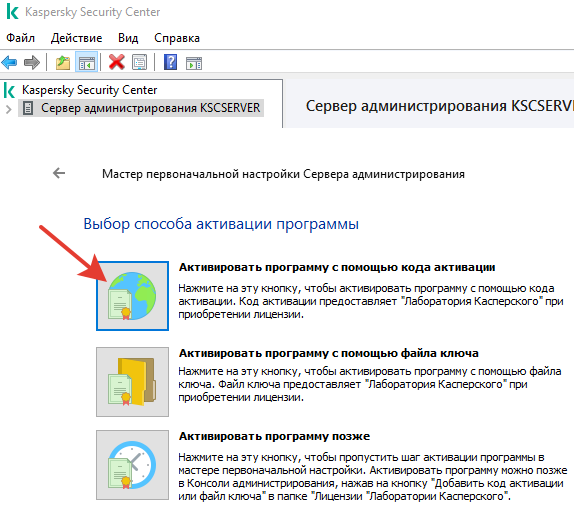

Можно ввести код на лицензии рабочих мест или сделать это позже.

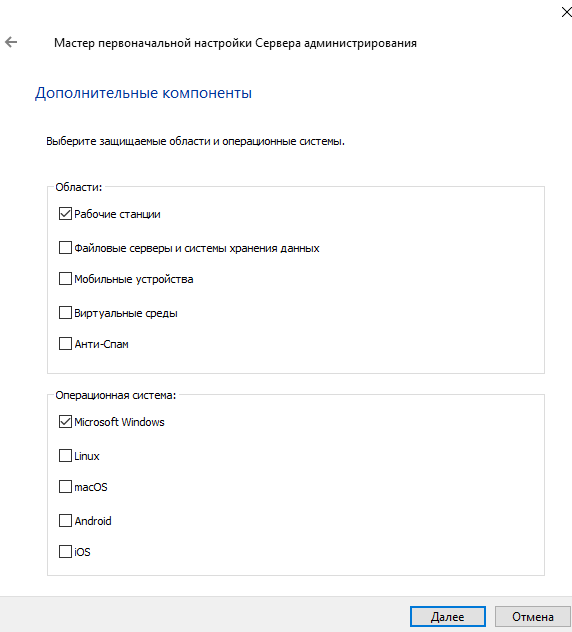

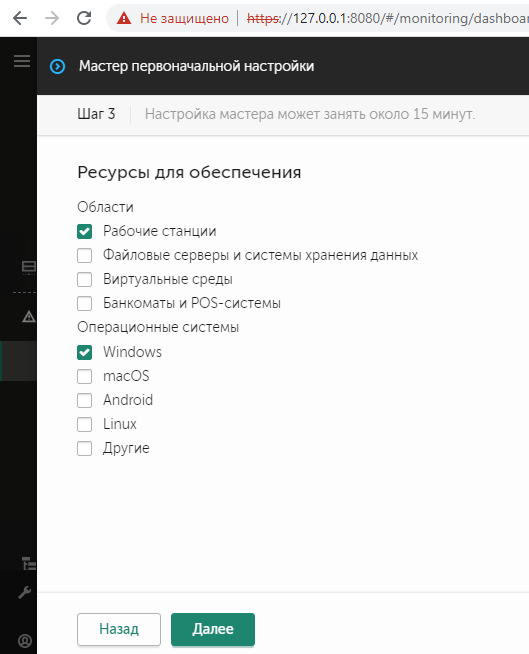

Выбираем назначение антивируса. В данном случае рабочие станции Windows.

Все те же шаги аналогично проходятся в web-консоли. Кому как удобно.

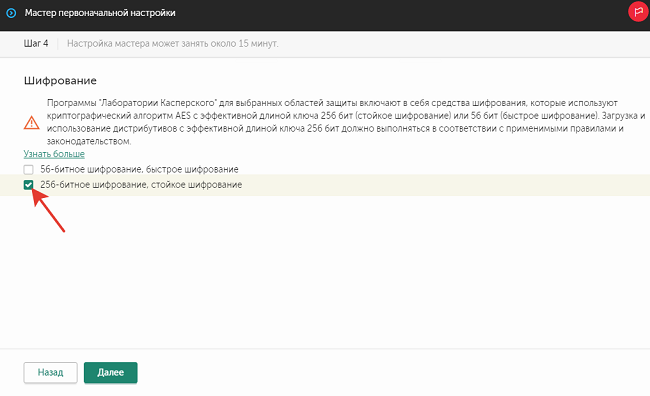

Выбираем сильное или слабое шифрование. По желанию. Более стойкое влияет на затрачиваемые ресурсы процессора.

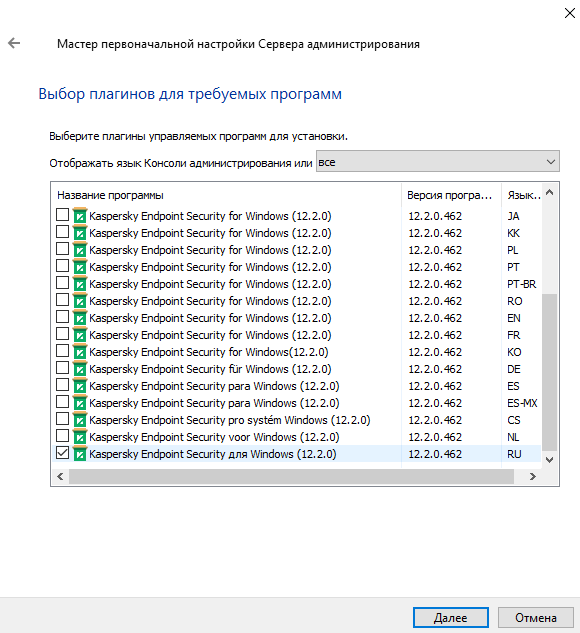

Выбираем плагины для используемых модулей с учетом языка дистрибутива. Ожидаем их загрузку, если вышли новые версии и установку.

Плагин нужен для управления в KSC на конкретном устройстве, в данном случае на сервере.

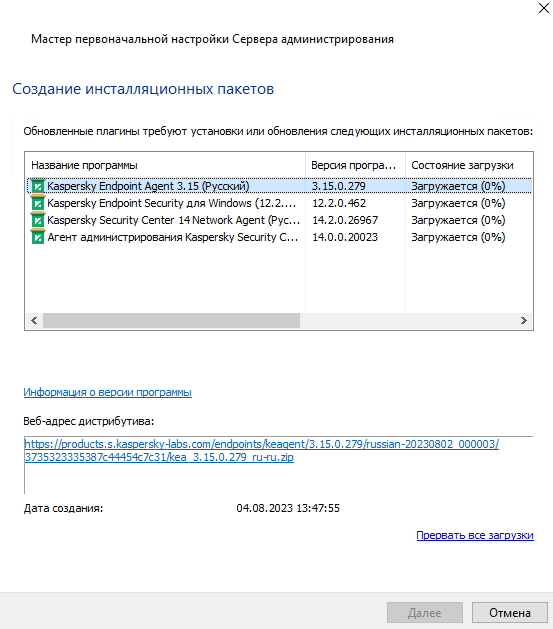

Можно создать инсталяционные пакеты. Можно это сделать позже. Это те пакеты, которые потом будут устанавливаться у клиентов. В первую очередь нужны KES и Network Agent.

Kaspersky Endpoint Agent 3.15 не нужен в данном случае.

В процессе нужно несколько раз принять лицензионное соглашение.

Подтверждаем участие в Kaspersky Security Network. KSN проверяет файлы особенно новых неизвестных угроз в базе Касперского. Эта база наполняется от всех участников KSN. Данные участников анонимизированы.

Мастер так же создаст базовые политики и задачи. Предложит параметры управления обновлениями. В web-консоли предлагается настроить оповещение на e-mail. Это все можно настроить в процессе работы с KSC.

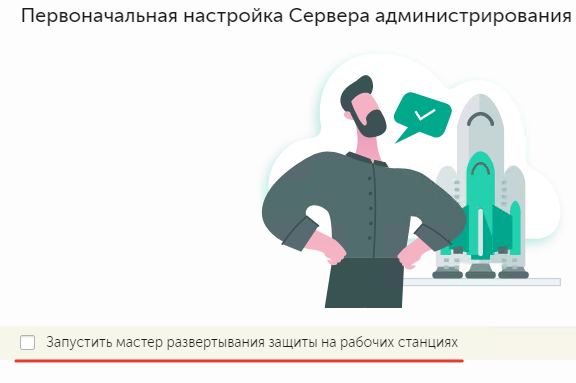

Не запускаем мастер развертывания защиты на рабочих станциях (галочка снята).

Завершаем мастер.

Кроме RDP, войти в управление можно дистанционно по сети используя два варианта:

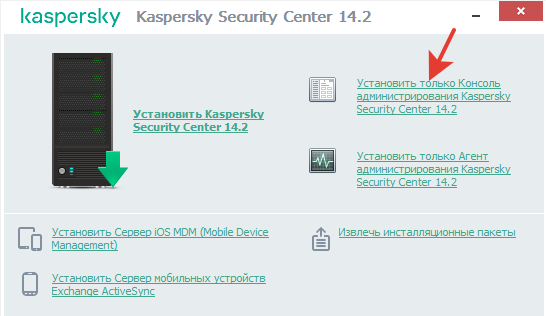

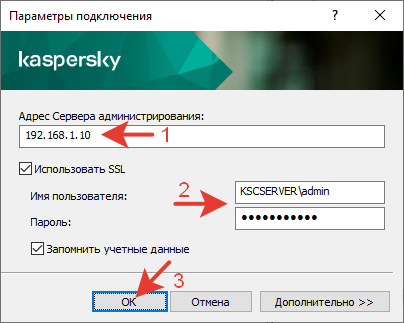

1.Установить на админском ПК MMC (выбирается из инсталла KSC), указать IP-адрес сервера.

Для работы этим способом так же потребуется установка плагина управления для конкретной версии KES.

2.Использовать web-браузер и подключатся по IP-адресу в web-консоль сервера.

|

1 |

https://192.168.1.10:8080/login#/monitoring/dashboard |

Kaspersky Network Agent – дистанционная установка.

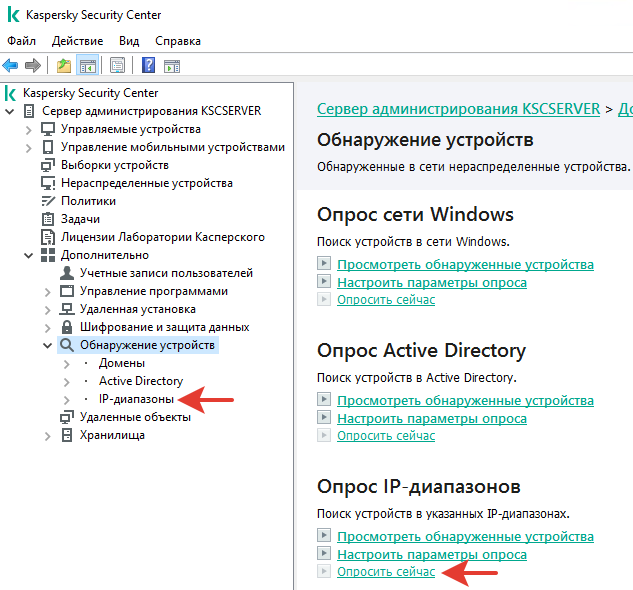

В первую очередь нужно просканировать сеть и распространить на клиентские компьютеры агента.

Сканирование доступно по нескольким категориям. Выбираем, например, IP-диапазоны. Настраиваем диапазоны и запускаем сканирование.

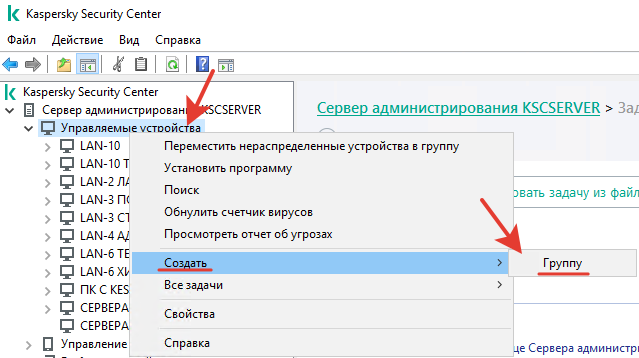

Перемещаем обнаруженные компьютеры в раздел «Управляемые устройства».

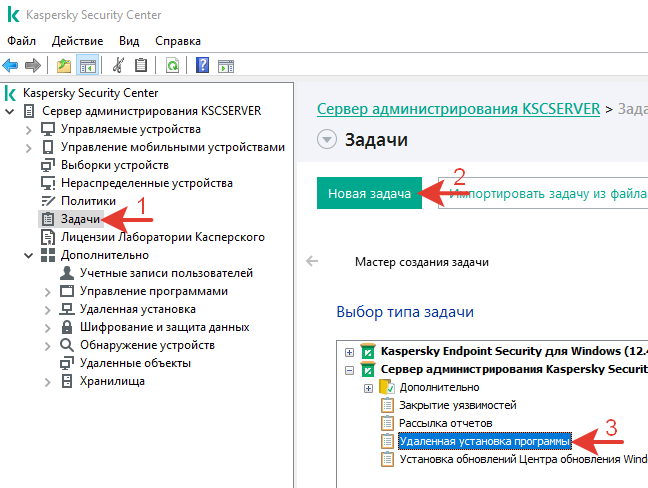

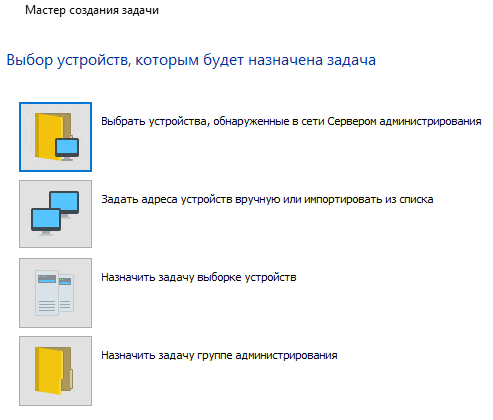

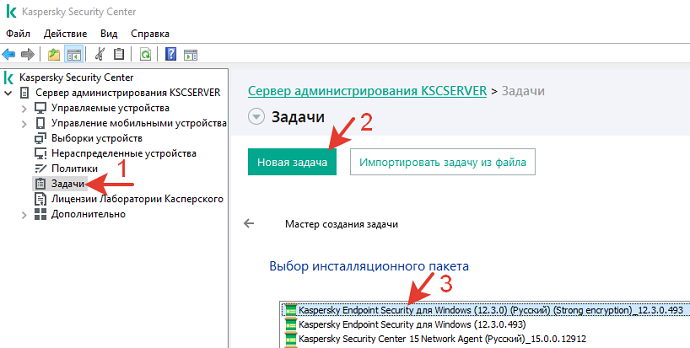

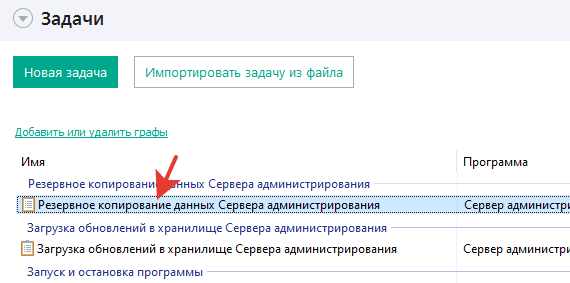

Установим агента. Для этого создаем новую задачу в разделе «Задачи». Проходим по мастеру.

Проходим по мастеру.

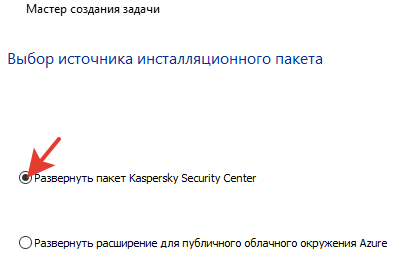

Выбираем – Развернуть пакет Kaspersky Security Center.

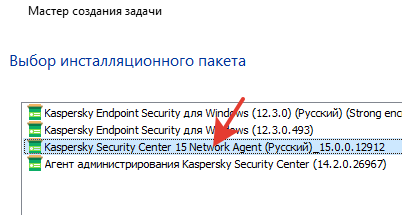

Выбираем инсталляционный пакет Network Agent.

Настраиваем параметры.

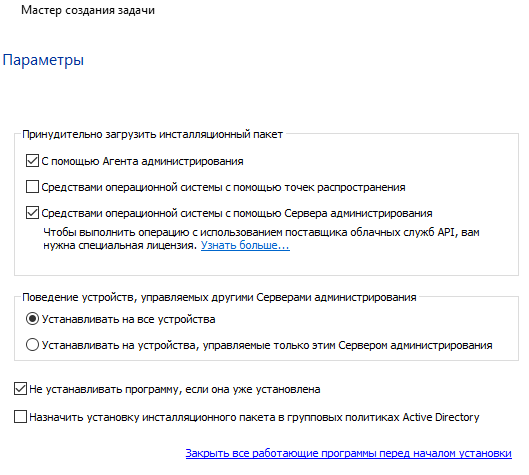

Принудительно загрузить инсталляционный пакет:

С помощью Агента администрирования – у нас еще агент не установлен, не используем.

Средствами операционной системы с помощью точек распространения — не используем, потому что у нас еще нет точек распространения. Некоторые агенты могут стать точками распространения и выполнять некоторые функции, так же как это делает сервер.

Средствами операционной системы с помощью Сервера администрирования – вот этот вариант подходит в данном случае.

Устанавливаем на все устройства и не устанавливаем, если программа уже установлена.

Если отметить галкой последний пункт, то можно выполнить установку с использованием групповых политик AD.

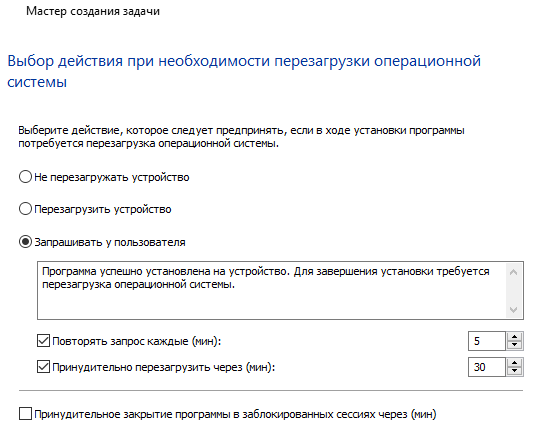

Предлагаемые действия при необходимости перезагрузки.

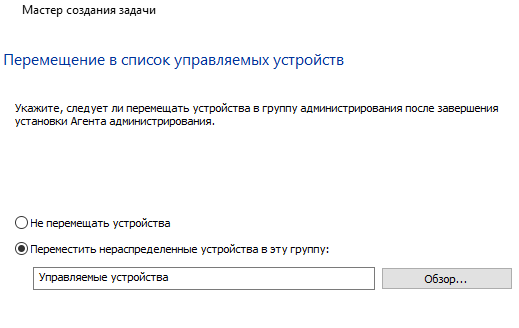

После установки агента перемещаем устройства в группу, выбираем в какую, в данном случае «Управляемые устройства».

Далее можно либо выбрать устройства, на которые будет установлен агент, либо добавить их вручную.

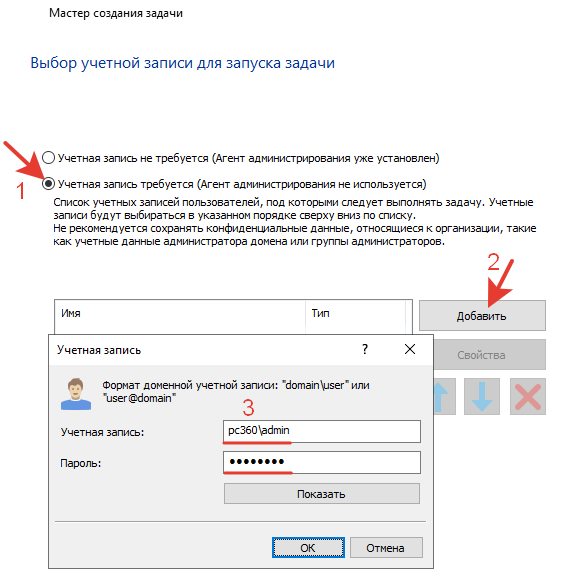

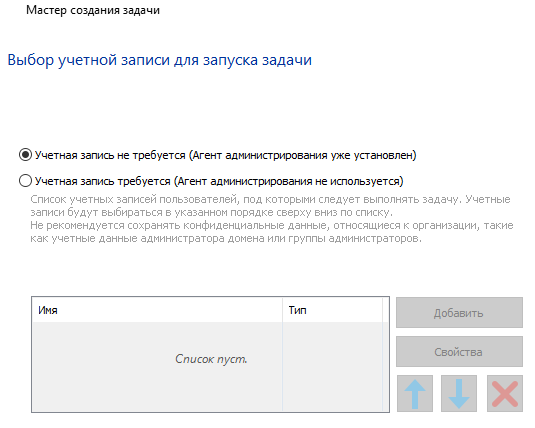

Учетная запись требуется. Когда агент будет установлен, для последующих установок учетную запись можно не указывать.

Вводим данные администратора клиентского компьютера. Если клиент в домене, подойдет учетная запись доменного админа.

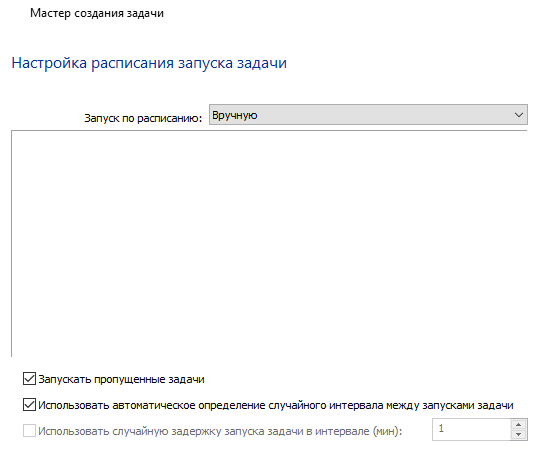

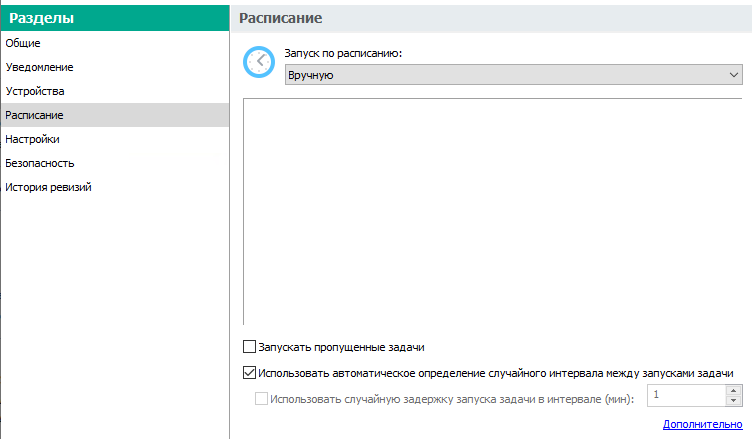

Параметры запуска.

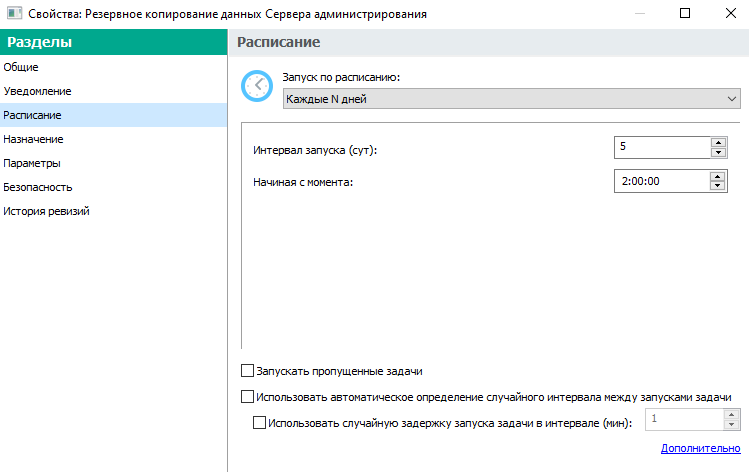

Запускать пропущенные задачи – это значит, что если устройство отсутствовало в сети в момент запуска этой задачи, то задача выполнится, когда устройство появится.

Использовать автоматическое определение случайного интервала между запусками задачи – этот параметр распределяет запуск задачи на разных устройствах, чтоб не получилось одновременное обращение большого количества запросов к серверу. Используется при запуске задачи по расписанию.

Примерно то же самое последний пункт, с указанием время вручную.

Название задачи.

На последнем шаге указываем не запускать задачу по завершению мастера.

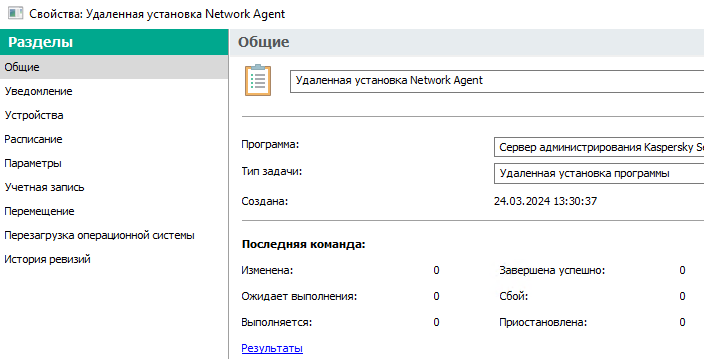

Созданную задачу можно отредактировать. Почти все пройденные шаги мастера можно изменить, зайдя в настройки задачи.

В задачу можно добавлять новые компьютеры, запускать ее в ручную или по расписанию в удобное время, поменять название и все другие настройки.

Устанавливаем сетевого агенте KSC на требуемые компьютеры.

Kaspersky Network Agent – установка не дистанционно.

Если дистанционная установка не удалась, идем к клиенту или подключаемся по удаленному доступу и устанавливаем агента непосредственно на компьютере.

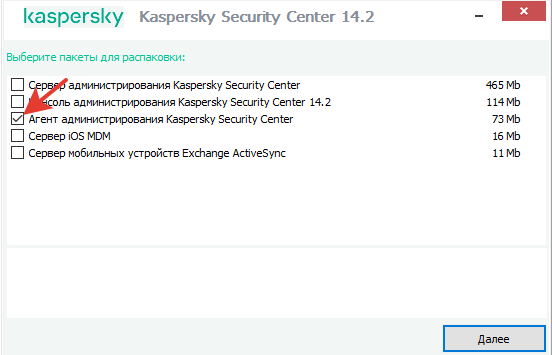

Инсталлятор можно скачать или извлечь из пакета KSC.

Запускаем KSC Install и нажимаем «Извлечь инсталляционные пакеты».

Отмечаем галочкой агента, указываем путь и получаем папку с файлами.

Копируем файлы агента на компьютер клиента и запускаем.

Принимаем лицензионное соглашение и тп.

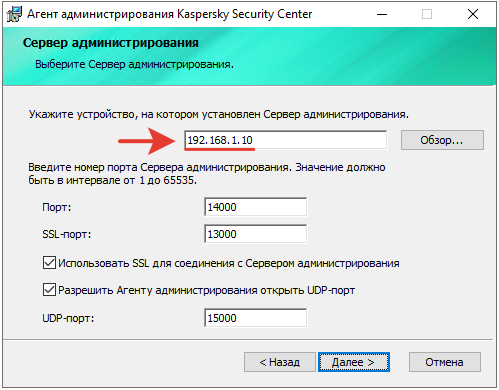

Самая главная настройка – указать IP-адрес или доменное имя KSC сервера. Если агент уже установлен это поле будет не активно.

Все остальные настройки без изменений, если клиенты и сервер находятся в одной сети.

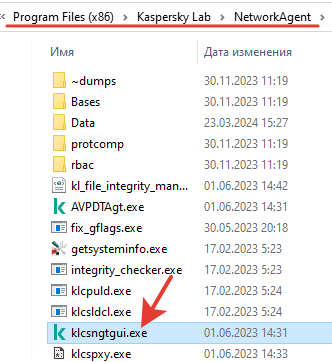

Убедится, что агент установлен и работает можно, запустив приложение из папки с установленной программой, которое называется klcsngtgui.exe.

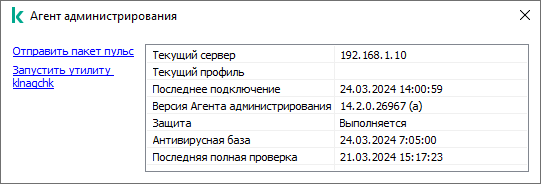

В строке текущего сервера будет указан IP-адрес или доменное имя, в зависимости от того, что указывалось при установке.

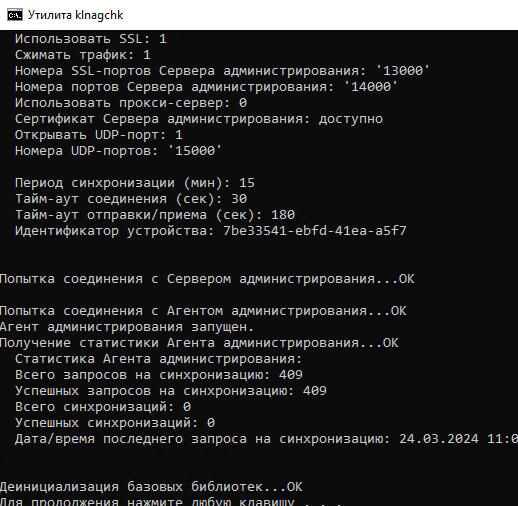

Из этого же окна можно запустить утилиту klnagchk.exe которая производит связь с сервером и в командной строке показывает результат.

Агента можно устанавливать через групповые политики AD.

В процессе эксплуатации KSC возникла необходимость деинсталировать старый KSC и развернуть новый. В этой ситуации необходимо было изменить IP-адрес в настройках агента. Делается это с использованием файла klmover.exe, который можно найти в папке с установленным агентом. Чтоб вручную не запускать на каждом клиенте этот файл, был создан скрипт, который с DC распространился по сети и выполнился на большинстве клиентов. Некоторые все же пришлось пройти пешком, потому что агент на них завис в каком-то промежуточном состоянии.

klmover.exe работает через cmd

|

1 2 |

cd C:\Program Files (x86)\Kaspersky Lab\NetworkAgent klmover -address 192.168.1.10 |

или .bat

|

1 |

start "" "C:\Program Files (x86)\Kaspersky Lab\NetworkAgent\klmover.exe" -address 192.168.1.10 |

В качестве префикса указывается адрес нового сервера KSC.

KES можно установить двумя способами, так же как и агента: дистанционно или непосредственно на компьютере клиента.

Способ1.

Для дистанционной установки нужно создать задачу «Удаленная установка программы» и указать дистрибутив. Все так же как при создании задачи для сетевого агента.

На шаге мастера «Выбор инсталляционного пакета» выбираем KES. Если вышла новая версия, ее можно скачать и добавить к инсталляционным пакетам.

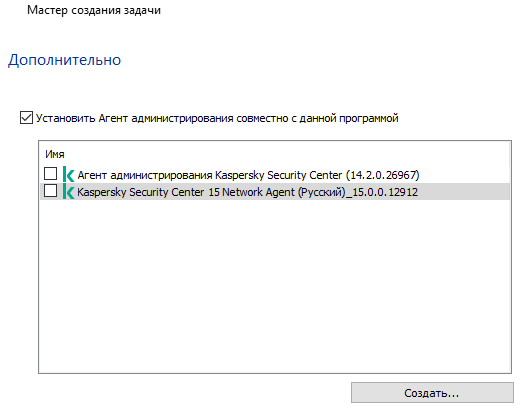

Часто делается совместная установка сетевого агента и KES. Для этого нужно отметить галкой еще и агента. Кому как удобно.

Учетная запись не требуется, так как агент администрирования уже установлен.

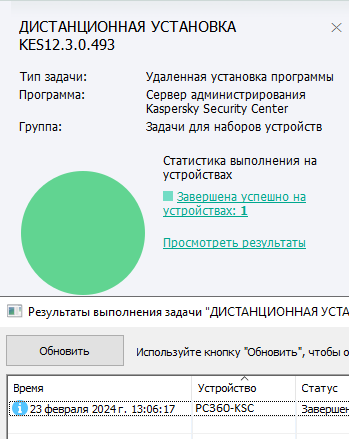

Проходим все шаги мастера. Запускаем задачу. Ожидаем установку.

Статус можно посмотреть в правой части окна.

Способ2.

Про второй способ установки пояснять особо ничего не нужно. Переходим на клиентский компьютер. Скачиваем дистрибутив, распаковываем, запускаем инсталл, далее, далее.. готово.

О том, что KES находится под управлением KSC, сообщит небольшая надпись в левой нижней части главного окна программы.

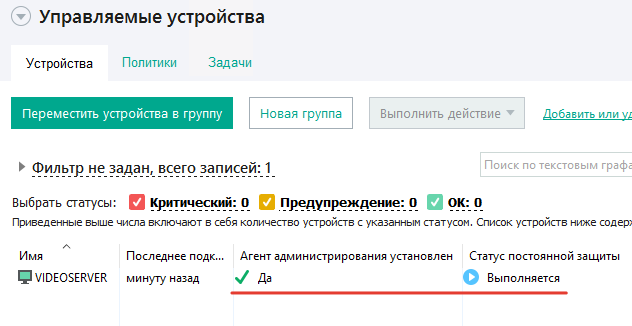

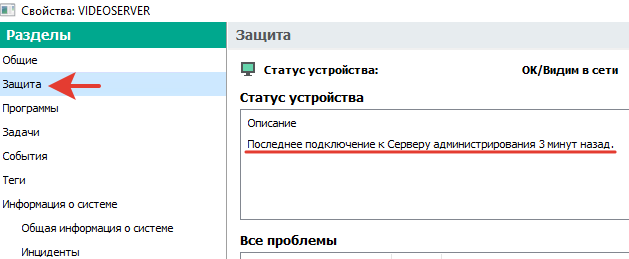

Это так же можно проверить из KSC.

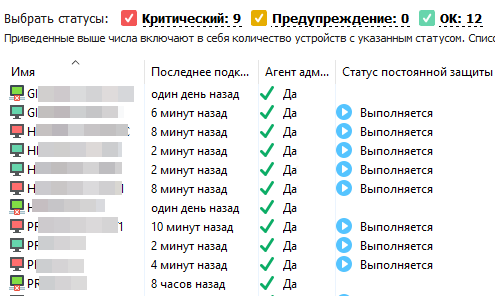

Агент установлен, защита выполняется.

Можно выбрать компьютер и в его меню все подробно посмотреть.

Для удобства администрирования в управляемых устройствах созданы группы по отделениям и в них размещаются компьютеры с установленными агентом и KES.

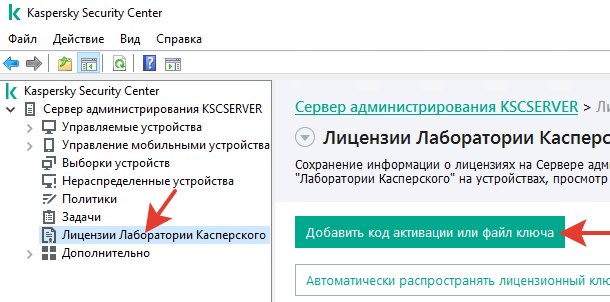

Чтоб добавить ключ активации – жмем большую зеленую кнопку в разделе лицензий.

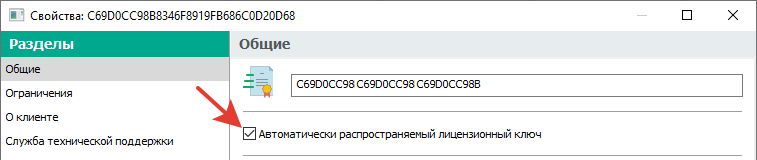

Основной вариант распространения ключа на клиентов в сети – в свойствах лицензии или в мастере первого запуска сервера нужно отметить «Автоматически распространяемый лицензионный ключ».

Лицензия будет автоматически присваиваться устройствам в группе «Управляемые устройства».

Если у Вас 100 устройств в лицензии, то ключ распространится на 100 устройств. Для 101 устройства лицензия уже будет не доступна и программа не активируется. Можно убирать из группы «Управляемые устройства» лишние устройства и лицензии будут перераспределяться на новые устройства.

В свойствах лицензионного ключа можно посмотреть на какие устройства он распространяется. Или это можно сделать через «Отчет об использовании лицензионных ключей».

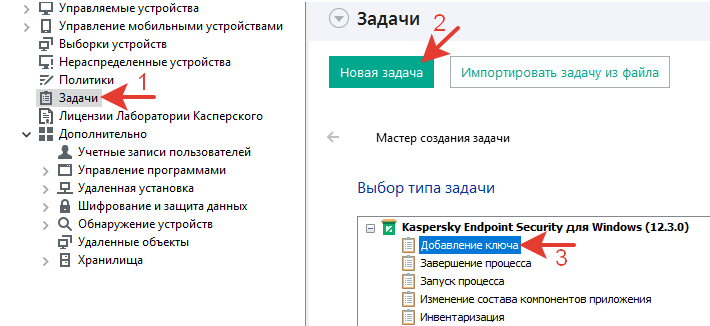

Список задач в KSC.

Все задачи желательно создавать в одном месте – соответствующем пункте меню. Еще задачи можно создавать в каждой группе, но в этом случае возникает путаница.

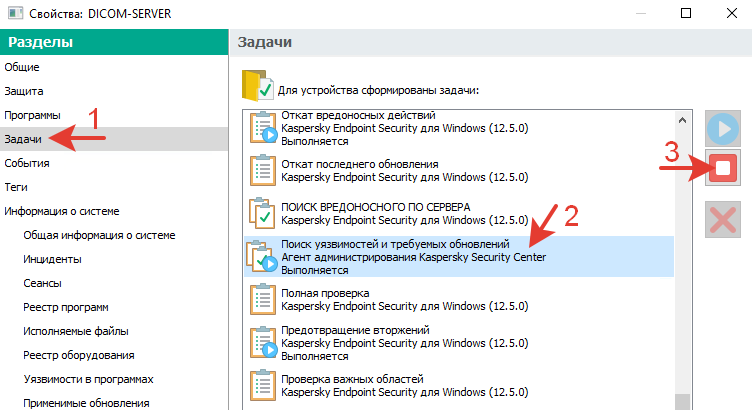

Как это работает на примере одной задачи.

Допустим, мы не выбрали «Автоматически распространять лицензионный ключ» и хотим распространить его только на заданные устройства.

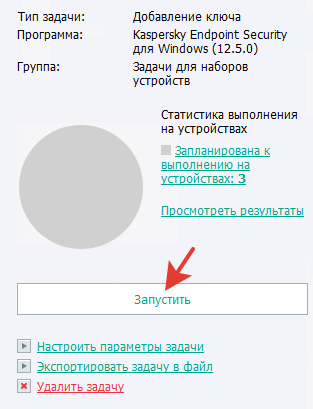

Создаем задачу «Добавление ключа».

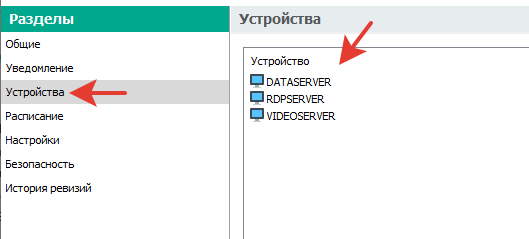

Указываем требуемые компьютеры на соответствующем шаге мастера.

Задачу можно запускать вручную или по расписанию.

После прохождения мастера, можно зайти в свойства задачи и отредактировать большинство настроек.

Для запуска задачи есть специальная кнопка.

После запуска ожидаем выполнение и смотрим результат, успешный или нет. Если результат не успешный (были и такие ситуации), то подключаемся к нужному компьютеру и вводи лицензионный ключ вручную.

Обязательные задачи создаются в KSC автоматически по умолчанию после его развертывания. Это задачи по обновлению и периодической проверке на вирусы и прочие угрозы.

Так же среди первоначальных задач:

Загрузка обновлений в хранилище Сервера администрирования.

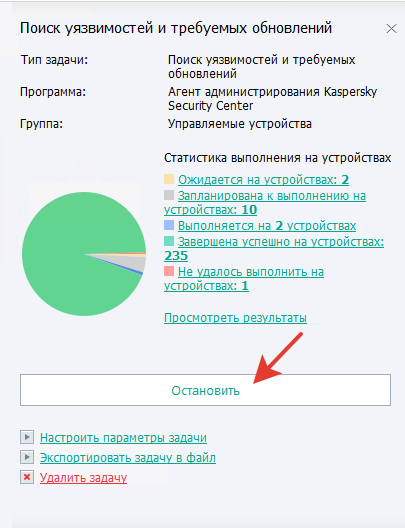

Поиск уязвимостей и требуемых обновлений.

Обслуживание Сервера администрирования.

Резервное копирование данных Сервера администрирования.

О чем эти задачи понятно из названия.

Остановить задачу можно очевидной большой кнопкой, там же где она и запускалась. Задача остановится для всех устройств.

Но вот, например, начинается выполнение задачи по поиску угроз на сервере в неподходящее время и сервер начинает подтормаживать. Нужно остановить задачу на конкретном устройстве. В этом случае находим сервер в списке или по поиску, заходим в его свойства и останавливаем задачу.

Это действие кажется очевидным, но многие начинающие работать с KSC не знают что делать в такой ситуации.

В политике содержатся какие-то определенные настройки для разных целей и частей антивируса. Принцип работы аналогичен с политикой на локальном антивирусе. Любое изменение в политике передается сетевому агенту на клиенте, а он передает политику на KES. Связь между KSC и агентом происходит по TCP порту 13 000 SSL через каждые 15мин., или при изменении политики сразу. Если KES теряет связь с сервером, то у него выполняется последняя принятая политика. Если произойдет 3 неудачных подключения каждые 15мин. (итого 45мин), активируется ручное управление последней принятой политикой на клиенте.

Если нужно вывести клиентский компьютер из под управления политикой KSC, то достаточно убрать этот компьютер из группы «Управляемые устройства». Затем можно настраивать KES уже на локальном ПК клиента.

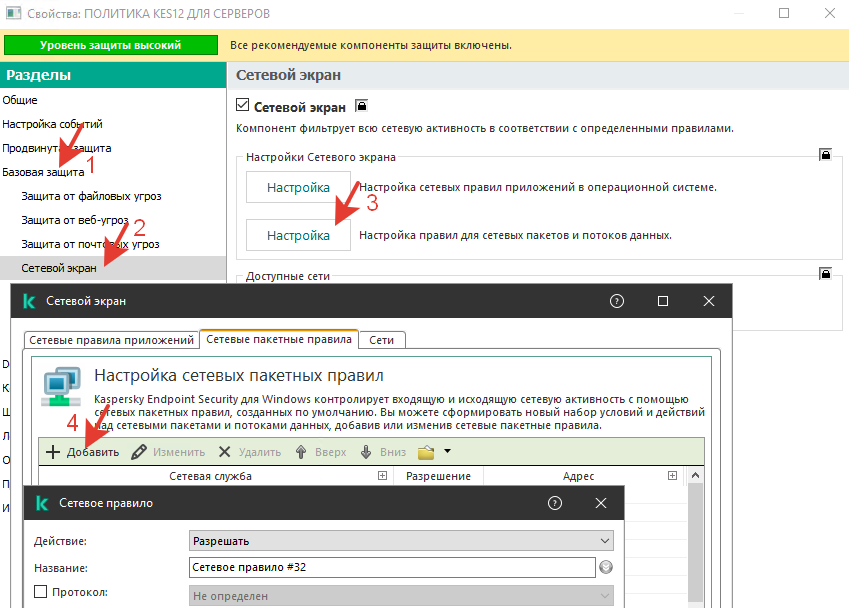

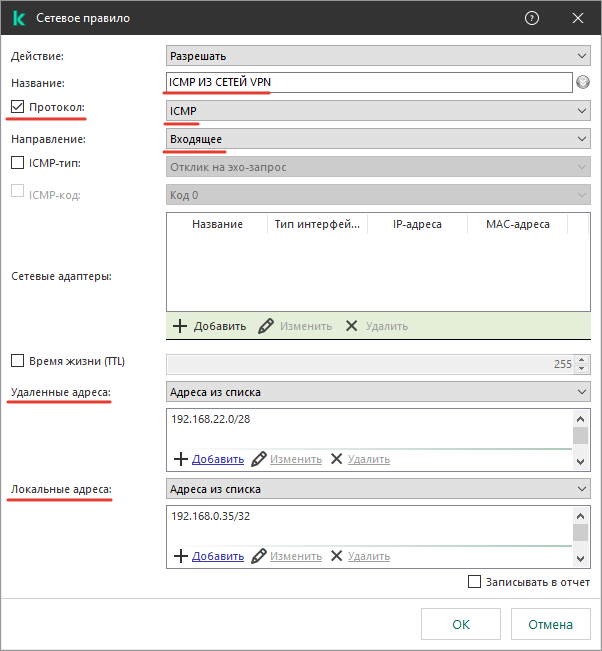

Пример настройки политики на KSC. Допустим, нужно открыть входящий порт серверу для ICMP, чтоб можно было проверять его доступность в сети командой ping.

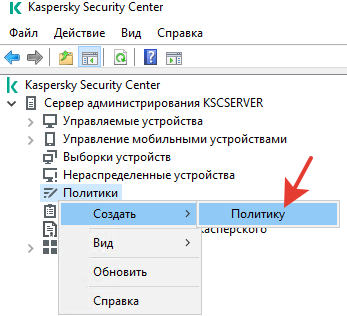

Делается это так. Создаем новую политику. Существующую политику верхнего уровня лучше не редактировать.

Политика назначается на группу или на все управляемые устройства.

Создаем новое правило.

Данное правило разрешает пинг из сети 192.168.22.0/28 к IP-адресу 192.168.0.35

Пример настройки политики для доступа к доверенному сайту.

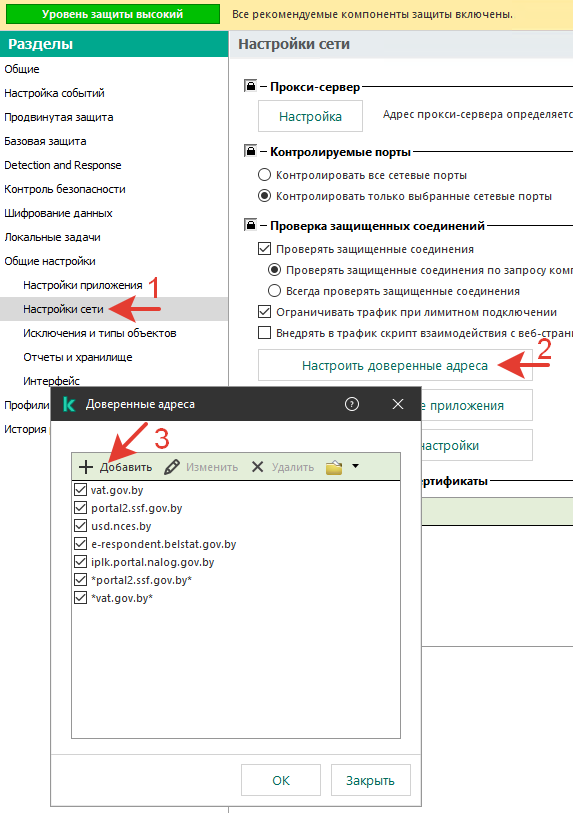

Общие настройки >> Настройки сети >> Настроить доверенные адреса. Нажимаем + и добавляем все доверенные адреса.

Политики в группах могут наследовать (или не наследовать) свойства от верхней политики KSC. Это решать каждому админу самостоятельно. У нас созданы три отдельные политики для серверов, администрации и всех остальных пользователей по логике кто чем пользуется. Например, в политике серверов не нужны доверенные адреса бухгалтерских программ, а в политике бухгалтерии не нужны доступы к RDP и тп.

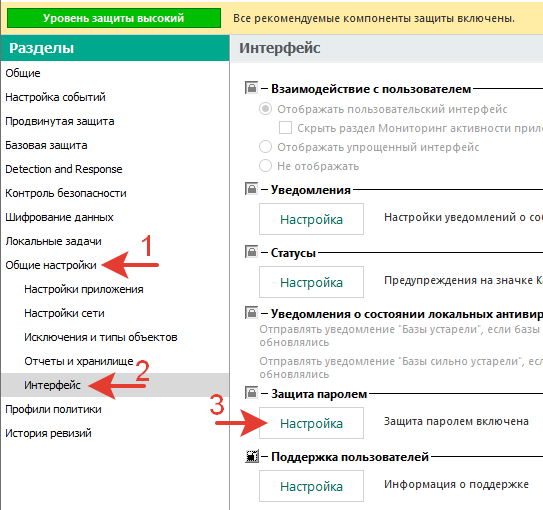

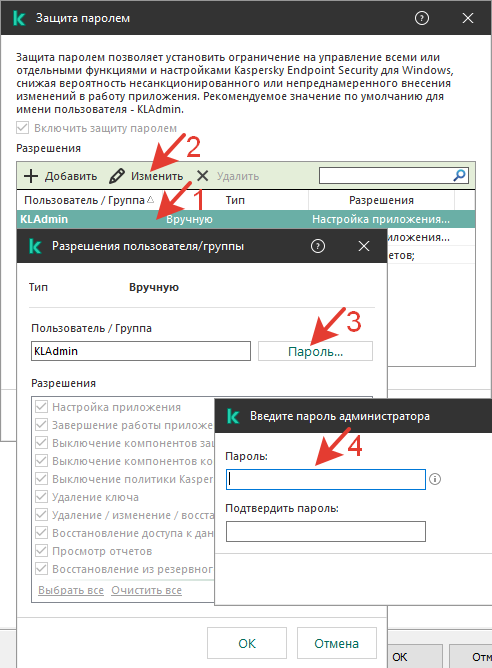

После настройки KSC и агента на них нужно установить пароль, чтоб пользователи самостоятельно не могли приостановить защиту или выйти из приложения. Это обязательная настройка иначе ни какой информационной безопасности не будет.

Установка пароля на политику KSC.

KLAdmin – общий пользователь для всех политик и сервера. Устанавливаем для него сложный пароль.

При желании можно добавить еще пользователя, назначить ему разрешения и пароль.

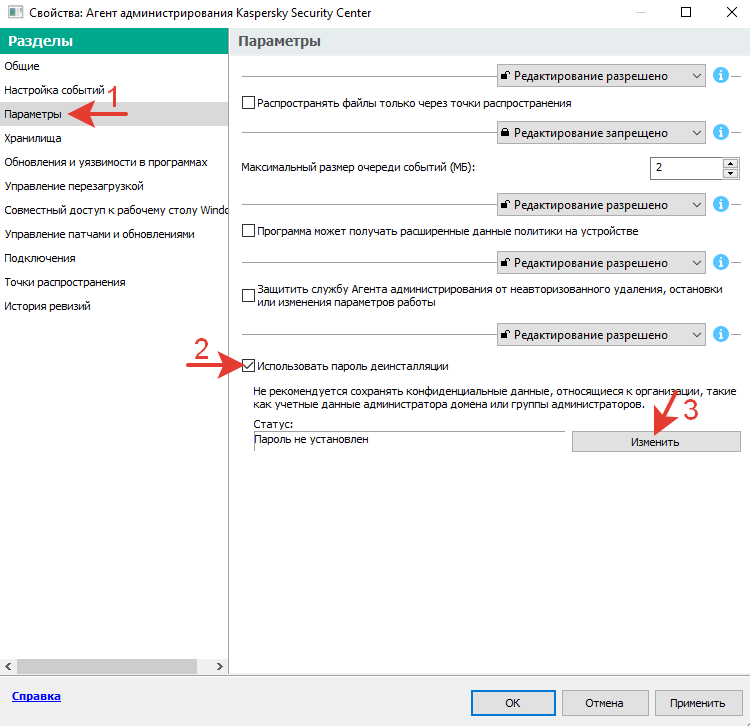

В политике агента KSC пароль можно установить только на удаление.

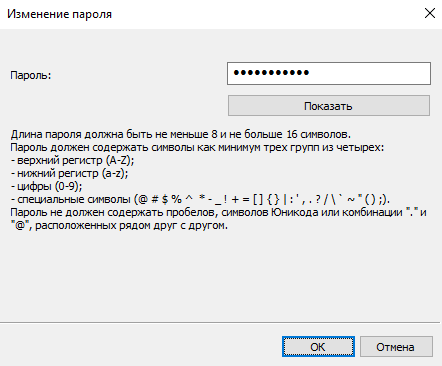

Устанавливаем. Программа подскажет каким пароль должен быть по сложности.

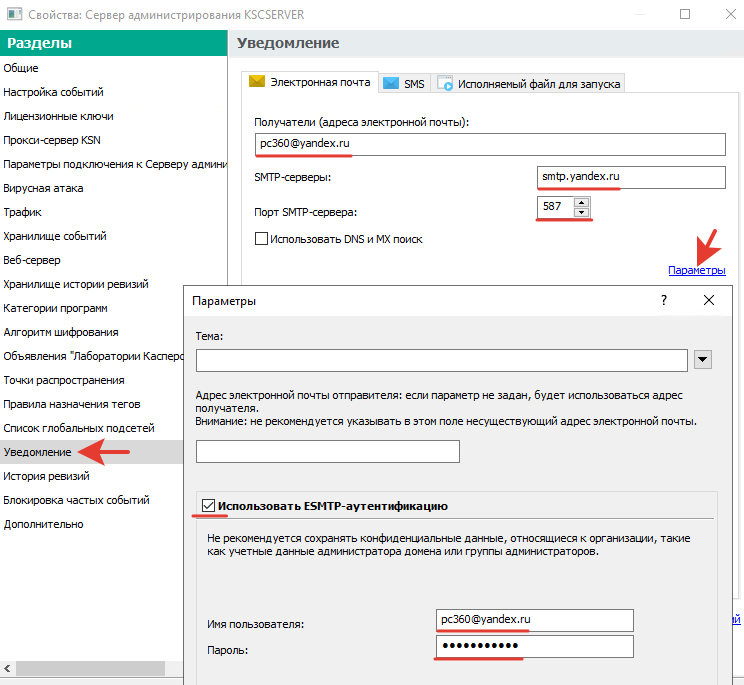

Настройка электронной почты выполняется в свойствах сервера. Указываем SMTP-сервер, логин, пароль, порт. Использовать TLS если поддерживается SNTP-сервером.

Оповещение по смс у нас не используется.

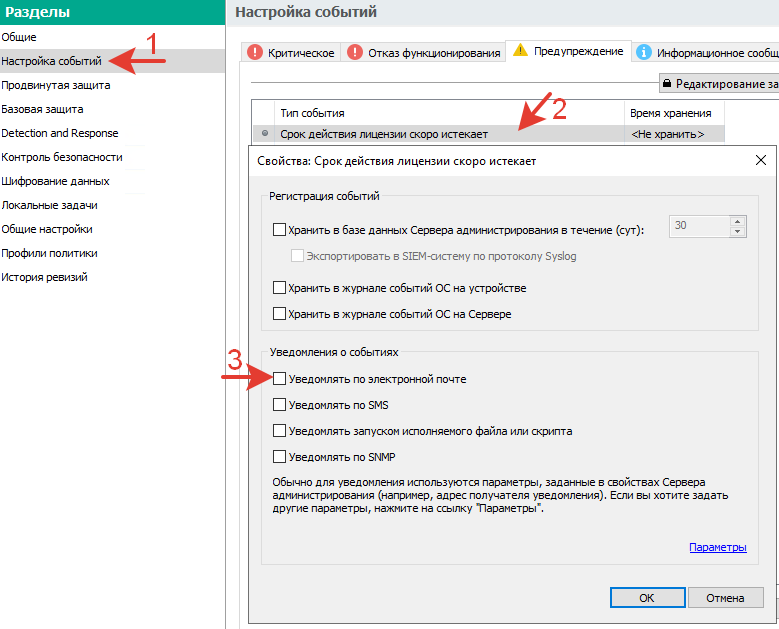

Оповещения можно назначить на любые события, которые есть в сервере или политике. Логично, что нужно оповещение только на самые критичные события, типо сетевой атаки, чтоб почту не засыпало письмами.

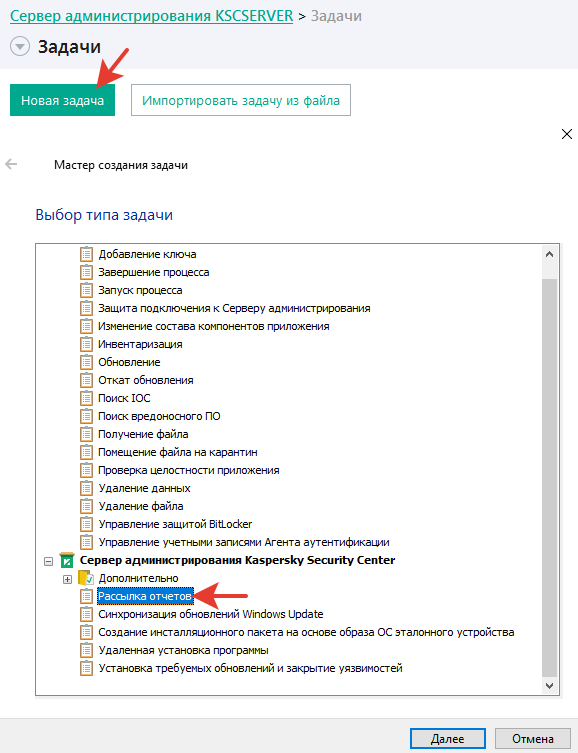

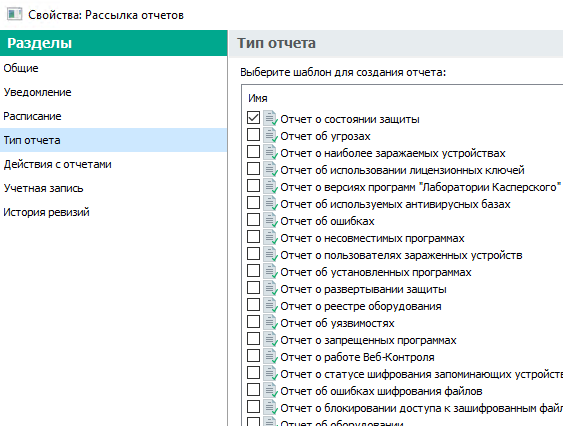

Можно выполнять отправку на электронную почту выбранного отчета. Для этого нужно создать новую задачу, указать в ней требуемый отчет и электронную почту назначения.

После создания задачи ее можно редактировать, изменять типы отчетов, получателя и тп.

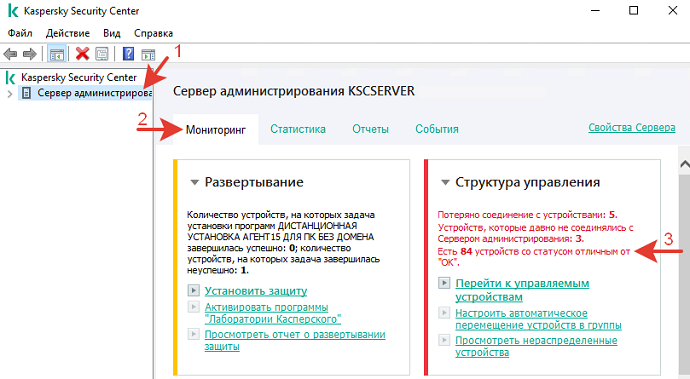

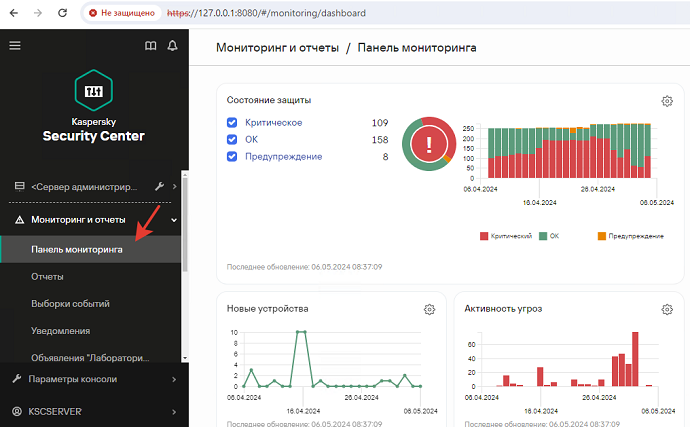

Мониторинг – это то место, куда нужно смотреть каждое утро специалисту по инф. безопасности, придя на работу.

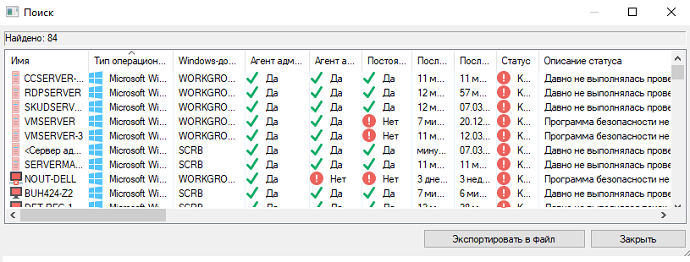

Самый быстрый и удобный способ оценить ситуацию – нажать на ссылку «Есть х устройств со статусом отличным от ОК» в разделе «Мониторинг».

Ссылка ведет в динамический отчет с содержанием всех компьютеров разных групп, с указанием подробной информации состояния.

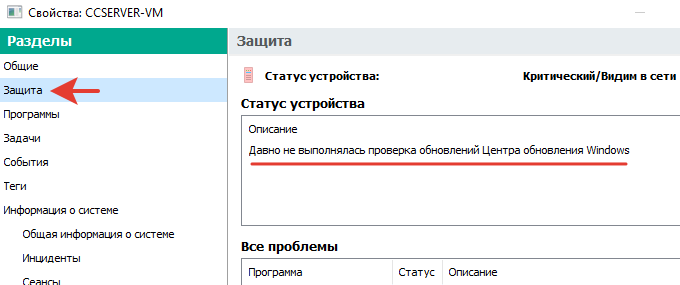

Проблема понятна из колонки описания статуса. Устраняем ее, запустив соответствующую задачу или ждем, когда она запустится по расписанию.

Можно зайти в каждый компьютер и так же посмотреть статус.

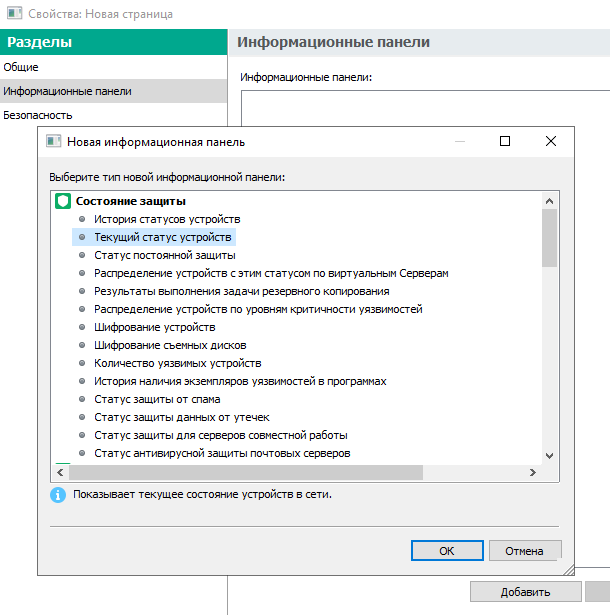

Кроме вкладки «Мониторинг» можно воспользоваться вкладками «Статистика», «Отчеты» и «События». В каждой из них есть что-то свое полезное.

Статистика отображает диаграммы по выбранной теме.

Можно добавить те диаграммы из заданного списка, которые хочется. В этом разделе все интуитивно понятно.

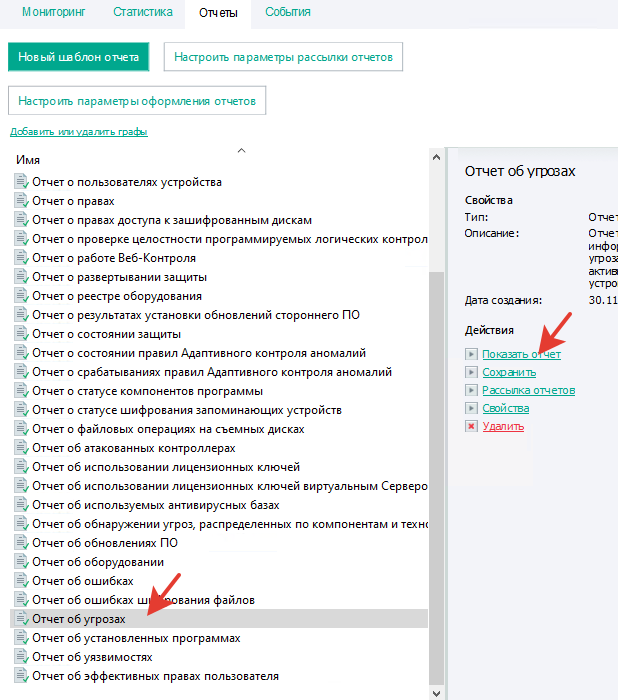

В отчетах – отчеты. Они создаются с подробным описанием и разобраться в них не сложно. Отчетов достаточно много и есть возможность редактировать шаблоны под свои цели.

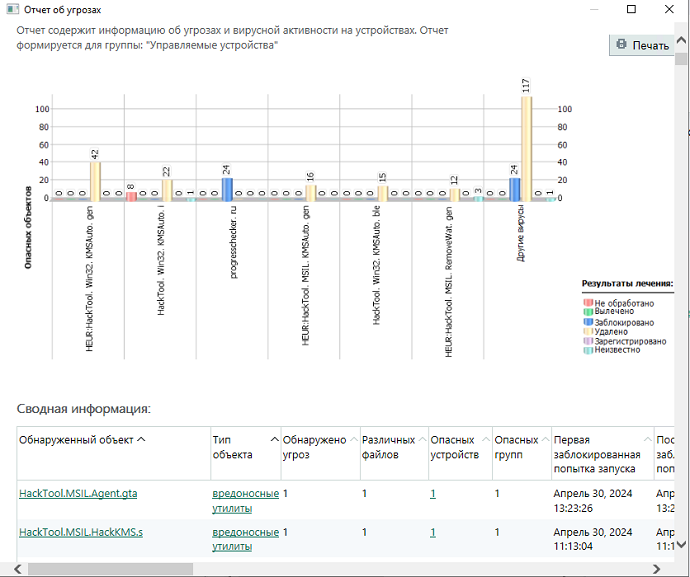

Например, отчет об угрозах.

В верхней части формируется график. Под ним в подробностях большой список обнаруженных угроз с ссылками для переходов

Отчеты можно использовать для инвентаризации системы. Агенты собирают подробную информацию об оборудовании и установленных программах на клиентах.

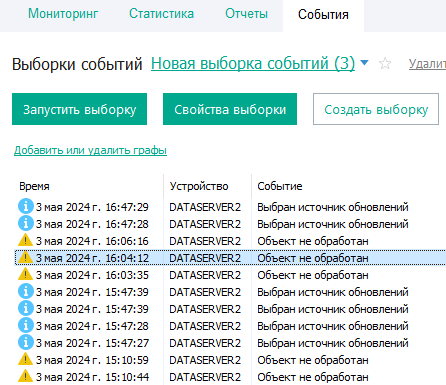

На вкладке «События» можно сделать выборку событий по конкретному устройству или группе.

Еще один способ мониторинга. Состояние компьютеров в сети можно оценить, войдя в нужную группу. Это по смыслу то же самое, что и мониторинг с начальной страницы, только по группам.

Весь этот мониторинг так же доступен через web-консоль.

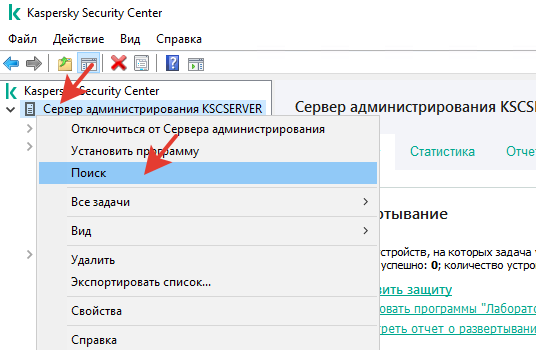

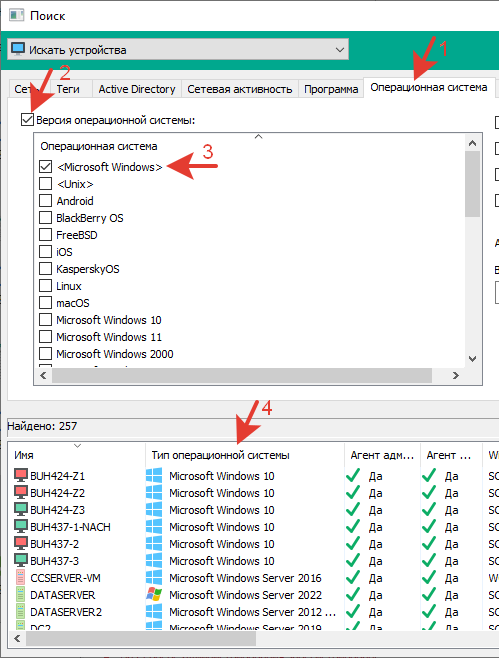

Это еще один удобный инструмент KSC.

Поиск организован с расширенным фильтром и ищет компьютеры с определенными критериями. Например, нужно определить какие и сколько есть ПК с ОС Windows.

Резервная копия может понадобится при поломке сервера или при переезде на другой сервер. KSC регулярно выполняет бэкап. За это отвечает автоматически созданная задача «Резервное копирование данных Сервера администрирования».

Согласно расписанию по умолчанию запуск задачи происходит через каждые 5 суток. Сохраняется три последовательных копии, четвертая заменяет первую.

Размещение файлов бэкапа.

|

1 |

C:\ProgramData\KasperskySC\SC_Backup |

Бэкап желательно задублировать и хранить где-то вне сервера.

Кроме этого желательно делать резервную копию образа системы хотя бы один раз в месяц.

В KSC есть еще очень большой функционал. Представленное описание необходимо начинающим для запуска сервера в работу. В данную инструкцию не включено описание администрирования сервера, настройки управления защитой и контролем и много чего еще, потому что это займет много места и время для изучения, а начинающему админу (безопаснику) в первую очередь нужно разобраться хотя бы с этим.

Еще раз кратко последовательность действий при развертывании антивирусной защиты.

Установка KSC >> Сканирование сети >> Установка Агентов >> Установка KES >> Распределение устройств по группам >> Настройка политик >> Использование задач >> Мониторинг состояния системы.

Далее, в процессе работы появляется опыт и раскрываются новые возможности KSC. Сразу всё изучить и понять невозможно. Подробную информацию можно посмотреть в руководстве по эксплуатации с официального сайта. Например, для KSC 14.2. С выходом новых версий руководства обновляются.

Подробное изучение KSC происходит на специализированных курсах. Без курсов самостоятельно изучить KSC достаточно сложно. Поэтому я рекомендую тем, кто планирует работать с KSC записаться и пройти хотя бы начальный трехдневный курс Kaspersky Endpoint Security and Management (KL 002.12.1). На курс нужно идти уже с некоторыми представлениями о работе и хотя бы небольшой практикой, иначе большая часть того, что рассказывают пролетит мимо. Для тех, кто в Минске или РБ курс можно пройти тут.