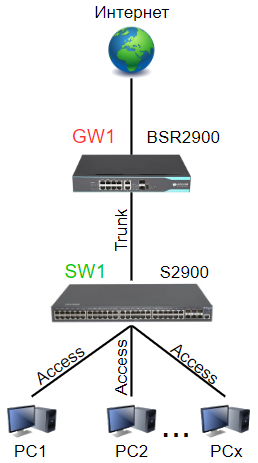

На этой странице представлен пример настройки доступа в Интернет и параметров локальной сети на оборудовании BDCOM.

GW1 – BDCOM BSR2900

Это высокопроизводительный роутер с функциями коммутатора. Поддерживает основные сетевые протоколы, статическую и динамическую маршрутизацию (RIP, OSPF, BGP), а также механизмы управления трафиком и QoS. Обеспечивает низкое энергопотребление и бесшумную работу без вентиляторов.

Работает под управлением собственной операционной системы BDROS. Представленная модель появилась в 2022г. Больше нечего добавить, пока этот роутер не поработает пару месяцев. В сеть нашей организации он попал по гос. программе и специально не планировался.

BDROS — это циско-подобная система. Командный интерфейс, иерархия режимов, синтаксис команд очень напоминает Cisco IOS. Поддерживаются авто дополнение Tab и короткие команды.

Версия ОС на момент настройки: Version 8.1.1C (BASE) Build 10935.

Определение IP-адреса и подключение.

Подключаемся проводом COM-RJ45 в порт с подписью CLI, соединяемся через терминал Pytty и определяем, какой в этом роутере IP-адрес и на каком порту.

Вводим логин и пароль.

|

1 2 |

admin admin |

Переходим в режим с повышенными правами.

|

1 |

enable |

Просмотр конфигурации.

|

1 |

show running-config |

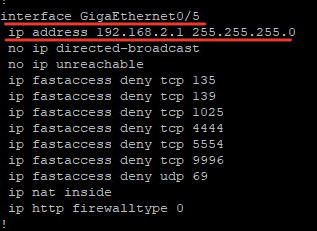

В выводе конфигурации находим, что на пятом порту IP-адрес 192.168.2.1/24

К тому же это еще и DHCP-сервер. Достаточно подключить провод в сетевую карту и настроить в ней автоматическое получение IP-адреса.

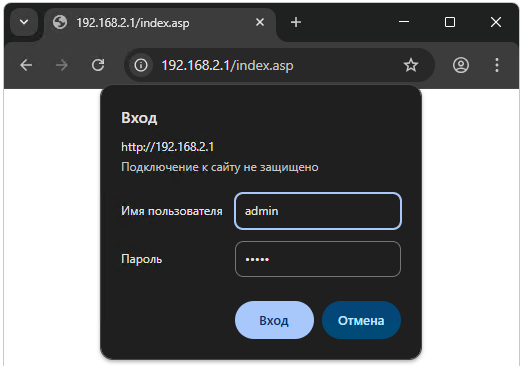

Далее подключаемся браузером к IP-адресу 192.168.2.1/24.

Вводим первоначальные учетные данные.

Логин: admin

Пароль: admin

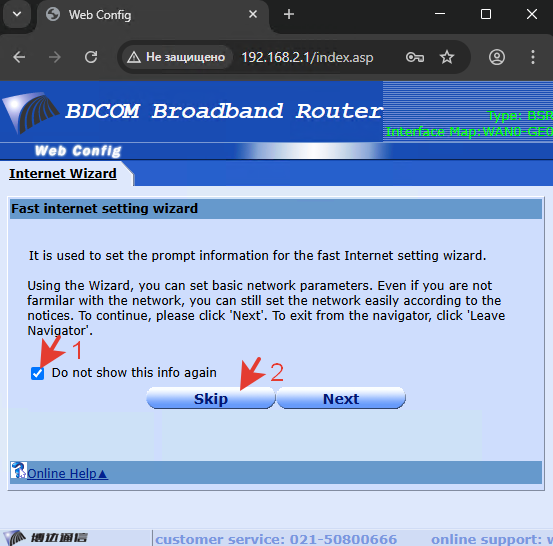

Доступ к меню настроек роутера через графический интерфейс (GUI) получен.

Нужно отметить, что меню сокращенное и многие настройки выполняются только через командную строку (CLI).

При первом подключении можно пройти по мастеру первоначальной настройки или пропустить это. В данном случае пропускаем и настроим все вручную, чтоб разобраться где тут что расположено.

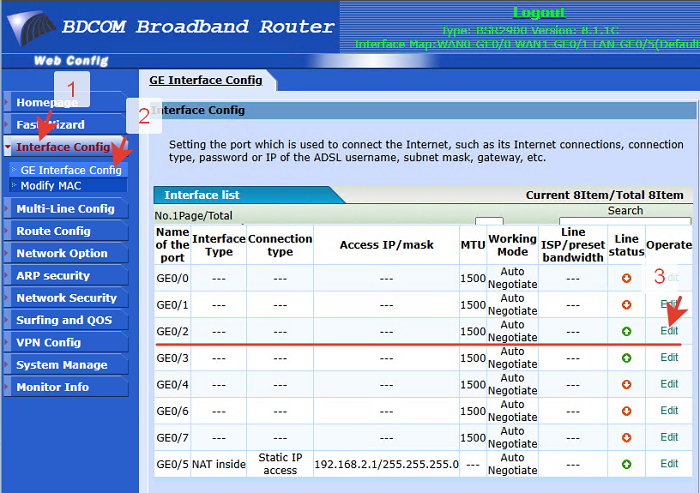

Подключение в Интернет PPPoE.

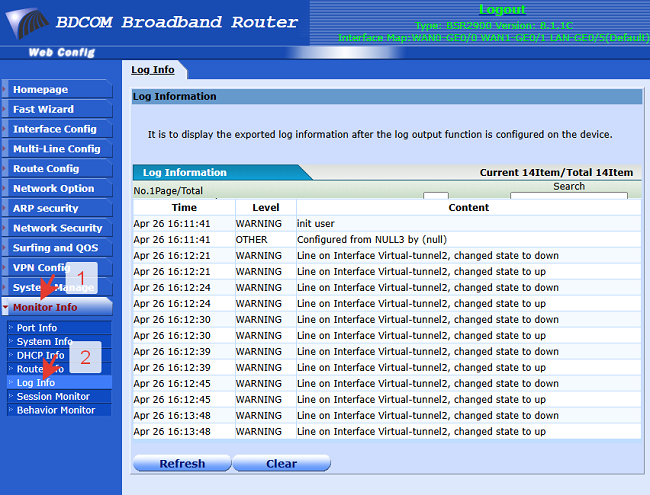

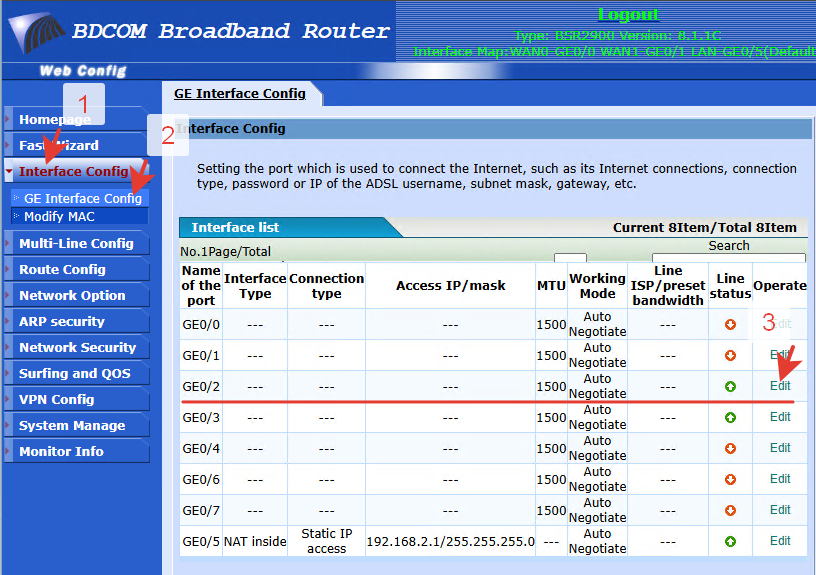

На порт g0/2 назначим подключение от провайдера. Переходим в конфигурацию интерфейсов и редактируем выбранный для доступа в Интернет порт.

Вводим данные из договора с провайдером, сохраняем.

Connection type – тип подключения – ADSL.

Username, password – учетные данные из договора с провайдером.

ISP bandwidth description – это описание скорости подключения и провайдера (если бы он был в списке на выбор). Используется в QoS для ориентировки, лучше указать реальное значение или на 5-10% меньше. Если QoS не используется, то это просто информационное поле.

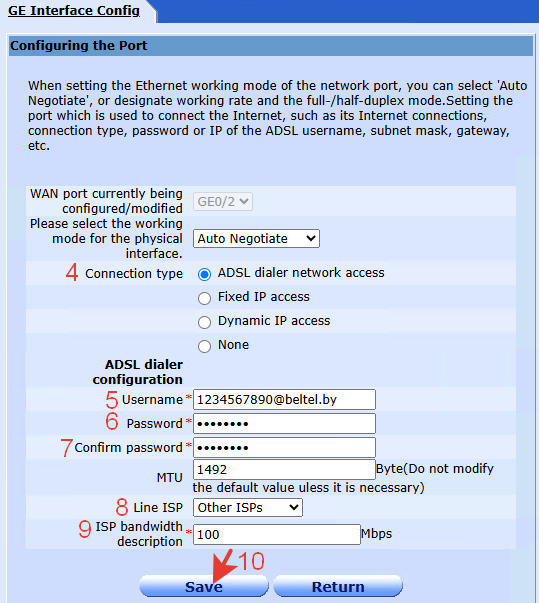

После успешного подключения интерфейсу присвоится внешний IP-адрес.

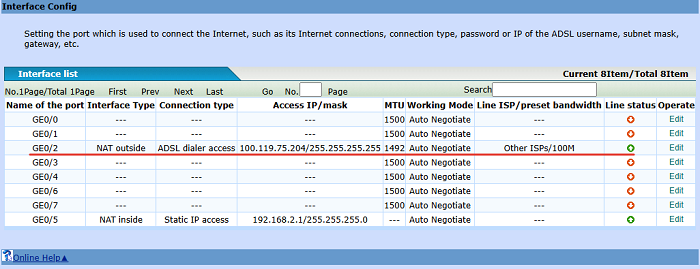

Наблюдать за ходом подключения можно с помощью логов.

При написании этой инструкции подключение происходило 15 минут.

Вышестоящий модем настроен в режиме бриджа. Если соединение долго не происходит то нужно перезагрузить модем и потом роутер.

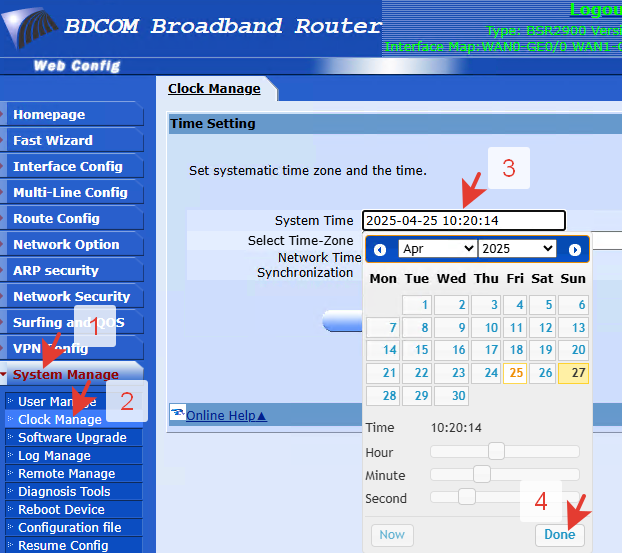

Наблюдение за логом может быть не понятным если указаны неправильные дата и время. Настроим их.

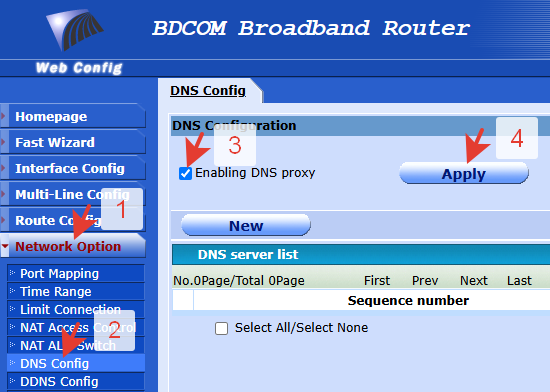

Если после установления соединения ping в Интернет проходит, а страницы в браузере не открываются, то нужно активировать DNS Proxy.

Это настройка позволяет переадресовывать DNS-запросы на внешний сервер. Близкий аналог Allow Remote Requests в MikroTik.

Настройка доступа в Интернет завершена.

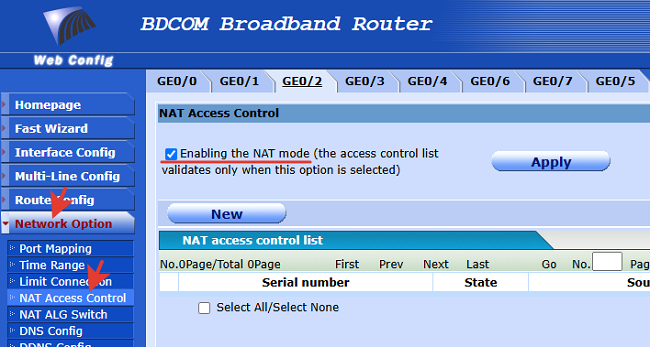

По классике жанра, в данном случае обычно настраивается еще NAT. Но в этом роутере активация PPPoE автоматически активирует Nat outside. Об этом можно убедится в соответствующем пункте меню.

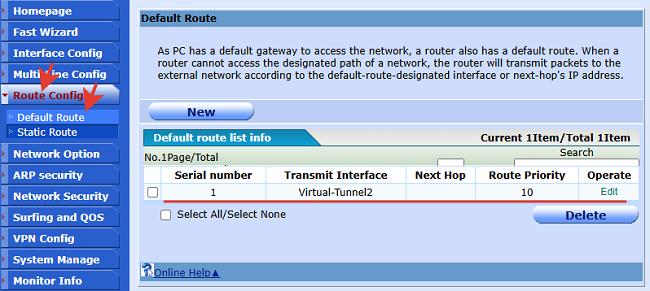

Кроме NAT активируется еще несколько других неочевидных настроек. Например маршрут по-умолчанию.

В настройке которого создается туннель.

Такой ход событий приводит к логическому выводу о том, что первый раз настраивать PPPoE лучше в графическом интерфейсе для данного роутера. Чтоб узнать где что активировалось.

Через CLI.

Настройка интерфейса Virtual-tunnel2 для PPPoE.

|

1 2 3 4 5 6 7 8 9 10 11 |

interface Virtual-tunnel2 ip address negotiated ip mtu 1492 no ip directed-broadcast ppp chap hostname 1234567890@beltel.by ppp chap password 0 Password-135 ppp pap sent-username 1234567890@beltel.by password 0 Password-135 ip nat outside ip nat mss 1452 ip http isp other bandwidth 100 ip http gateway Virtual-tunnel2 |

Маршрут по умолчанию через Virtual-tunnel2.

|

1 |

ip route default Virtual-tunnel2 10 |

Настройка VPDN (Virtual Private Dialup Network).

|

1 2 3 4 5 6 |

vpdn enable vpdn-group poe2 request-dialin port Virtual-tunnel2 protocol pppoe pppoe bind GigaEthernet0/2 |

Настройка NAT для PPPoE.

|

1 |

ip nat inside source list NAT_WAN2_LIST interface Virtual-tunnel2 |

Хотя все эти команды выполняются автоматически при активации PPPoE в GUI, но мне представляется что в некоторых из них нет необходимости. Например, PAP (Password Authentication Protocol), как правило, считается менее безопасным по сравнению с CHAP (Challenge Handshake Authentication Protocol). Его не желательно использовать. Эта команда.

|

1 |

ppp pap sent-username 1234567890@beltel.by password 0 Password-135 |

Другие команды, без которых PPPoE должен заработать (не проверялось).

|

1 2 3 4 5 |

ip http isp other bandwidth 100 ip http gateway Virtual-tunnel2 gbsc qos Virtual-tunnel2 gbsc qos Virtual-tunnel2 set-isp-bw 6250000 100000000 vpdn-group poe2 port Virtual-tunnel2 |

Если кому-то интересно, то под спойлером назначение всех команд.

interface Virtual-tunnel2 — Создает или настраивает виртуальный туннель с именем Virtual-tunnel2. Это интерфейс, который обычно используется для PPPoE-соединений (Point-to-Point Protocol over Ethernet).

mtu 1492 — Устанавливает максимальный размер передаваемого пакета на 1492 байта. Это стандартное значение для PPPoE-соединений, так как PPPoE добавляет заголовки, уменьшая доступный размер для данных.

ip address negotiated — Настройка динамического получения IP-адреса через PPPoE. Этот параметр указывает, что IP-адрес будет автоматически назначен сервером PPPoE.

no ip directed-broadcast — Отключает широковещательные пакеты, направляемые на интерфейс, что помогает избежать лишней нагрузки на сеть.

ppp chap hostname 1234567890@beltel.by — Настройка CHAP (Challenge Handshake Authentication Protocol) для аутентификации с использованием имени пользователя из договора с провайдером. Это обеспечивает защиту соединения при аутентификации.

ppp chap password 0 Password-135 — Устанавливает пароль для CHAP. Число «0» указывает, что пароль передается в виде обычного текста (не зашифрованный).

ppp pap sent-username 1234567890@beltel.by password 0 Password-135 — Настроено использование PAP (Password Authentication Protocol) для аутентификации, где передается имя пользователя и пароль.

ip nat outside — Определяет интерфейс как внешний для сети NAT (Network Address Translation). Это указывает, что все устройства, подключенные к этому интерфейсу, будут использовать его IP-адрес для общения с внешней сетью.

ip nat mss 1452 — Устанавливает максимальный размер сегмента (MSS) на 1452 байта, чтобы учесть заголовки PPPoE, которые уменьшат доступный размер пакета.

ip http isp other bandwidth 100 — Настройка для веб-сервера маршрутизатора, указывающая полосу пропускания на 100 kbps для интернет-подключения. Так же используется в QoS.

ip http gateway Virtual-tunnel2 — Устанавливает интерфейс Virtual-tunnel2 как шлюз для HTTP-сервера маршрутизатора.

ip route default Virtual-tunnel2 10 — Устанавливает маршрут по умолчанию через интерфейс Virtual-tunnel2 с административной дистанцией 10. Это означает, что все пакеты, которые не могут быть направлены через другие маршруты, будут отправляться через этот интерфейс.

vpdn enable — Включает VPDN (Virtual Private Dialup Network), который позволяет маршрутизатору подключаться к удаленным пользователям через защищенные каналы, например, через PPPoE.

vpdn-group poe2 — Создает или настраивает группу для подключения VPDN, названную poe2. Это позволяет маршрутизатору объединять несколько настроек для PPPoE-соединений в одну группу.

request-dialin — Ожидает входящие соединения, что делает маршрутизатор доступным для удаленных пользователей.

port Virtual-tunnel2 — Указывает, что интерфейс Virtual-tunnel2 будет использоваться для PPPoE-соединений в рамках этого VPDN.

protocol pppoe — Указывает, что в рамках VPDN будет использоваться протокол PPPoE для установления соединений.

pppoe bind GigaEthernet0/2 — Привязывает PPPoE-соединение к порту GigaEthernet0/2. Это означает, что интерфейс будет использоваться для создания PPPoE-сессии.

ip nat inside source list NAT_WAN2_LIST interface Virtual-tunnel2 — Эта команда настраивает NAT для использования с интерфейсом Virtual-tunnel2. Она берет список источников NAT_WAN2_LIST и преобразует их IP-адреса с использованием интерфейса Virtual-tunnel2 для выхода в интернет.

gbsc qos Virtual-tunnel2 — Включает QoS (Quality of Service) для интерфейса Virtual-tunnel2, чтобы управлять приоритетами трафика, гарантировать пропускную способность и контролировать задержку.

set-isp-bw 6250000 100000000 — Устанавливает ограничения на пропускную способность для интерфейса Virtual-tunnel2. В данном случае, указаны значения для максимальной и минимальной пропускной способности: 6250000 бит/сек (минимум) и 100000000 бит/сек (максимум).

Подключение в Интернет от вышестоящего роутера или сетевого экрана.

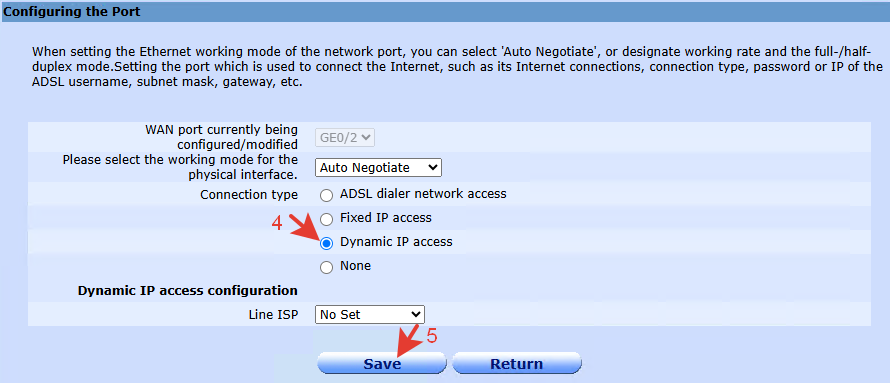

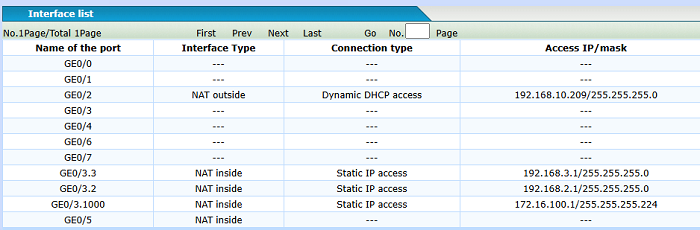

Настраиваем получение IP-адреса по DHCP. Патч-корд от вышестоящего роутера подключен в порт g0/2. Выполним настройки этого порта.

Отмечаем точкой Dynamic IP access. Сохраняем.

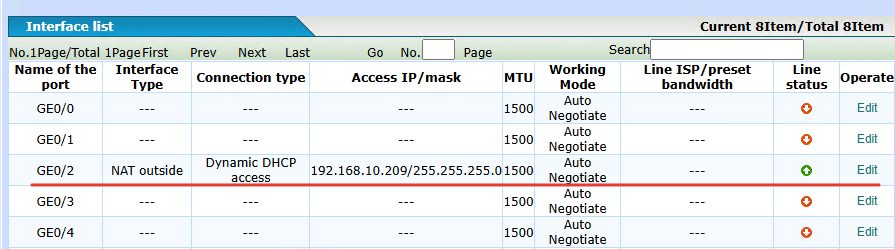

Через некоторое время на интерфейсе появился IP-адрес.

Нужно отметить, что NAT не настраивался, но при этом видно что его тип стал NAT outside.

Настройка через CLI.

Может понадобится активация DHCP.

|

1 |

ip dhcpd enable |

Получение IP-адреса по DHCP и указание что это внешний интерфейс через nat outside.

|

1 2 3 4 |

interface g0/2 ip address dhcp ip nat outside exit |

Статус DHCP-клиента

|

1 |

show ip interface brief |

или

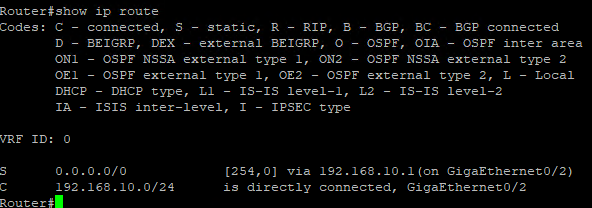

Просмотр через состояния маршрутов.

|

1 |

show ip route |

В выводе команды указан маршрут по-умолчанию 0.0.0.0/0 хотя он не вводился. Т.е. он прилетает по DHCP автоматически, а в графическом интерфейсе этого не видно.

После назначения на интерфейсе nat outside доступ к роутеру через этот интерфейс блокируется. Такая защита сделана чтоб из внешнего интерфейса (по смыслу он стал WAN), т.е. из Интернета не пытались подключится в роутер.

Просмотр интерфейсов NAT.

|

1 |

show ip nat statistics |

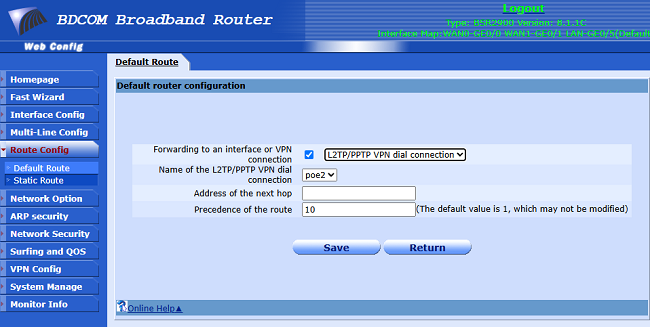

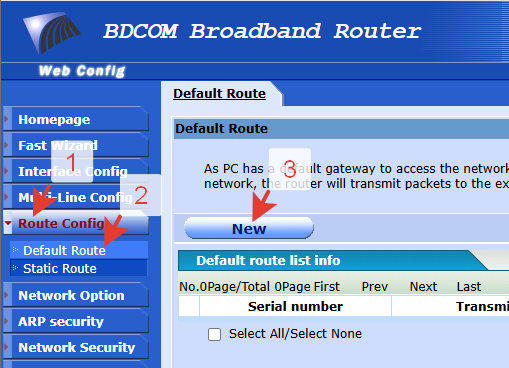

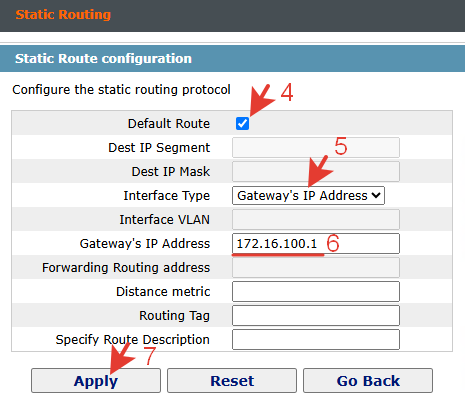

Маршрут по-умолчанию.

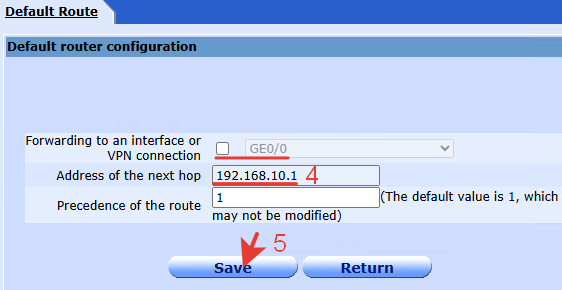

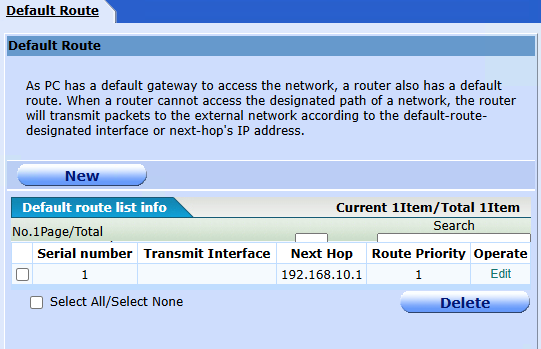

Если подключение не по DHCP, понадобится маршрут 0.0.0.0/0 с указанием шлюза. Создаем его.

Forwarding to an interface or VPN connection – это указание, куда маршрутизатор должен отправлять трафик по умолчанию (0.0.0.0/0), если нет более точного маршрута.

Можно указывать интерфейс или IP-адрес (next hop).

Через CLI.

|

1 |

ip route default 192.168.10.1 |

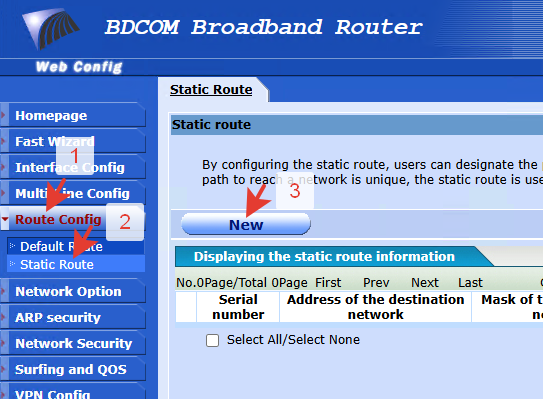

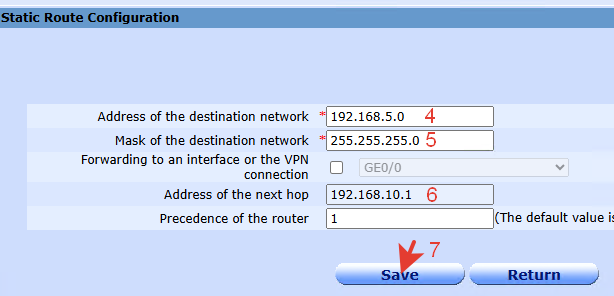

Маршрут в другие сети.

Для подключения к роутеру из другой сети нужен дополнительный маршрут в эту сеть .

Указываем IP-адрес, маску нужной сети и шлюз, через который туда попадать.

Через CLI.

|

1 |

ip route 192.168.5.0 255.255.255.0 192.168.10.1 |

При подключении через интерфейс, который стал WAN нужно настраивать дополнительные разрешения.

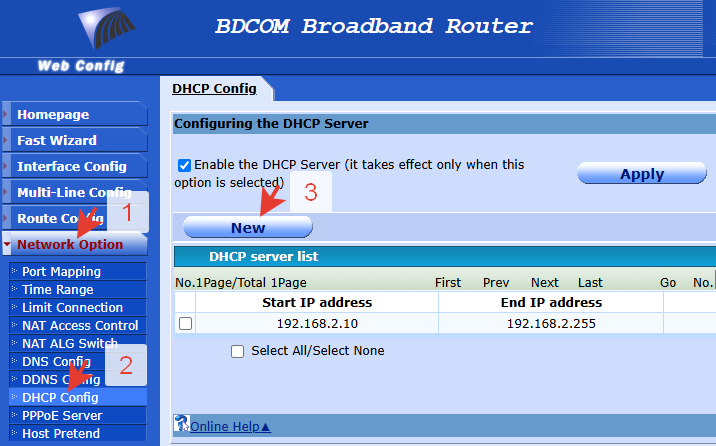

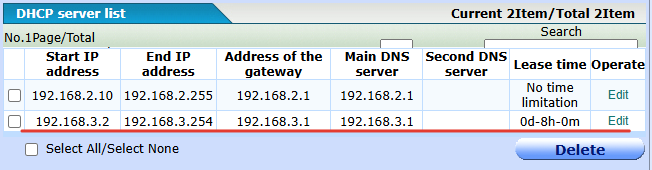

DHCP-сервер.

Сервер уже активирован по заводской конфигурации и раздает сеть 192.168.2.0/24 (LAN-2).

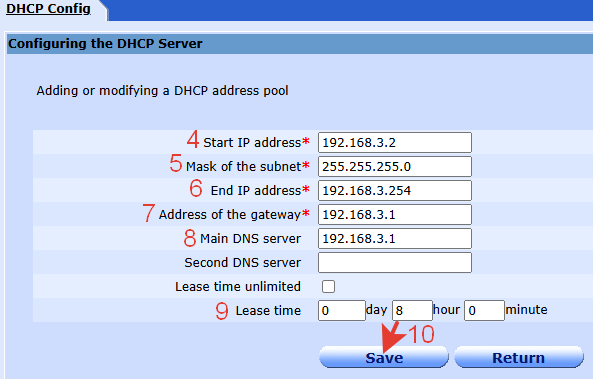

Настроим раздачу сети 192.168.3.0/24 на 3-ем интерфейсе. Назовем ее LAN-3.

Указываем параметры сети.

Start IP address и End IP address – это начальный и конечный адреса из диапазона раздаваемых сервером.

Lease time – время привязки, на которое клиенту будет раздаваться IP-адрес.

В результате новая сеть появится в списке.

Аналогичными действиями создаем сеть управления (Management) в которой будет находится все сетевое оборудование. Для этой сети можно выбрать любой IP-адрес, чтоб отличался от других сетей, например такой 172.16.100.0/27.

Через CLI.

|

1 2 3 4 5 6 |

ip dhcpd pool 1 network 192.168.3.0 255.255.255.0 range 192.168.3.2 192.168.3.254 default-router 192.168.3.1 dns-server 192.168.3.1 lease 0 8 0 |

|

1 2 3 4 5 6 |

ip dhcpd pool 2 network 172.16.100.0 255.255.255.224 range 172.16.100.1 172.16.100.30 default-router 172.16.100.1 dns-server 172.16.100.1 lease 0 0 30 |

Настройка VLAN.

VLAN (Virtual LAN) – это виртуальная локальная сеть – логическое разделение сети на изолированные сегменты в пределах одного физического оборудования. Разделение выполняется с помощью тэгирования кадров на уровне L2.

Сделаем такую настройку, чтоб созданные сети передавались через один транк-порт из роутера в коммутатор и далее распределялись между пользователями разных отделов (каждому отделу своя сеть) через access-порты.

Trunk-порт – это порт, который передаёт тэгированный трафик сразу нескольких VLAN любому другому сетевому устройству, способному принимать транки (в данном случае коммутатор).

Access-порт – это порт, в который подключается оконечное оборудование (компьютер, принтер). Он передаёт не тегированный трафик только одной VLAN.

Настройка VLAN в графическом интерфейсе найдена не была. Слово VLAN в настройках этого роутера нигде не встречается даже в CLI. О том что это VLAN нам сообщает инкапсуляция dot1Q.

Dot1q – это сокращенное название IEEE 802.1Q стандарта протоколирования (тегирования) VLAN-ов на trunk-портах. Он добавляет в Ethernet-кадр специальное поле, в котором указывается номер VLAN. Это и есть тэгирование.

При использовании dot1Q роутер по умолчанию назначает такой порт транком и дополнительно это указывать не нужно (как это делается в коммутаторах BDCOM). Чтоб настроить access-порт используются все те же команды, но без тэгирования dot1Q. Похоже что вся эта настройка скопирована с CISCO.

При подключении к коммутатору в роутере использован порт g0/3. Для повышения пропускной способности лучше использовать оптические порты.

Настройка через CLI.

Так как LAN-2 уже назначена на интерфейс заводским конфигом, на другом порту такая же сеть не может быть настроена. Значит ее нужно оттуда удалить. Если настройка ведется через эту сеть, то подключится нужно каким-то другим способом.

Удаляем IP-адрес с g0/5.

|

1 2 3 4 5 6 |

ena conf interface g0/5 no ip address no ip nat inside exit |

Создаем под-интерфейс (sub-interface) для LAN-2 на порту g0/3, назначаем на него IP-адрес и тэг.

|

1 2 3 4 5 |

interface g0/3.2 ip address 192.168.2.1 255.255.255.0 ip nat inside encapsulation dot1Q 20 exit |

g0/3.2 – это номер (название) под-интерфейса, номер может быть любой, чтоб не путаться для ID 20 используется 3.2, для ID 30 3.3 и т.п.

Под-интерфейс для LAN-3.

|

1 2 3 4 5 |

interface g0/3.3 ip address 192.168.3.1 255.255.255.0 ip nat inside encapsulation dot1Q 30 exit |

Создаем VLAN управления (Management). ID можно выбрать любой, в данном случае для наглядности, и чтоб лучше отличался от других, выбран ID 1000 и IP-адрес 172.16.100.0/27. Номер под-интерфейса можно выбирать любой до 1024.

Под-интерфейс для LAN-1000.

|

1 2 3 4 5 |

interface g0/3.1000 ip address 172.16.100.1 255.255.255.224 ip nat inside encapsulation dot1Q 1000 exit |

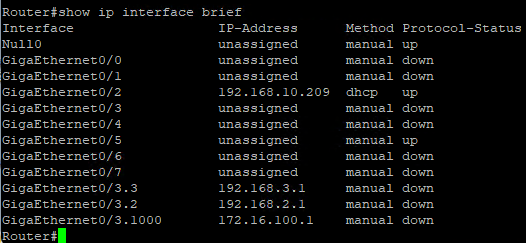

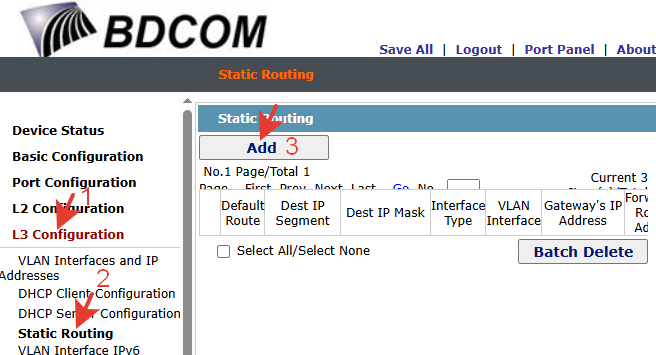

Проверяем что получилось.

|

1 |

show ip interface brief |

Через порт g0/3 раздается три разных сети.

Сохраняем конфигурацию.

|

1 |

write |

Настройка роутера завершена.

Нужно отдельно рассматривать вопрос безопасности, firewall, ACL и тп. В данной инструкции это описание пропущено.

Переключаемся на коммутатор.

SW1 – BDCOM S2900.

Это управляемый коммутатор уровня 3 (L3-lite) для корпоративных сетей. Так же как и в роутере в нем используется операционная система BDROS. В данном случае версия 2.2.0F Build 128575. Дата выхода этих моделей на рынок 2020г.

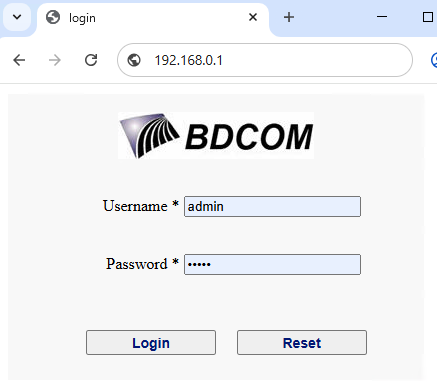

Подключаемся проводом в любой порт. Переходим в браузере по IP-адресу 192.168.0.1. В сетевой карте ПК должен быть адрес из такого же диапазона.

Попадаем в GUI. Вводим первоначальные учетные данные.

Логин: admin

Пароль: admin

Подключаемся в CLI через консольный порт.

Минимальные настройки, необходимые для работы – это VLAN.

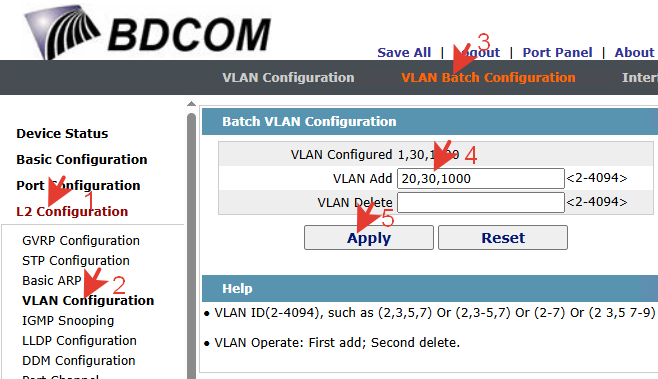

Переходим в конфигурацию VLAN и добавляем нужные ID: 20, 30 и 1000.

Если нужно добавить много разных VLAN, то это удобнее делать на вкладке VLAN Batch Configuration. Нужно перечислить виланы через запятую без пробелов и нажать кнопку Apply.

Через CLI.

Подключаемся, вводим логин и пароль.

|

1 2 |

admin admin |

Создаем VLAN 20, 30 и 1000.

|

1 2 3 4 |

ena conf vlan 20,30,1000 exit |

Trunk-порт.

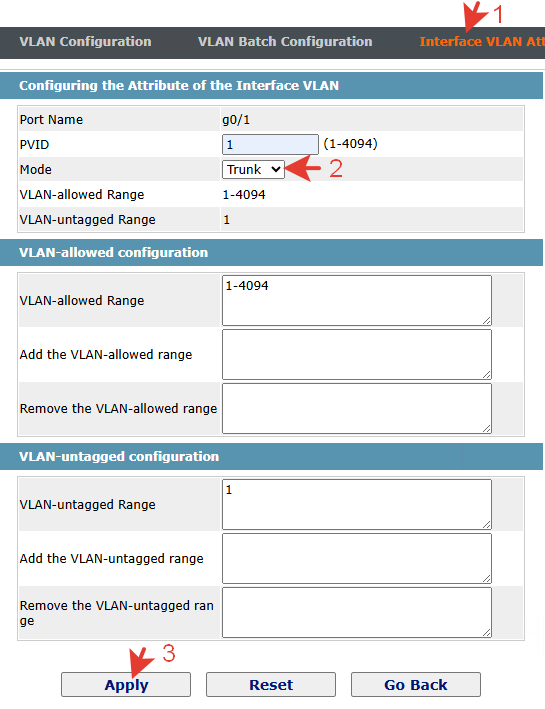

Назначаем Trunk на порт g0/1. Выбираем этот порт на вкладке Interface VLAN Attribute Configuration и редактируем.

Через командную строку.

|

1 2 3 4 |

conf interface g0/1 switchport mode trunk exit |

Если нужно разрешить конкретные ID добавляем эту строку в конфиг.

|

1 |

switchport trunk vlan-allowed 20,30,1000 |

Поумолчанию (без настройки) разрешены все VLAN.

Access-порты.

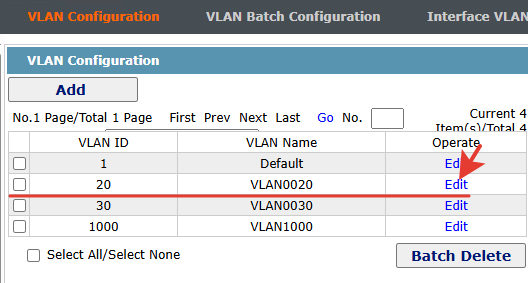

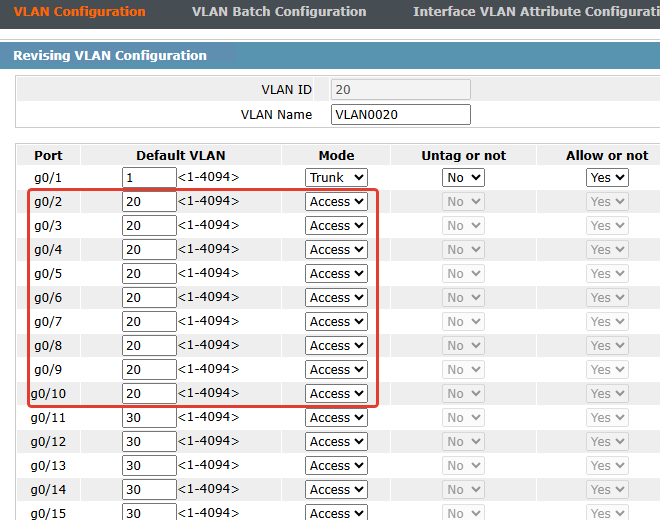

Назначим на порты 2-10 VLAN 20, на следующие 10 портов VLAN 30. Нажимаем кнопку Edit в списке виланов.

В открывшемся меню редактируем порты.

Для каждого порта выставляем нужные VLAN.

Через CLI.

|

1 2 3 4 |

interface range g0/2-10 switchport mode access switchport pvid 20 exit |

|

1 2 3 4 |

interface range g0/11-20 switchport mode access switchport pvid 30 exit |

Проверяем что получилось.

|

1 |

show interface brief |

Настройка VLAN завершена, но работать после этого он еще не будет. Нужно назначить маршрут по умолчанию и IP-адрес для коммутатора.

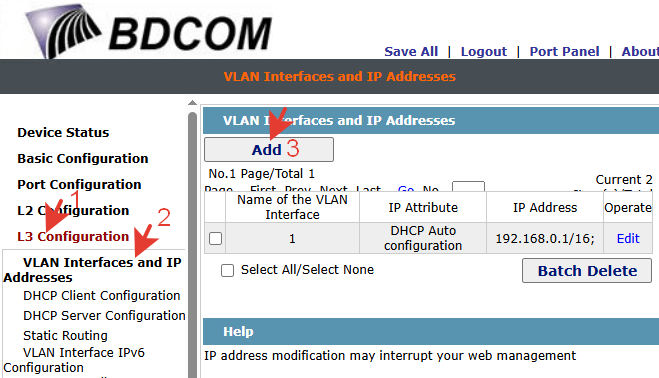

Назначение IP-адреса.

Назначим получение IP-адреса по DHCP на VLAN управления.

Указываем VLAN 1000 и атрибут DHCP Auto configuration. Применяем.

Через CLI.

|

1 2 3 |

interface vlan 1000 ip address dhcp exit |

Отключаем VLAN1 чтоб DHCP раздача не скакала между интерфейсами.

|

1 2 3 |

interface VLAN1 shutdown exit |

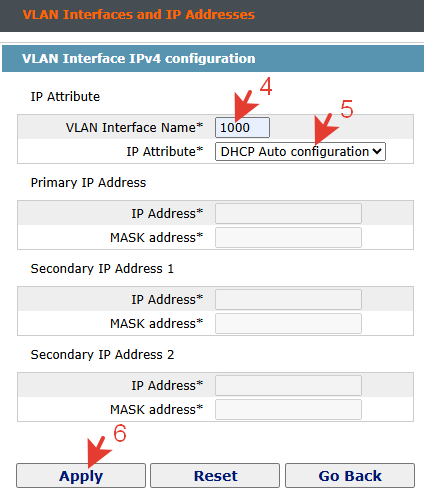

Просмотр статуса.

|

1 |

show ip interface brief |

Так как DHCP-сервер уже настроен, к коммутатору автоматически присвоится IP-адрес. На этот адрес теперь можно подключаться. Но без default-маршрута подключение не произойдет.

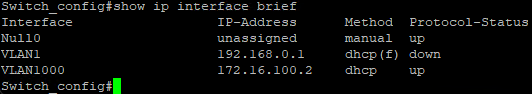

Default-маршрут.

Создаем default-маршрут в разделе Static Routing.

Через командную строку.

|

1 |

ip route 0.0.0.0 0.0.0.0 172.16.100.1 |

Как только маршрут добавлен, все порты начинают раздавать назначенные им сети.

Подключаем оконечное оборудование (компьютеры) в access-порты и проверяем, чтобы им раздался IP-адрес в соответствии с ID порта.

Сохраняем настроенную конфигурацию.

|

1 |

write all |

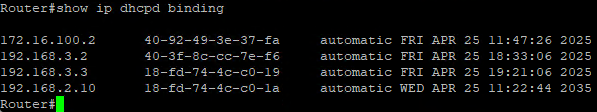

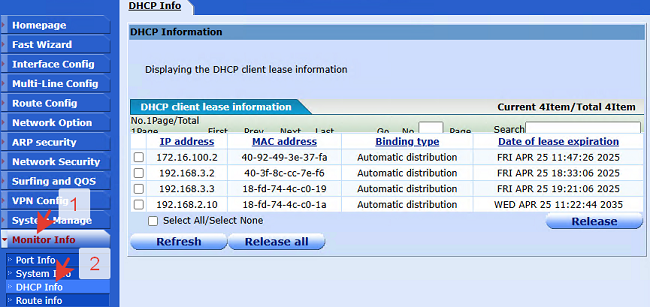

Просмотр статуса DHCP-клиентов. Команду нужно выполнять в роутере.

|

1 |

show ip dhcpd binding |

Аналогичная информация в GUI.

Устройствам, подключенным в порты 2-10 коммутатора, раздаются IP-адреса из LAN-2, устройствам на портах 11-20 раздаются IP-адреса из LAN-3. Коммутатору раздался IP-адрес из сети управления.

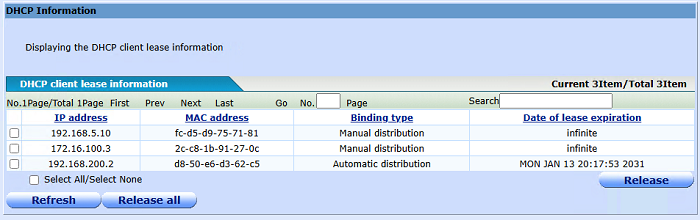

Чтоб сетевому устройству всегда раздавался один и тот же IP-адрес, нужно выполнить привязку MAC-адреса этого устройства к IP-адресу.

Настройка доступна только через CLI. Выполняется в роутере.

|

1 2 |

ena conf |

Переходим в нужный пул.

|

1 |

ip dhcpd pool 1000 |

Привязка.

|

1 |

ip-bind 172.16.100.3 hardware-address 2c-c8-1b-91-27-0c |

Отвязка (при необходимости).

|

1 |

no ip-bind 172.16.100.3 |

Просмотр.

|

1 |

show ip dhcpd binding |

Binding type — Manual distribution — такому клиенту всегда будет раздаваться один и тот же IP. Время привязки бесконечное и не редактируется.

Недостаток данной привязки в том, что в ней отсутствуют имена сетевых устройств, что делает её непригодной для адекватного использования.

Если что-то пошло не по плану, сбрасываем конфигурацию и начинаем настройку сначала. Как это сделать и некоторые другие настройки можно посмотреть на этой странице.

Подскажите, пожалуйста, неужели в роутере BSR2900 никак нельзя вырубить telnet?

Этот роутер у нас в сети уже не используется. Не могу вам подсказать.