File Blocking – это функция межсетевого экрана, которая позволяет инспектировать, контролировать и блокировать передачу файлов на основании типа, и содержания через различные сетевые протоколы. Это помогает предотвратить утечку данных и распространение вредоносного ПО.

Цели и задачи блокировки файлов.

Защита от вредоносного ПО – блокировка проникновения файлов с опасными расширениями (*.exe, *.vbs, .js), часто используемых злонамеренно.

Предотвращение утечки данных (DLP) – блокировка передачи конфиденциальных файлов (базы данных, финансовые отчеты) за пределы сети.

Соблюдение корпоративных требований – обеспечение политик безопасности компании и отраслевых стандартов, блокировка загрузки утилит удаленного доступа, VPN-клиентов и других средств обхода фильтрации.

Оптимизация трафика – ограничение передачи не предназначенных для работы файлов большого размера (видео, образы дисков), экономя интернет-канал в случае лимитирования.

File Blocking подходит для снижения нагрузки на антивирусы конечных устройств. Останавливает опасный контент на периметре сети, до его попадания на рабочие станции. Такую настройку обычно используют как уровень защиты, дополняющий антивирус, IPS и различные политики, а не как единственную меру безопасности.

Механизм действует по следующей цепочке:

Захват трафика >> Декодирование протоколов >> Извлечение и проверка >> Принятие решения и действие. support.huawei.com

Выполним настройку на примере блокировки исполняемых файлов. Типовой пользователь в сети может не задумываясь кликнуть на ссылку, которая загрузит к нему на компьютер исполняемый файл. Если окажется, что на компьютере есть разрешение на запуск этих файлов, то пользователь сможет установить сам себе вирус. Это только один из множества возможных сценариев.

В рамках данной инструкции создадим профиль для блокировки, затем применим его в политике безопасности и проверим, как это срабатывает.

Профиль блокировки файлов.

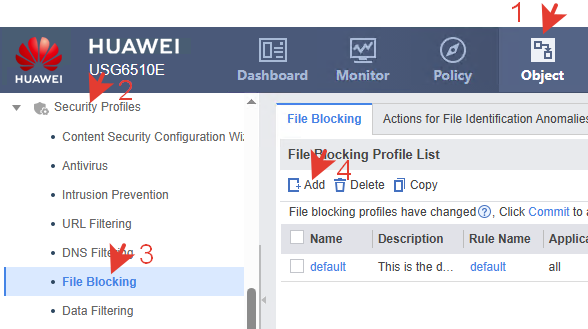

Создаем новый профиль.

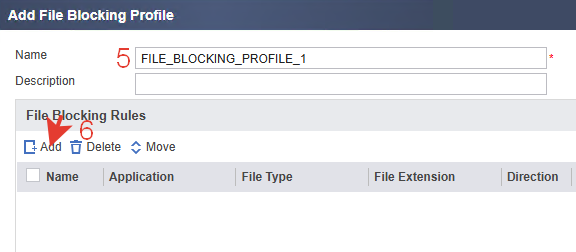

Указываем понятное название и добавляем в этот профиль новое правило.

Настраиваем правило.

Name – уникальное понятное имя правила.

Application – протоколы или сервисы, через которые проходит файл.

Protocol – отмечаем.

File Sharing – не отмечаем.

Файловые облачные сервисы (THUNDER, 115SYNC и т.д.) – это предопределённые категориальные приложения в USG. Если в данном регионе они не используются, проверка этих приложений будет лишней и только создаст дополнительную нагрузку на сетевой экран, но не изменит защиту от исполняемых файлов через обычные протоколы. Поэтому логично не выбирать эти сервисы, если они реально не используются.

File Type – типы анализируемых файлов. Отмечаем Executable File. Фильтруем только исполняемые файлы.

На HUAWEI USG File Type определяется по сигнатуре файла, а не только по расширению. Тоесть это предопределённые категории файлов (Executable, Document, Compressed и т.д.), которые устройство распознаёт по содержимому, независимо от имени и расширения. Даже если пользователь переименует .exe в .txt, File Type «Executable» всё равно сработает.

File Extension – расширение файла. Оставляем не заполненным. Можно дополнительно записать какие-то свои необходимые расширения. Или добавить названия неопределяемых файлов.

Direction – направление передачи файла.

Both – оба направления. Выбираем.

Download – защита от загрузки вредоносных файлов из Интернета.

Upload – предотвращение утечки и распространения ПО наружу.

Action – действие, которое выполняет правило: блокировать, разрешить или уведомлять. Выбираем Block.

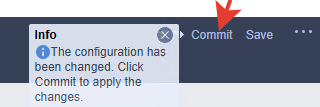

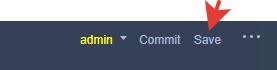

Нажимаем кнопку Commit. Это действие обязательно в данном случае для применения и активации изменений конфигурации. Изменения затрагивают профиль безопасности и должны быть зафиксированы в рабочей конфигурации USG до начала обработки трафика.

File Blocking анализирует содержимое файлов и может работать в незашифрованном трафике. Для проверки файлов в HTTPS требуется включение SSL‑расшифровка. Так как сейчас основной объем трафика в Интернете передается в зашифрованном виде, делается вывод, что для эффективной работы расшифровка трафика обязательна.

Настройка через CLI.

|

1 2 3 4 5 6 7 8 9 |

profile type file-block name FILE_BLOCKING_PROFILE_1 rule name EXE_BLOCKING_RULE file-type pre-defined name EXE MSI RPM OCX A ELF DLL PE SYS application type HTTP FTP SMTP POP3 NFS SMB IMAP RTMPT FLASH direction both action block commit quit quit |

Политика безопасности.

Чтоб блокировка файлов начала работать, необходимо добавить созданный профиль в политику безопасности, которая обеспечивает доступ пользователям в интернет.

В данном случае это политика FULL-INTERNET-ACCES. Как она создавалась написано тут.

Добавляем профиль, применяем.

Если в сетевом экране несколько политик разрешающих доступ в Интернет, например используется политика доступа по URL для определенных пользователей, то профиль нужно добавить во все политики.

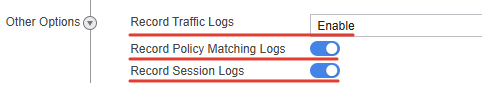

Чтобы отслеживать срабатывания блокировок, необходимо активировать логирование в этих политиках.

Настройка через CLI.

Добавляем профили в существующую политику.

|

1 2 3 |

security-policy rule name FULL-INTERNET-ACCESS profile file-block FILE_BLOCKING_PROFILE_1 |

Добавление логирования

|

1 2 3 4 5 6 7 |

security-policy rule name FULL-INTERNET-ACCESS policy logging session logging traffic logging enable quit quit |

Сохраняем конфигурацию на кнопку Save в верхней части браузера.

|

1 2 |

quit save all |

Проверка.

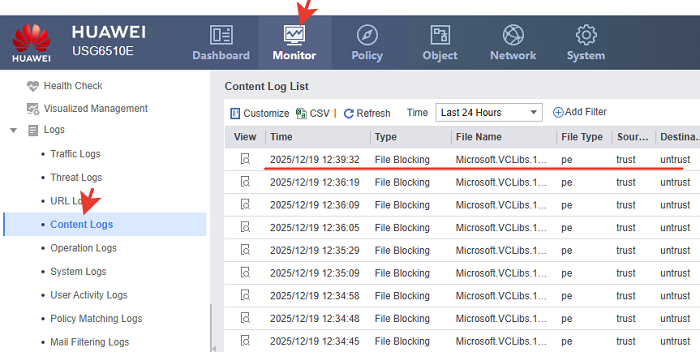

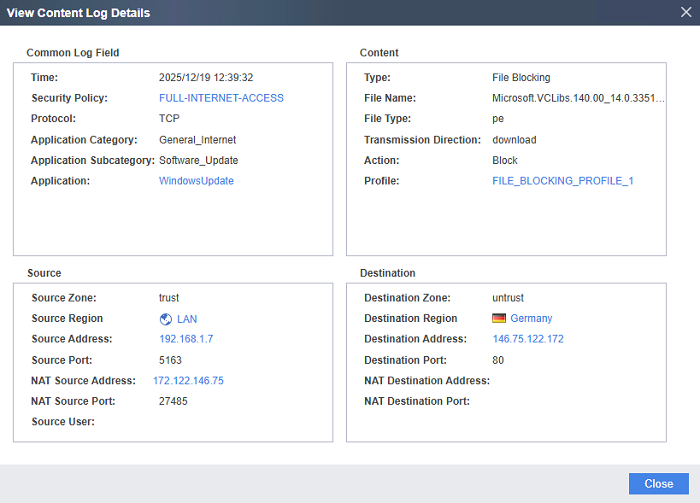

Посмотреть какие файлы заблокированы можно в разделе мониторинга. Для данного типа проверок используется специальный раздел логов Content Logs.

По логу видно что в блокировку попали файлы обновления Windows. Это классическая проблема. Обновления часто содержат PE-файлы (Portable Executable) – один из форматов исполняемых файлов в Windows. Для исключения обновлений Windows из блокировки файлов есть несколько способов.

Способы исключений.

Способ 1.

Обновлять все Windows организации через внутренний сервер обновлений. IP-адрес этого сервера добавить в исключение политики безопасности или создать отдельную разрешающую политику. Это основной способ.

Способ 2.

Создать отдельную разрешающую политику с указание приложения windows-update. Это вполне приемлемый и часто используемый вариант, но с некоторыми недостатками. Пример политики.

|

1 2 3 4 5 6 7 8 9 10 |

security-policy rule name WINDOWS-UPDATE description Windows update policy logging session logging traffic logging enable source-zone trust destination-zone untrust application app WindowsUpdate action permit |

Располагаем политику выше правила доступа в Интернет.

|

1 2 |

security-policy rule move WINDOWS-UPDATE before FULL-INTERNET-ACCESS |

Политика WINDOWS-UPDATE пропустит только трафик, который соответствует всем её условиям одновременно (source-zone, destination-zone, application). Весь остальной трафик, который не соответствует условиям, пойдет на проверку к следующему правилу FULL-INTERNET-ACCESS (с фильтрацией на блокировку файлов).

Недостаток у данного метода следующий. Механизмы определения приложения основан на сигнатурном анализе L7(HTTP-заголовки, паттерны запросов Windows Update, известные URI обновлений Microsoft), IP/CDN/доменные признаки, TLS SNI (если HTTPS).

Если часть трафика не распознаётся как WindowsUpdate, не попадает в application WindowsUpdate или приходит как общий HTTPS-трафик, в этом случае этот трафик проходит в политику ниже с фильтром блокировки. Это типичная проблема. Поэтому 100% гарантии, что обновления Windows не попадут под file-block, нет, если полагаться только на application WindowsUpdate. Можно попробовать расширить условия добавив в политику HTTPS.

В качестве дополнительных средств можно добавить URL-категорию или URL-фильтр с разрешением *.windowsupdate.com, *.windows.com и подобных источников обновлений.

После внедрения можно посмотреть логи, увидеть реальные домены, которые используются при обновлениях и на их основе можно аккуратно донастроить правила.

Итог.

File Blocking – это важный инструмент для построения комплексной защиты периметра. Он переводит безопасность с уровня «портов и IP-адресов» на уровень объектов (файлов и данных), что является ключевым признаком современного NGFW. Стратегический механизм контроля за критичными цифровыми активами организации. По аналогии с представленным примером можно использовать File Blocking не только для блокировки исполняемых файлов, но и для любых других видов файлов.