Отчёты – это один из важных механизмов сетевого экрана, который дает целостное представление о работе сети и её безопасности, помогает выявлять угрозы, контролировать пользователей, соблюдать политики и принимать обоснованные решения по защите и оптимизации инфраструктуры.

С технической стороны отчёты – это агрегированные, обработанные данные логов. Если логи не пишутся – отчёт не формируется соответственно. Поэтому перед началом работы с отчетами нужно настроить логирование. Как это сделать написано на этой странице.

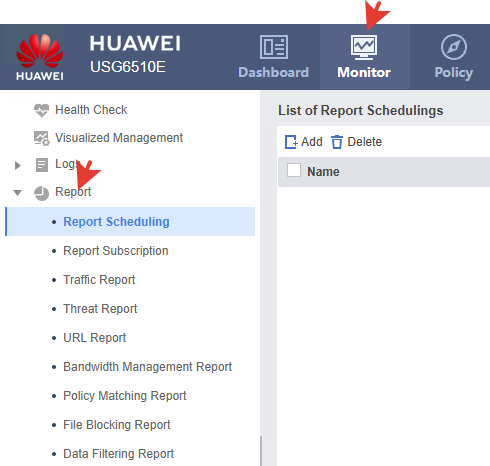

Краткое назначение всех разделов меню в отчетах.

Report Scheduling – планировщик отчетов. Здесь задается расписание того, какие отчёты, в каком формате и как часто делать. Используется для создания набора отчетов с целью дальнейшей отправки по email.

Report Subscription – подписка, точнее рассылка созданного по расписанию набора отчетов на указанную электронную почту.

Traffic Report – основной отчёт по трафику. Позволяет увидеть топ-значения трафика за выбранный период по IP-адресам, интерфейсам, пользователям, приложениям.

Threat Report – отчёты по угрозам. IPS (вторжения/атаки), AV (антивирус), URL-блокировки.

URL Report – отчёт по посещениям веб-ресурсов (по URL-логам). Кто, когда и куда ходил в интернете в виде общей статистики.

Bandwidth Management Report – использование полосы пропускания по правилам политик трафика, и лимитам. Работает если настроен эти политики соответственно.

Policy Matching Report – отчет по срабатыванию политик безопасности. Показывает, какие правила чаще используются.

File Blocking Report – показывает какие типы файлов блокировались в соответствии с заданными фильтрами в политиках.

Data Filtering Report – отчет блокировок по ключевым словам.

В Huawei USG сделана раздельная активация логов и отчетов. Логи это потоковые записи событий, а отчеты это аналитическая обработка логов (формирование графиков, обобщение, анализ). Поэтому отчетам требуются дополнительные ресурсы (CPU, ОЗУ, диск). Так как не у всех есть необходимость пользоваться отчетами и для повышения производительности, разработчики решили, что их нужно активировать отдельно. Активация возможна только через CLI.

Команда для активации.

|

1 |

report type <тип отчета> |

Для каждого отчета нужно выбрать свое название и далее item. Можно ввести знак вопрос ? и посмотреть доступные варианты.

item – это подраздел отчёта, то есть какие именно данные внутри отчёта нужно включить и обрабатывать.

Каждый тип отчёта (URL, Traffic, Threat, Policy и т.д.) состоит из отдельных аналитических модулей, и их нужно включать по одному через item. Это похоже на включение отдельных блоков статистики внутри большого отчёта. Если отчет не появляется, то нужно начать с проверки этой настройки.

Рассмотрим по порядку каждый тип отчетов, его настройку и применение.

Report Scheduling.

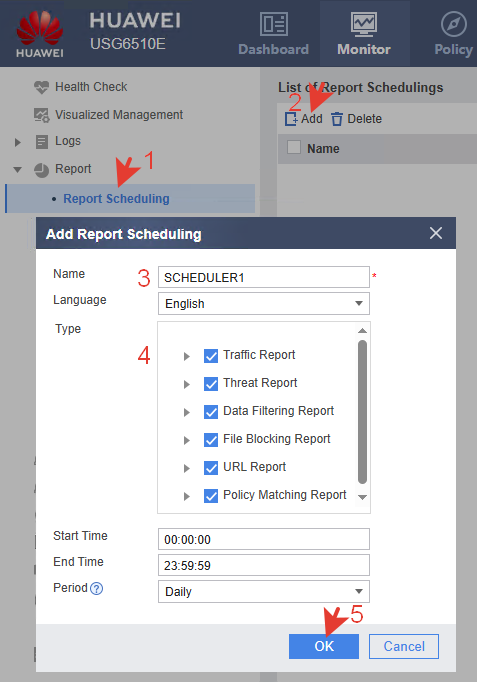

Это автоматический генератор отчётов, который будет собирать выбранные типы отчётов по указанному расписанию, генерировать их в системе и по желанию отправлять на email. То есть мы создаем правило, когда и какие отчёты должны быть сформированы. Создаем.

Name – любое понятное название расписания.

Language – язык отчёта (по умолчанию английский).

Type – типы отчетов, которые будут входить в это расписание.

Start Time/End Time – этот параметр не означает время запуска задачи, что часто вводит в заблуждение. Это означает период данных, который будет включён в отчёт. 00:00:00 — 23:59:59 – отчёт будет содержать данные за весь день.

Period – периодичность генерации отчёта. Daily – ежедневно. Каждый день в 00:00 USG автоматически создаст отчёт, содержащий данные за предыдущие сутки.

Можно создать несколько расписаний для разных периодов, например для мониторинга пиковых нагрузок. Переходим к рассылке.

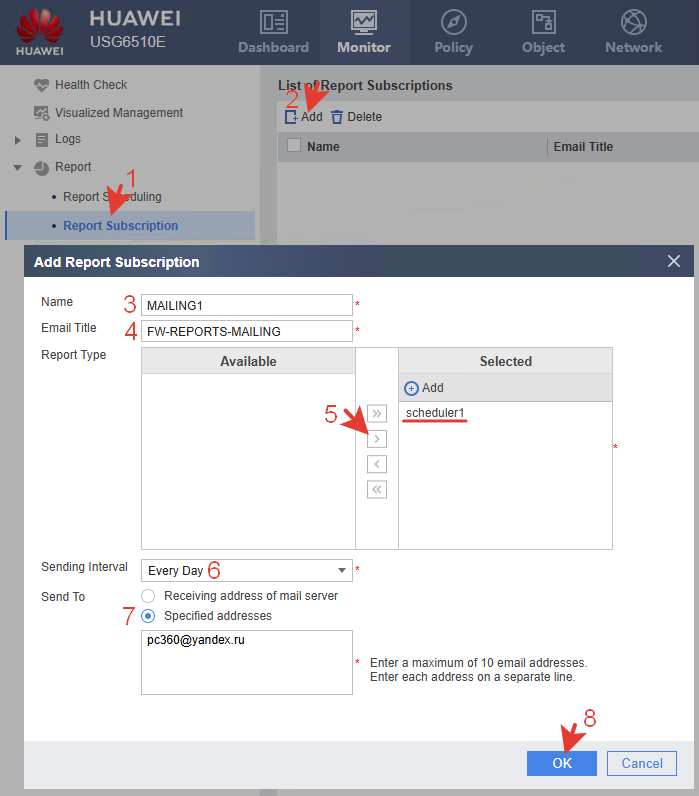

Report Subscription – подписка на отчет, отправляет готовые отчёты на email. Создадим подписку.

Name – любое понятное название для подписки.

Email Title – заголовок письма, который будет отображаться в почте.

Report Type – здесь выбираем, какие наборы отчетов (созданные в предыдущем пункте) отправлять.

Sending Interval – периодичность отправки email. Выбрано ежедневно (Every Day).

Send To – куда отправлять письмо. Есть два варианта:

Receiving address of mail server – отправить на email, который настроен как основной адрес SMTP-сервера.

Specified addresses – указывается до 10 email-адресов назначения, каждый в новой строке.

Как это работает. В Report Scheduling мы создали задачу, которая генерирует отчеты по разным категориям трафика. В Report Subscription мы создали подписку (рассылку). В результате USG собирает отчеты в наборы в формате PDF и отправляет их по указанным адресам. На почту приходит письмо с вложенным отчетом.

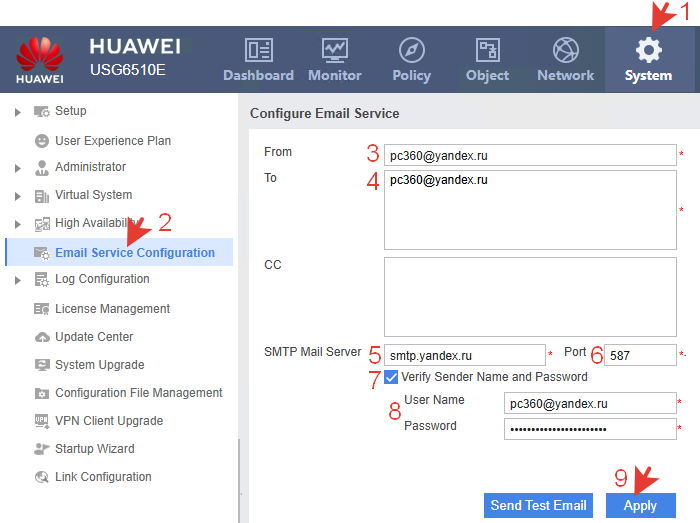

Чтоб это всё отправлялось, нужно настроить электронную почту.

Настройка E-MAIL.

Указываем адрес, сервер, порт, логин и пароль (пароль для приложения). Выполняем тестовую отправку.

Если отчёт не генерируется в Scheduling, то Subscription ничего не отправит.

Если отправка успешная, то начальник получит письмо и с помощью отчета сразу увидит, кто в сети больше всех скачивал вчера.

Пройдем по отчетам и убедимся, что в них есть данные.

Traffic Report.

Работает только если включено логирование в политике безопасности. В отчёте используется источник данных session log и traffic log. Если логирование отключено – отчётов не будет. Проверяем, включаем.

Так же нужно активировать traffic-report – отдельный механизм статистики трафика для генерации отчётов. Traffic Report это единственный отчёт, в котором нужно это делать. Активируется только через CLI.

|

1 2 |

system-view log type traffic-report enable |

Проверка

|

1 |

display current-configuration | include traffic-report |

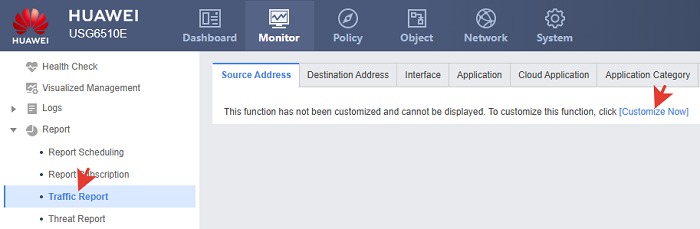

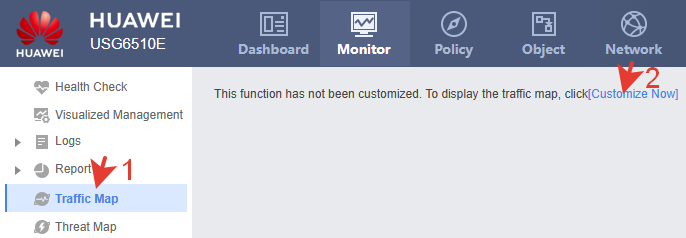

Для настройки отображения нажимаем кнопку [Customize Now].

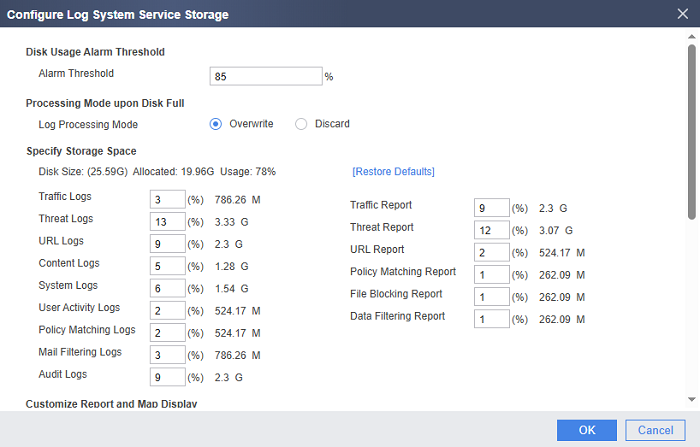

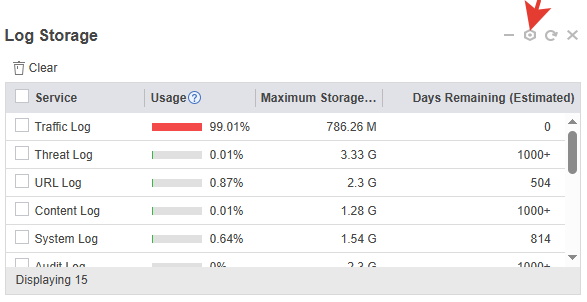

В верхней части открывшейся формы настройки, которые позволяют задать пороги предупреждений, решить, что делать при переполнении, распределить диск между типами логов и отчётов.

Disk Usage Alarm Threshold/Alarm Threshold – порог заполнения диска, при котором USG выдаст предупреждение. По умолчанию значение 85%.

Processing Mode upon Disk Full/Log Processing Mode – режим обработки при заполнении диска для сбора логов.

Overwrite – перезаписывать старые логи новыми. Рекомендуемый режим, чтобы логи не остановились.

Discard – отбрасывать новые логи, пока не освободится место. Не рекомендуется.

Specify Storage Space – настройка распределения места на диске под разные типы логов и отчётов.

Disk Size – общий физический размер диска.

Allocated – сколько из диска выделено под логи и отчёты.

Usage – сколько из выделенного пространства уже занято.

Далее расположена таблица распределения хранилища. Каждая строка состоит из двух частей:

Logs – место под принимаемые логи.

Reports – место под агрегированные данные для отчётов.

Все эти настройки первоначально можно не трогать, пока не станет понятно где чего не хватает.

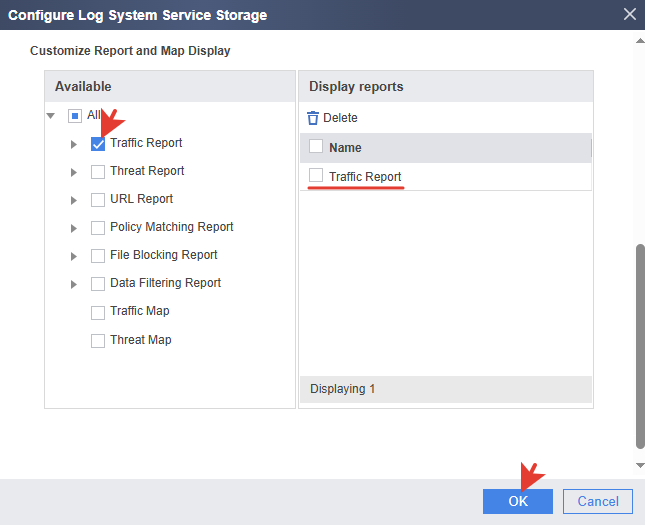

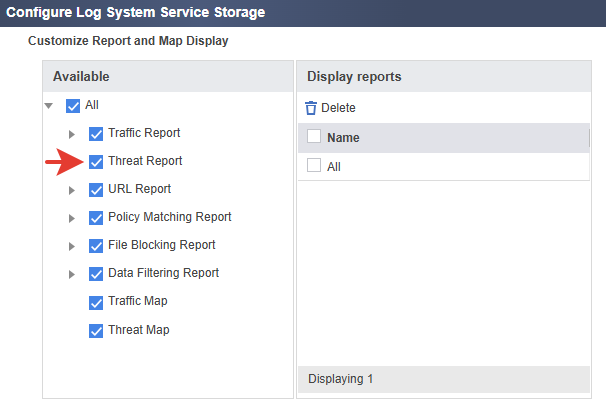

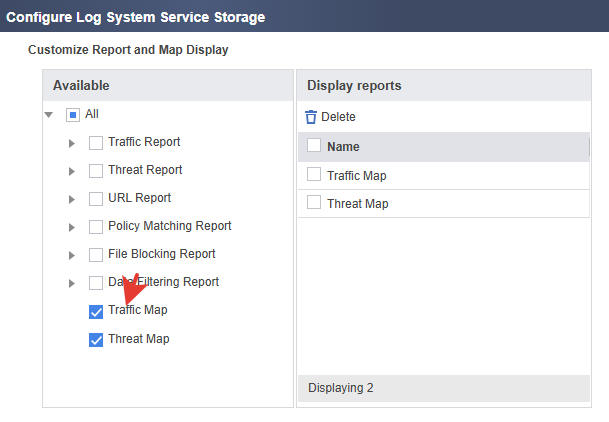

Customize Report and Map Display – это настройка, которая определяет какие именно отчёты и карты будут отображаться в интерфейсе.

Выбираем нужный тип отчетов.

Можно выбрать сразу все типы отчетов, чтоб не выполнять это в других разделах.

Применяем настройку на кнопку ОК.

Если все настройки выполнены правильно, то примерно через 10 минут статистика начинает появляться.

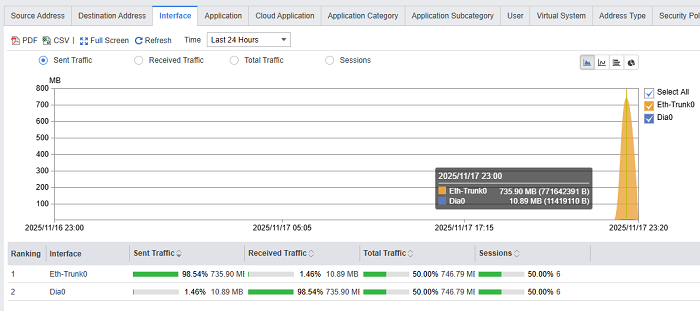

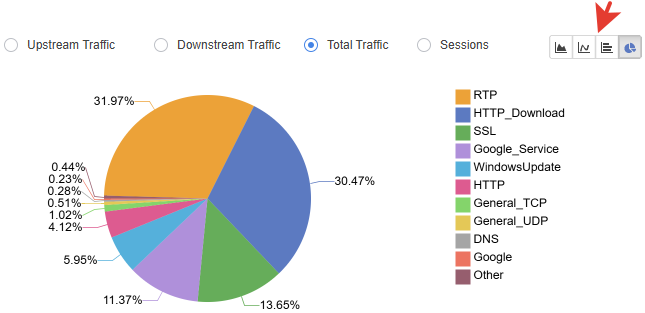

В главной области просмотра строятся графики для топ-10 адресов, интерфейсов, приложений, пользователей и тп. Под графиками таблица из всех попавших в статистику параметров. Переключаясь между вкладками на этой странице можно посмотреть и проанализировать различные данные по категориям.

Можно выбрать один из четырех видов представления отображения (график, диаграмма и др) при нажатии на соответствующую кнопку.

Назначение вкладок на странице отчета.

Source Address – показывает топ источников трафика по IP-адресам внутри сети, откуда исходил трафик.

Destination Address – отображает топ адресов назначения по внешним или внутренним IP, куда шёл трафик.

Interface – показывает нагрузку по интерфейсам сетевого экрана.

Application – отчёт по приложениям, определённым системой App Recognition.

Cloud Application – топ облачных сервисов.

Application Category – более крупные категории приложений, например: Social Media, Streaming, Web Services, File Sharing.

Application Subcategory – детализация внутри категории, например: Streaming >> Video Platforms, Social Media >> Chat Platforms, и тп.

User – топ пользователей если есть интеграция с AD/LDAP или локальными учётками.

Virtual System – если используется разделение на VSYS, показывает какой виртуальный контекст генерировал больше трафика.

Address Type – типы адресов IPv4 или IPv6.

Security Policy – топ правил, через которые проходил трафик.

На каждой вкладке есть возможность выбрать период просмотра, использовать фильтр или экспортировать отчет в PDF/CSV.

Отчет можно использовать для диагностики, и понимания общей картины в сети, выявления аномалий, определения какие приложения наиболее активны

Threat Report.

Threat Report – это отчет, в котором отображается статистика по угрозам, зафиксированным системами безопасности USG: вторжения (IPS), вирусы/вредоносные файлы (AV), атаки (DoS/Brute Force), нарушения безопасности приложений, события URL/Content-filtering, если они классифицируются как угрозы. То есть это аналитический отчёт по выявленным угрозам, сгруппированный по типу атаки, источнику, назначению, категории угрозы, политике безопасности, пользователям. Эти отчеты можно использовать для аудита безопасности, анализа блокировок и поиска заражённых хостов

Настройка аналогична предыдущему отчету. Нажимаем на кнопку [Customize Now].

Отмечаем отчет по угрозам (если это еще не было сделано ранее).

Для того чтоб отчеты начали формироваться нужно активировать еще одну настройку через CLI.

|

1 2 |

system-view report type threat-report item all enable |

GUI включает только отображение отчёта, а CLI включает генерацию данных отчёта. Поэтому в GUI галочки отмечены, но сами данные для Threat Report не генерируются, пока это не активировано через CLI.

Проверяем. Графики и диаграммы начинают появляться. Отчеты работают.

URL Report.

Это отчёт, который отображает статистику по посещённым веб-сайтам, основанную на URL- логах. Он показывает какие сайты посещались, кем, с каких адресов, какой категории они принадлежат, куда направлялся HTTP/HTTPS-трафик. Используется для контроля веб-активности пользователей, анализа рисковых категорий, выявления аномалий в веб-трафике, аудита и отчётности.

Активируется аналогично предыдущим отчетам.

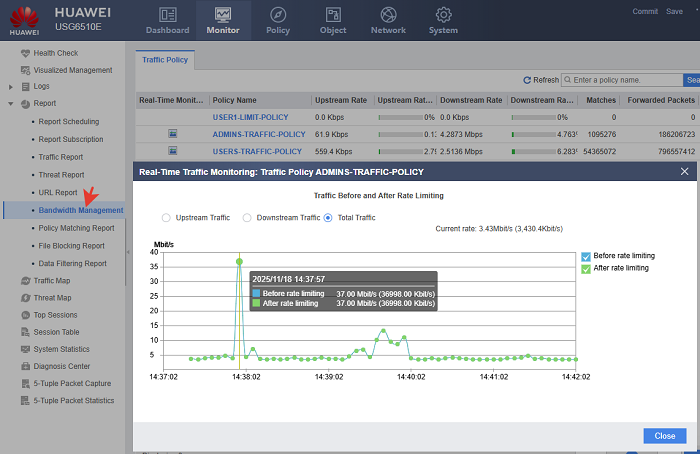

Bandwidth Management Report.

Это отчёт, который показывает, как работает управление полосой пропускания. Он появляется только если настроены политики QoS (Traffic Policy в данном USG) или лимиты (Quota Control Policy). Как настроить Traffic Policy можно посмотреть тут и тут.

Отчёт нужен в первую очередь для контроля загрузки канала и эффективности работы политик трафика. Он показывает нагрузку в виде графика в реальном времени.

Из таблицы можно узнать следующую информацию.

Policy Name – название правила.

Upstream Rate/Downstream Rate – текущая скорость.

Upstream/Downstream Rate % – процент от назначенной максимальной полосы.

Matches – сколько раз правило сработало.

Forwarded Packets – успешно переданные пакеты.

Discarded Packets – отброшенные пакеты правилами трафика.

Status – включено/выключено.

Кнопка для вывода или сохранения отчета к сожалению отсутствует. Huawei USG не умеет автоматически сохранять исторические данные для Bandwidth Management, генерировать суточные отчёты и отправлять статистику на почту, потому что позиционирует этот отчет как real-time monitoring.

Policy Matching Report.

Отчёт об использовании политик сетевого экрана. Он показывает, какие политики безопасности (Security Policies) реально срабатывали на трафике.

График показывает число применений политики за выбранный период. Можно определить в какое время наибольшая нагрузка. На графике только две политики, потому что только в этих двух активировано логирование.

Значение Matches 1.42 М показывает, сколько раз политика FULL-INTERNET-ACCESS была применена.

Отчет полезен для оптимизации списка политик и поиска неиспользуемых правил.

File Blocking Report служит инструментом видимости и контроля за тем, какие файлы блокируются на сетевом экране. Отчет показывает только события блокировки файлов, которые соответствуют правилам File Blocking. Если фильтр не создан и не добавлен в политику безопасности, то в логах и в отчете ничего не будет.

Для того, чтоб отчет начал формироваться, нужно активировать настройку.

|

1 2 |

system-view report type file-block-report item file-type enable |

File Blocking Report предназначен для мониторинга попыток скачивания потенциально опасных файлов, проверки, кто и что пытается скачать, контроля соблюдения политики безопасности организации. Например, по анализу данного отчета выяснилось, что в нашей сети блокируется загрузка некоторых исполняемых файлов для обновления ОС Windows.

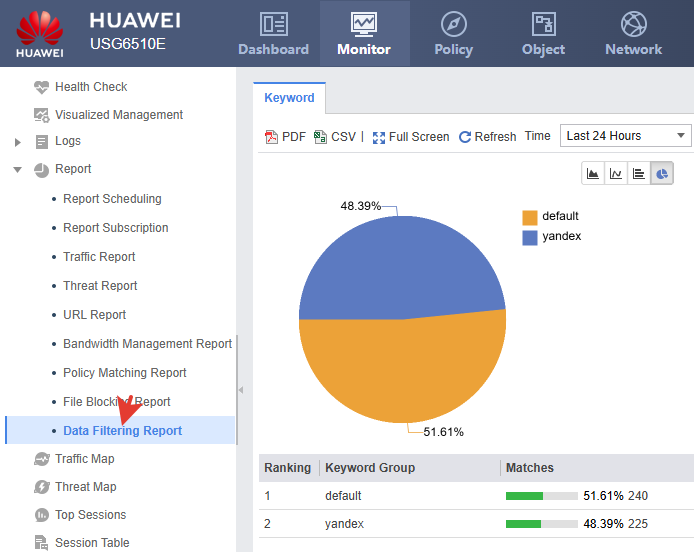

Data Filtering Report – это аналитический отчёт, который показывает какие ключевые слова, выражения или фразы были обнаружены. Он фиксирует только те события, где сработали правила Data Filtering. Для примера настроен фильтр на слово yandex.

Активация через CLI.

|

1 2 |

system-view report type content-report item keygroup enable |

Отчет помогает отслеживать блокировки нежелательного контента в веб-страницах, файлах и передаваемых данных. Например, если пользователь будет пытаться открыть страницу, содержащую слово «casino», об этом станет известно благодаря отчету.

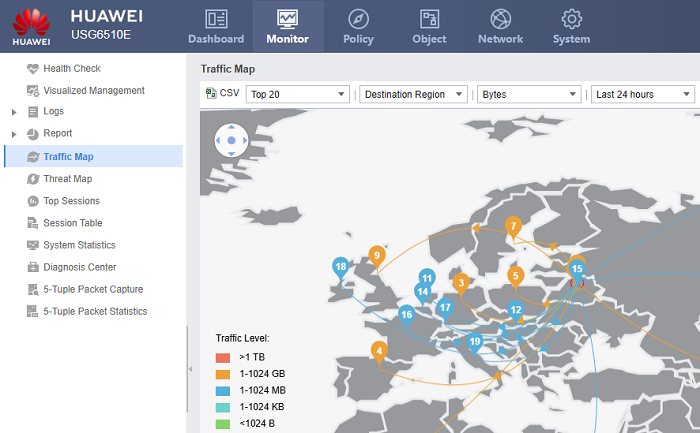

Traffic Map – это географическая визуализация направлений трафика, построенная на основании логов traffic logs и session logs, которые содержат геолокацию IP-адресов источника или получателя. Настраивается так же, как и отчеты, на кнопку [Customize Now].

Если не включено логирование трафика – карта будет пустая.

На карте показываются:

Страны/регионы, с которыми идёт обмен трафиком. Каждая метка – это страна или регион, к которому привязан IP-адрес источника или назначения.

Направления трафика. Стрелки показывают откуда и куда ходит трафик или наоборот, в зависимости от выбранного параметра (Source Region/Destination Region).

Объёмы трафика. Цветовая шкала слева показывает уровень трафика.

Топ-10 (или топ-20) регионов по объёму трафика по Bytes или Sessions за период времени.

Карта применяется как инструмент визуального анализа географии трафика, например, для выявление аномального трафика в не предполагаемые страны или проверки работы геополитических ограничений.

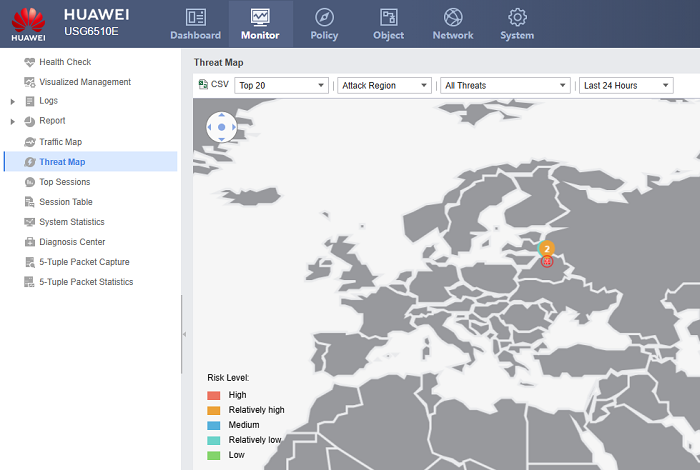

Threat Map – карта угроз. Для неё актуальны такие же настройки, как и для предыдущей карты. Вместо сессий и объемов на этой карте можно выбирать типы угроз (IPS, AV и тп). Данные на карте формируются из Threat Logs.

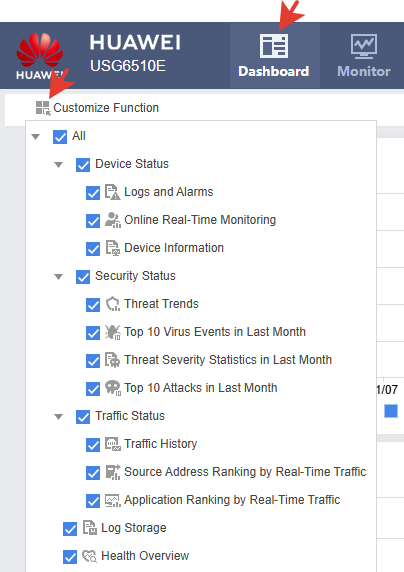

Дашборд.

Некоторые отчеты можно вывести на дашборд и наблюдать в реальном времени.

Configure Log System Service Storage.

При активации отображения всех отчетов и карт пропадает кнопка-ссылка [Customize Now]. Альтернативный способ входа в меню Configure Log System Service Storage – через дашборд панель Log Storage. Обнаружить какой-то другой способ в GUI не удалось.

Еще как вариант, можно отключить любой отчет или карту через CLI и кнопка [Customize Now] появится.

Команда для отключения отчета о политиках.

|

1 2 |

system-view undo report type policy-report item security-policy enable |

В итоге можно отметить, что после внедрения и регулярной эксплуатации отчётность становится важным элементом контроля состояния сети. Грамотное использование отчётов позволяет систематически отслеживать активность, своевременно обнаруживать отклонения и поддерживать стабильную и защищённую работу информационной инфраструктуры.