Постановка задачи – необходимо обеспечить доступ из локальной сети в Интернет через сетевой экран USG6510E. Кроме этого произвести некоторые дополнительные настройки для первоначального запуска устройства в работу.

Содержание.

Подключение в Интернет через PPPoE.

Подключение в Интернет по DHCP.

Схема подключения.

Huawei USG6510E – это сетевая платформа безопасности (Next-Generation Firewall, NGFW) из линейки USG6000E, фаервол нового поколения. Программно-аппаратный комплекс. Объединяет в себе традиционные функции фаервола + функции безопасности уровня приложений.

По конструкции это девайс размером 1U с возможностью монтажа в стойку.

Версия ОС. VRP (R) Software, Version 5.170 (USG6500E V600R007C20SPC600) RTOS Version 207.6 Версия Firmware 2022 года. Более новые версии для данного оборудования не выпускались.

Модель USG6510E относится к серии USG6000E, которая постепенно выводится из эксплуатации. Согласно официальному уведомлению Huawei, дата окончания продаж (EOM) для USG6510E была запланирована на 30 июня 2024 года, а окончание поддержки (EOS) – на 30 июня 2029 года. support.huawei.com

65 – серия устройства (USG6500), относится к среднему классу NGFW.

10 – конкретная модель в серии, указывающая на её позицию по производительности.

Чем выше число (например, 6510, 6530, 6550), тем выше производительность устройства. Число «10» означает, что это младшая модель в серии 6500E – сбалансированная по цене и возможностям, рассчитанная на малые и средние предприятия или филиалы, где требуется надёжная NGFW-защита, но нет сверхвысокой нагрузки.

Суффикс E означает, что это усовершенствованное (Enhanced) оборудование (обновлённая аппаратная архитектура, энергоэффективность и тп.).

Главное назначение NGFW – обеспечить безопасное взаимодействие между внутренней и внешней сетями. Сетевой экран может выполнять следующие ключевые функции:

-фильтрация и контроль входящего/исходящего трафика на уровнях L3–L7;

-NAT – трансляция адресов между внутренней и внешней сетями;

-VPN-шлюз – безопасная точка входа извне для VPN-соединений (IPSec, SSL) филиалов и удалённых сотрудников;

-IPS/IDS – обнаружение и предотвращение атак и вторжений в режиме реального времени;

-AppControl (контроль приложений) через анализ трафика;

-AV (потоковый антивирус), URL-фильтрация контента, C&C защита, DLP;

-DMZ – изоляция сервисов, доступных извне (веб, почта и пр.).

-Сегментация сети;

Потоковый антивирус (stream-based AV) – это означает, что файлы анализируются прямо в процессе передачи, а не после полной загрузки. Firewall начинает сканировать данные ещё до завершения всего потока, что уменьшает задержки и увеличивает скорость реакции. Потоковый AV способен обнаружить и заблокировать:

-вредоносные вложения (PDF, EXE, DOC и т.д.);

-вредоносные участки HTTP/FTP/SMTP-трафика;

-известные сигнатуры вирусов и троянов.

C&C (Command and Control) – это защита от внешних серверов управления которая:

-обнаруживает и блокирует попытки соединения заражённых устройств с внешними C&C серверами;

-использует базу известных C&C-доменов и IP-адресов (Huawei – C&C Domain Name Database);

-работает как часть системы обнаружения заражённых хостов внутри сети.

Если в сети кто-то заразился (например, троян попал на ПК), то первое, что он сделает – попробует связаться с C&C-сервером для получения команд. FW обрывает такую связь, и уведомляет администратора.

DMZ (Demilitarized Zone) – демилитаризованная зона – это отдельный сегмент сети, в котором размещаются публично доступные сервисы (веб-серверы, почта, DNS, FTP и т.п.), и который отделён как от Интернета, так и от внутренней сети.

IDS (Intrusion Detection System) – система обнаружения вторжений. Чаще работает в пассивном режиме и используется для анализа и мониторинга событий. Обнаруживает атаки и логирует их.

IPS (Intrusion Prevention System) – система предотвращения вторжений. Выполняет защиту в режиме реального времени, обнаруживает и блокирует вредоносный трафик, сбрасывает опасные соединения.

Application Control (App Control) – контроль приложений – это возможность NGFW определять и управлять трафиком конкретных приложений, работающих на уровне 7 (L7) модели OSI, независимо от используемых портов или протоколов.

DLP (Data Loss Prevention) – предотвращение утечек данных — это технология, которая обнаруживает, контролирует и блокирует передачу конфиденциальной информации вне организации, преднамеренно или случайно. DLP анализирует содержимое файлов и сообщений по ключевым словам, по шаблонам, по типу документов, по цифровым отпечаткам данных (fingerprint). При совпадении с политикой DLP блокирует передачу, логирует событие и уведомляет администратора по информационной безопасности.

USG (Unified Security Gateway) – это официальное и широко используемое сокращение для сетевых экранов данной линейки. Далее по тексту может встречаться такое название.

FW (Firewall) – фаервол, брандмауэр, межсетевой экран – это слова синонимы, заимствованные из разных языков.

NGFW (Next-Generation Firewall) – сетевой экран нового поколения.

Используется два способа подключения – через GUI(графический интерфейс) и CLI(командную строку).

GUI – порт №0 (сервисный порт).

CLI – порт CONSOLE.

GUI.

Соединяем порт №0 и сетевую карту компьютера.

В ПК настраиваем статический IP-адрес 192.168.0.10/24 (любой из первого диапазона).

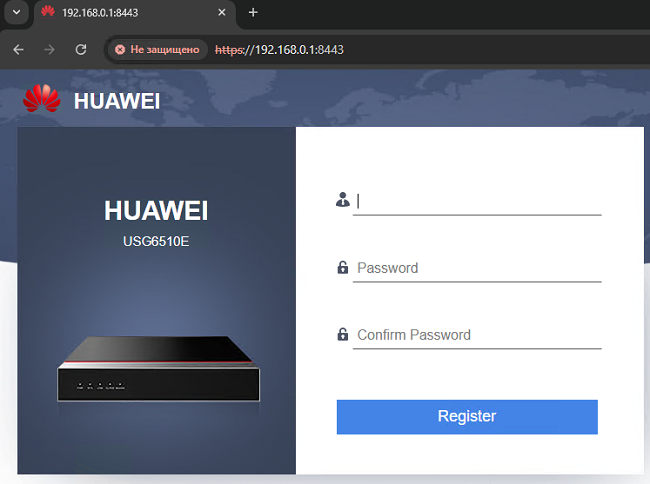

Открываем браузер и переходим по адресу https://192.168.0.1:8443/

При первом подключении предлагается ввести имя пользователя и пароль. Вводим.

Имя не должно быть стандартным типо admin, user. Пароль должен состоять из не менее 8 букв разного регистра, цифр и спец. символов.

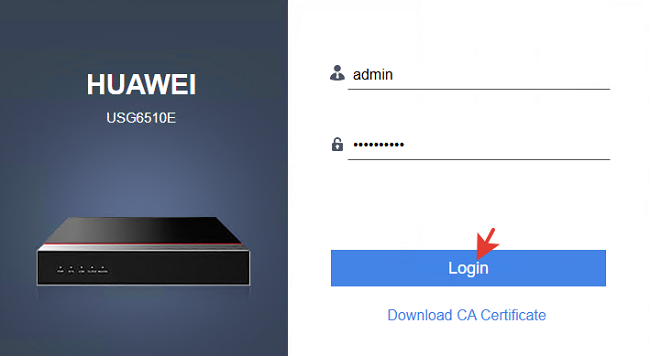

После этого откроется окно, в котором вводим только что созданные учетные данные.

Попадаем в главное меню USG.

CLI.

Для подключения необходимо наличие провода COM-RJ45 и/или для подключения по USB провода COM-USB. Такие провода-переходники продаются за небольшую стоимость на торговых площадках в Интернете (WB, OZON). Подключаем провод в порт с подписью CONSOLE на задней части корпуса FW. В компьютере подключаем в COM-порт или USB. Устанавливаем драйвер для провода.

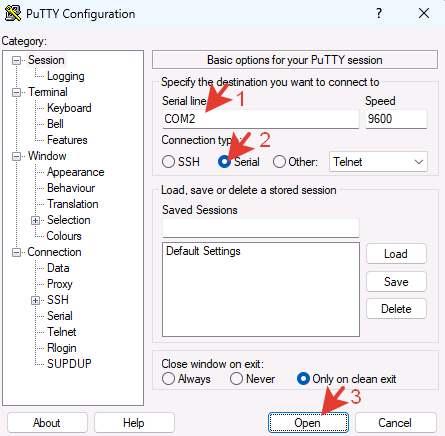

Скачиваем, устанавливаем и запускаем Putty.

Вписываем номер своего COM-порта (посмотреть номер можно в диспетчере устройств). Тип соединения: Serial. Нажимаем кнопку «Open».

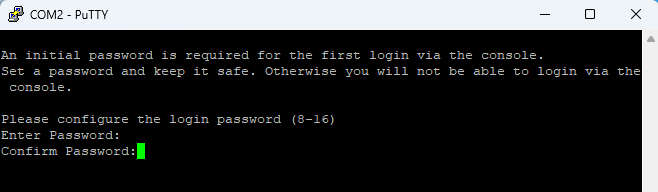

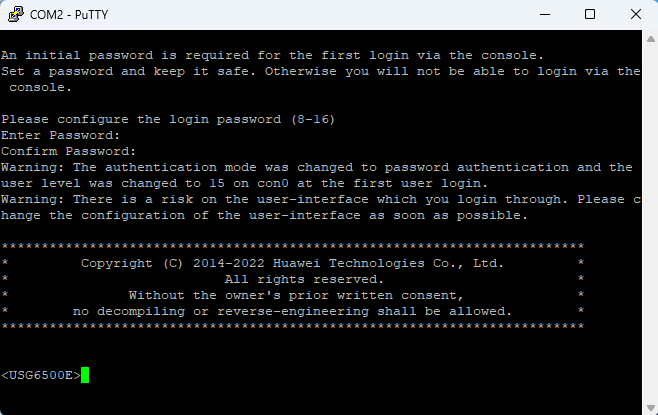

Нажимаем «Ввод», затем создаем новый пароль и подтверждаем его.

Далее можно выполнять настройку через консольные команды.

К учетным записям и доступам нужно отнестись внимательно, потому что это сетевой экран, и он одним портом подключен в потенциальный источник угрозы – Интернет. Эта тема рассмотрена тут.

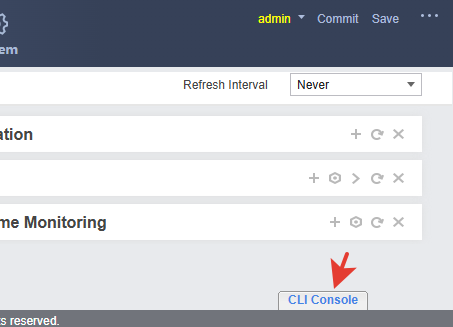

CLI из GUI.

В нижней правой части окна браузера есть небольшая вкладка – это тоже доступ через CLI.

CLI в данном USG циско-подобная. В разных версиях прошивки могут быть разные синтаксисы команд из-за этого они могут не срабатывать.

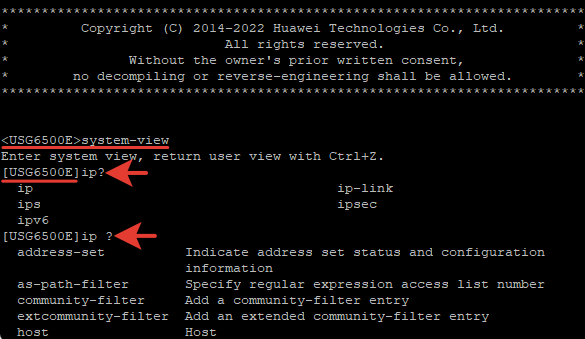

Большинство команд вводится в режиме конфигурации устройства. Команда для входа в этот режим.

|

1 |

system-view |

Ее нужно применять в начале работы с терминалом и не обязательно повторять при каждом вводе команд. После ввода этой команды имя устройства становится в квадратных скобках.

После любой команды можно ввести знак ? чтоб узнать доступные варианты. Если ввести знак ? через пробел от последней команды, то появятся варианты ввода следующего слова и описание назначения. Поддерживается авто дополнение на Tab и короткие команды.

Командной строкой удобно пользоваться если нужно повторить одно и то же действие множество раз, настроить много одинаковых портов, пользователей и тп, перенести конфигурацию на другие аналогичные девайсы или при дистанционной настройке с плохим Интернет-соединением. Иногда в CLI могут присутствовать настройки, отсутствующие в GUI. Чтоб в голове сложилась общая картина нового устройства, лучше подходит графический интерфейс.

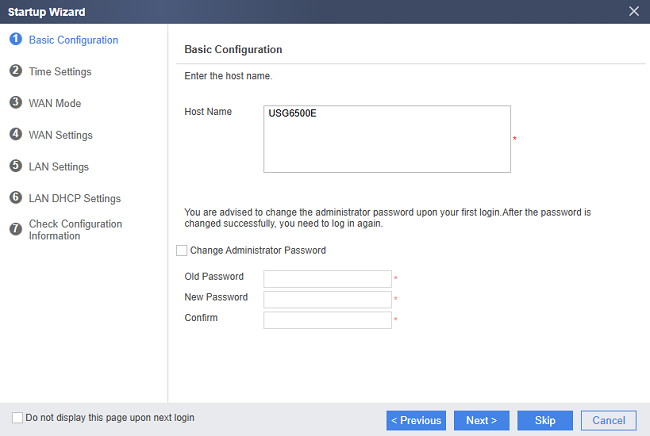

Startup Wizard.

Если требуется быстрая настройка, то можно пройти по мастеру первоначального запуска и настроить всё необходимое. Настройка занимает 2 минуты.

Wizard автоматически открывается каждый раз при входе в GUI. Это можно отключить, отметив галку в нижней левой части окна.

Чтоб админ знал какие «рычаги и кнопки» использовать в аварийной ситуации нужно понимать назначение параметров, влияющих на работу. Для этого далее представлена подробная настройка.

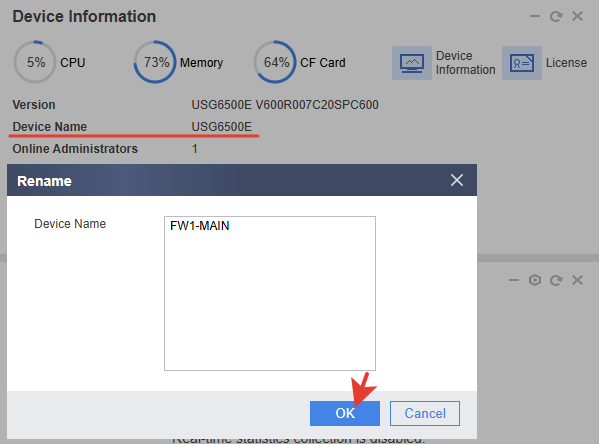

Имя изменяется на странице Dashboard. По умолчанию там написана модель. Можно кратко написать место расположения.

Настройка через CLI.

|

1 2 3 4 5 |

system-view sysname FW1-MAIN quit save y |

На схеме и в имени использовано сокращение FW, это сразу понятно любой тех поддержке или провайдеру.

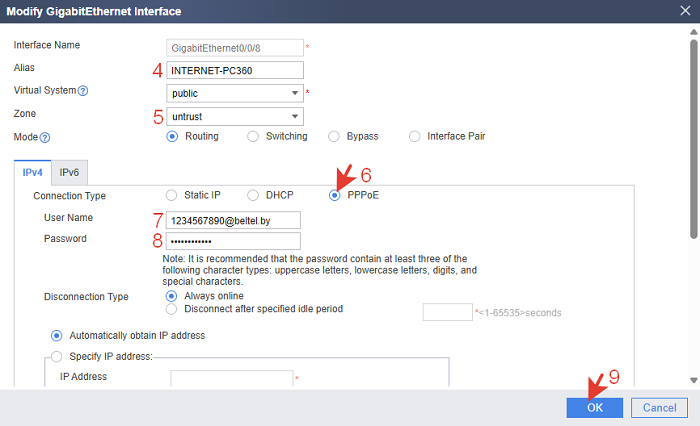

Подключение в Интернет через PPPoE.

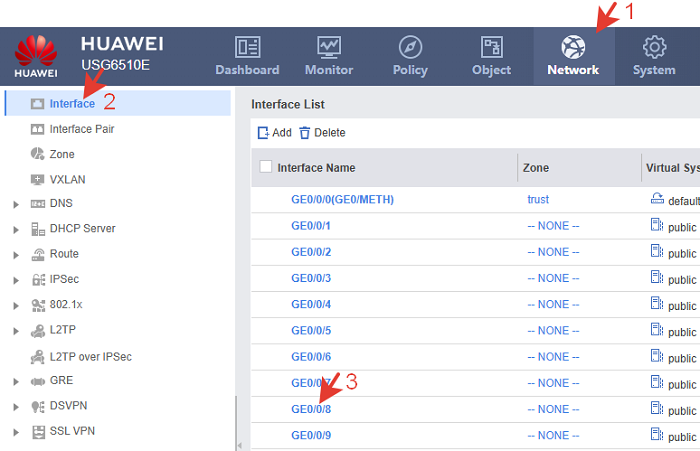

Подключение настраивается на любом порту. Так как на корпусе порты №8 и №9 подписаны WAN, используем их, чтоб не создавать путаницу. Вышестоящий модем провайдера переведен в режим моста (Bridge). Подключаем патч-корд от модема в порт №8 FW и выполняем настройку.

Заполняем необходимые поля.

Interface name: GigabitEthernet0/0/8 – физический порт, через который будет подключение к провайдеру.

Alias: INTERNET-PPPOE – необязательное поле, просто метка или псевдоним для удобства распознавания интерфейса.

Virtual System (VSYS) – это поле используется только если включено разделение на виртуальные системы безопасности. Так как ничего не настраивалось, оставляем значение по умолчанию public.

Zone: untrust – наименование зоны для внешней, не доверенной сети (Интернет). В зависимости от выбранной зоны к интерфейсу будут применяться определенные правила межзоновой безопасности (Security Policy). Таким образом мы отмечаем, что это интерфейс WAN. Если не задать зону, политика безопасности не сможет определить, как обрабатывать трафик, и соединение не будет работать (трафик будет отброшен). Зона – это основополагающий элемент модели безопасности Huawei USG. Именно зоны определяют границы доверия.

Connection Type: PPPoE – тип соединения с Интернетом.

User Name и Password – логин и пароль из договора с провайдером.

Применяем настройку на кнопку ОК.

Через CLI.

Настройка физического интерфейса для PPPoE.

|

1 2 3 4 5 |

system-view interface GigabitEthernet0/0/8 pppoe-client dial-bundle-number 1 ipv4 undo shutdown alias INTERNET-PPPOE |

Настройка виртуального интерфейса Dialer0

|

1 2 3 4 5 6 7 8 9 |

interface Dialer0 link-protocol ppp ppp chap user 1234567890@beltel.by ppp chap password 1111111111 ppp pap local-user 1234567890@beltel.by password cipher 1111111111 ppp ipcp dns admit-any ip address ppp-negotiate dialer user 1234567890@beltel.by dialer bundle 1 |

Настройка зоны безопасности.

|

1 2 3 |

firewall zone untrust add interface Dialer0 add interface GigabitEthernet0/0/8 |

interface GigabitEthernet0/0/8 – физический WAN-интерфейс, через который будет запускаться PPPoE-сессия.

pppoe-client dial-bundle-number 1 ipv4 – указывает, что этот интерфейс работает как PPPoE-клиент, использующий виртуальный интерфейс Dialer0 (будет привязан к bundle 1).

undo shutdown – включение интерфейса.

alias INTERNET—PPPOE – имя интерфейса, для удобства администрирования.

link—protocol ppp – указывает, что используется PPP (протокол канального уровня).

ppp chap user / password – учетные данные для CHAP-аутентификации.

ppp pap local—user … – то же, но для PAP (если провайдер использует PAP вместо CHAP).

ppp ipcp dns admit—any – разрешает получать DNS-серверы от провайдера через IPCP.

ip address ppp—negotiate – IP будет получен по PPP (динамический IP).

dialer user – имя пользователя (для PPPoE).

dialer bundle 1 – привязка к bundle 1, который назначен физическому интерфейсу.

firewall zone untrust – создание зоны для «недоверенной» стороны (обычно интернет).

add interface Dialer0 – добавление логического интерфейса (через который идет трафик).

add interface GigabitEthernet0/0/8 – добавление физического интерфейса (фактическое подключение к провайдеру).

Dialer – это виртуальный логический интерфейс, который работает поверх физического интерфейса и управляет динамическим подключением PPPoE. Он не привязан жестко к портам, и отделяет настройку соединения (логин/пароль, IP, MTU и т.д.) от физического уровня. Dialer-интерфейс создается по следующим причинам.

1.Разделение физического и логического уровня.

На физическом интерфейсе (GigabitEthernet) только инициируется PPPoE сессия. Всё управление соединением — логин, IP, DNS, протоколы безопасности — идет на Dialer. Так проще управлять: можно менять физический порт, не трогая PPP-настройку.

2.Гибкость

Один Dialer может быть назначен сразу на несколько физических интерфейсов (для резервирования). Можно делать разные Dialer-интерфейсы для разных PPPoE-соединений (например, если провайдеров несколько).

3.Поддержка динамического IP. При PPPoE IP-адрес назначается автоматически. ip address ppp-negotiate указывается именно на Dialer-интерфейсе.

4.Маршрутизация и NAT. Поскольку Dialer получает внешний IP-адрес, именно его используют в правилах маршрутизации и NAT.

Dialer-интерфейс используется всегда, когда настраивается PPPoE-клиент на Huawei USG.

Привязка к физическому интерфейсу выполняется через bundle. Т.е. физический интерфейс в роли PPPoE-клиента соединяется с логическим Dialer через bundle number. dialer bundle 1 – это указание, что Dialer-интерфейс обрабатывает PPP-сессию, инициированную из bundle №1. Такой подход добавляет гибкость и масштабируемость.

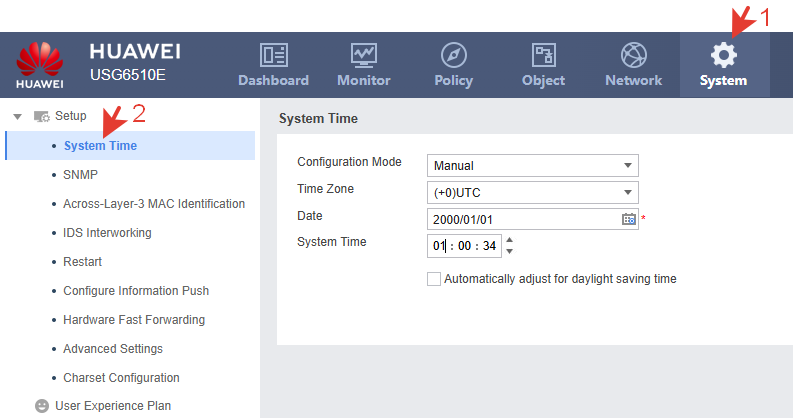

Наблюдать процесс соединения можно в меню Monitoring >> System Log List. Перед этим нужно установить актуальную дату, время и часовой пояс.

Статус PPPoE-сессии через CLI.

|

1 |

display pppoe-client session summary |

Просмотр Dialer-интерфейса.

|

1 |

display ip interface brief | include Dialer |

Через CLI.

Настройка вручную выполняется вне system-view.

|

1 2 3 4 |

clock datetime 14:30:00 2025-05-07 clock timezone MSK add 03:00:00 save y |

Просмотр.

|

1 |

display clock |

После того как произойдет подключение в Интернет желательно настроить синхронизацию даты и время через NTP-сервер.

Настройка синхронизации от NTP.

|

1 2 3 4 5 6 |

system-view clock timezone MSK add 03:00:00 ntp-service unicast-server 192.168.10.1 source-interface GigabitEthernet0/0/9 quit save y |

Сервер синхронизации время можно выбрать тут.

Просмотр статуса.

|

1 |

display ntp-service status |

Синхронизация не начнется без настройки NAT.

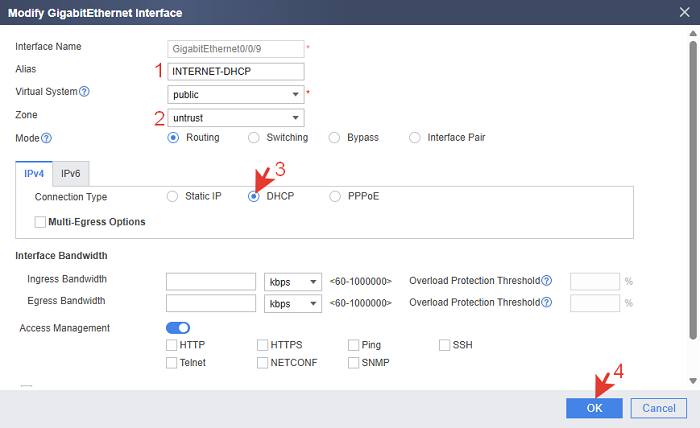

Подключение в Интернет по DHCP.

Выбираем интерфейс, название, зону безопасности и тип подключения.

Через непродолжительное время на выбранный интерфейс присвоится IP-адрес от вышестоящего роутера с DHCP сервером.

Настройка через CLI.

Назначение интерфейса.

|

1 2 3 4 5 6 |

system-view interface GigabitEthernet0/0/9 undo shutdown alias INTERNET-DHCP ip address dhcp-alloc quit |

Настройка зоны безопасности.

|

1 2 3 |

firewall zone untrust add interface GigabitEthernet0/0/9 quit |

Проверка подключения.

|

1 |

display ip interface brief | include GigabitEthernet0/0/9 |

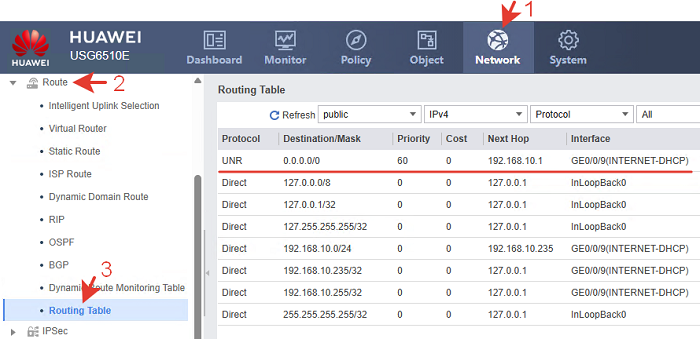

В результате настроек автоматически создается маршрут по умолчанию для выхода в Интернет. Это можно проверить в таблице маршрутизации.

Просмотр через CLI.

|

1 |

display ip routing-table |

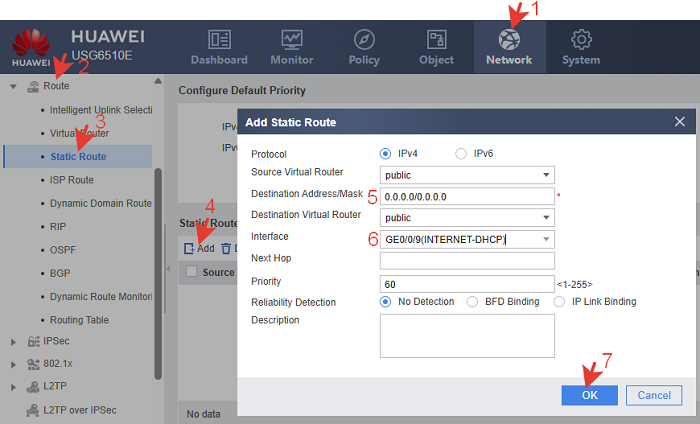

Бывают ситуации когда маршрут не создался. Тогда его нужно добавить вручную.

В GUI маршруты создаются на вкладке Static Routes. Нужно выбрать назначение и в роли шлюза интерфейс или IP-адрес.

Через CLI.

Для PPPoE (через интерфейс Dialer0).

|

1 2 |

system-view ip route-static 0.0.0.0 0.0.0.0 Dialer0 |

Для DHCP или Static IP.

|

1 2 |

system-view ip route-static 0.0.0.0 0.0.0.0 192.168.10.1 |

Два типа статических маршрутов: через next-hop и через интерфейс.

1.Через IP-адрес (next-hop) ip route-static 0.0.0.0 0.0.0.0 192.168.10.1

Next hop – это конкретный IP-адрес маршрутизатора, к которому надо отправлять трафик. Обычно используется при статическом IP или DHCP, когда известен шлюз. Работает только если есть маршрут до этого IP-адреса.

Достоинством является возможность строить маршрут до любого IP-адреса (внутреннего, внешнего и т.д.). Четкий контроль.

Недостаток – если шлюз не отвечает, но интерфейс физически в статусе UP — маршрут может остаться активным и как результат — потеря связи. Так же требуется, чтобы шлюз был в той же подсети, что и интерфейс.

2.Через интерфейс (например, Dialer0) ip route-static 0.0.0.0 0.0.0.0 Dialer0

Указывает не IP-адрес, а виртуальный интерфейс, через который трафик выходит во внешнюю сеть. Применяется всегда с PPPoE, иногда с VPN, или когда next-hop неизвестен. Работает, пока PPP-сессия активна — если она «падает», маршрут исчезает автоматически.

Преимущества: Не зависит от next-hop IP-адреса. Автоматически удаляется, если Dialer0 в статусе Down. Незаменим при PPPoE или L2-туннелях, где next-hop неизвестен в явном виде.

Недостатки: Не даёт точного контроля над маршрутом (нет IP-адреса шлюза). Нельзя задать более сложные схемы. Маршрут на виртуальный интерфейс можно назначить только через CLI.

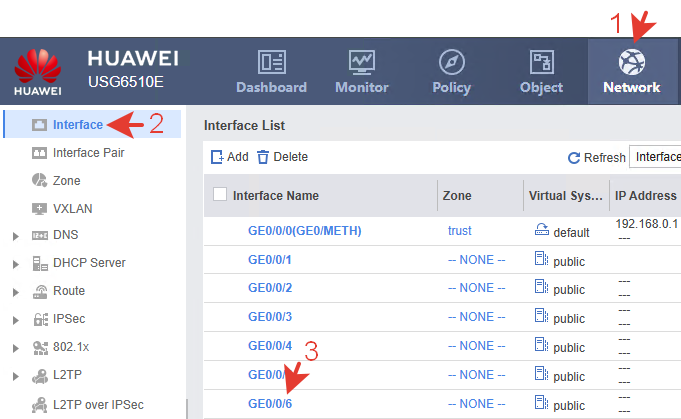

В данном примере рассмотрен простой вариант настройки для локальной сети без VLAN, чтобы понять как это работает. Выбираем любой интерфейс и назначаем на него IP-адрес. Через этот интерфейс будет подключаться вся локальная сеть.

Alias LAN-100 – метка для интерфейса локальной сети.

Virtual System – оставляем значение по умолчанию public.

Zone: trust – доверенная зона для внутренней сети.

Mode: Routing.

Static IP – начальный IP-адрес и маска сети.

Применяем настройку на кнопку ОК.

Через CLI.

|

1 2 3 4 5 6 |

system-view interface GigabitEthernet0/0/6 undo shutdown ip address 192.168.100.1 255.255.255.0 alias LAN-100 quit |

|

1 2 3 |

firewall zone trust add interface GigabitEthernet0/0/6 quit |

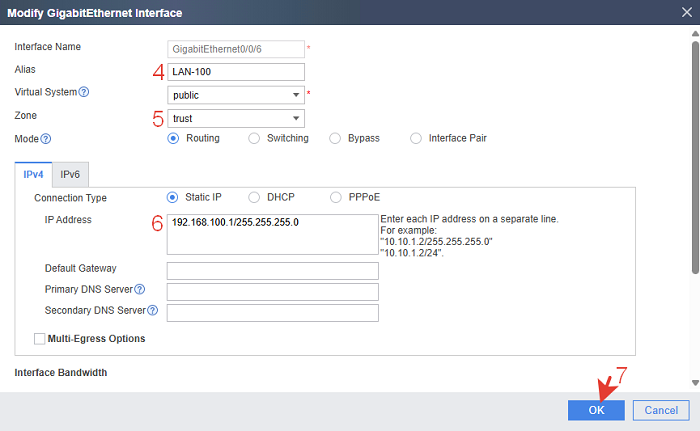

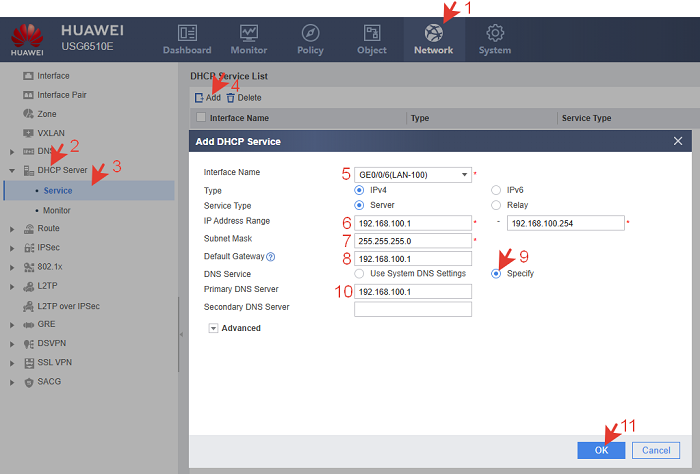

Правилом хорошего тона является автоматическая раздача IP-адресов в локальной сети. Настроим это.

Interface name: GigabitEthernet0/0/6 – физический порт, через который будет подключение в локальную сеть.

IP Address Range – диапазон IP-адресов для раздачи в сети.

Subnet Mask – маска подсети.

Default Gateway – шлюз через который пользователи локальной сети будут попадать в FW и далее в Интернет.

Use System DNS Settings – DHCP-сервер автоматически использует те DNS-серверы, которые настроены глобально в системе фаервола.

Specify – позволяет вручную задать конкретные DNS-серверы именно для этой DHCP-сети. Они могут отличаться от системных.

Primary DNS – IP-адрес DNS сервера для пользователей.

Через CLI.

Команда включения глобальной настройки DHCP.

|

1 2 |

system-view dhcp enable |

Настройка DHCP-сервера.

|

1 2 3 4 5 6 7 8 9 10 11 |

system-view interface GigabitEthernet0/0/6 undo shutdown ip address 192.168.100.1 255.255.255.0 alias LAN-100 dhcp server mask 255.255.255.0 dhcp server ip-range 192.168.100.2 192.168.100.254 dhcp select interface dhcp server gateway-list 192.168.100.1 dhcp server dns-list 192.168.100.1 quit |

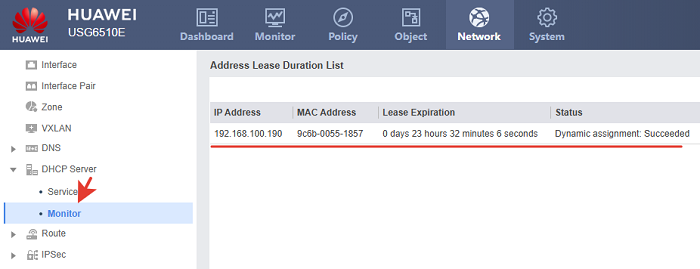

Подключающиеся клиенты появляются на вкладке DHCP Server >> Monitor.

Аналогичными действиями, настраивая LAN и DHCP-сервер с другими IP-адресами на других портах, можно организовать простую сегментацию сети.

Просмотр конфигурации DHCP через CLI.

|

1 |

display dhcp server configuration |

Просмотр DHCP-клиентов через CLI

|

1 |

display ip pool interface GigabitEthernet0/0/6 used |

или через ARP.

|

1 |

display arp interface GigabitEthernet0/0/6 |

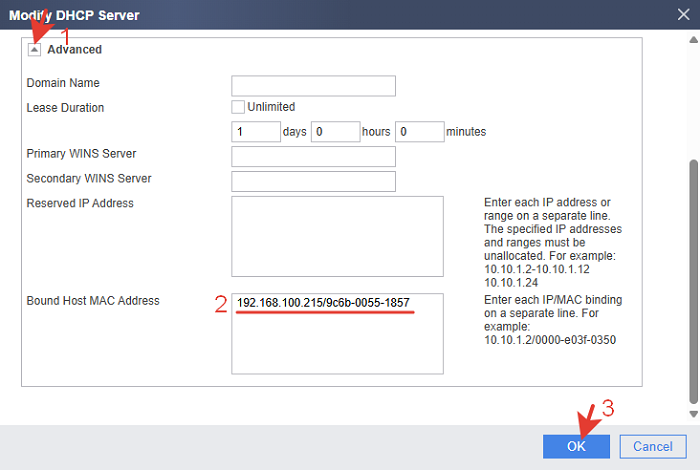

Выполним привязку таким образом, чтоб клиенту с определенным MAC-адресом всегда раздавался один и тот же IP-адрес. Это можно сделать в расширенных настройках DHCP-сервера.

В поле Bound Host MAC Address вводим выбранный для клиента IP-адрес и через слэш MAC-адрес его сетевого адаптера. Применяем.

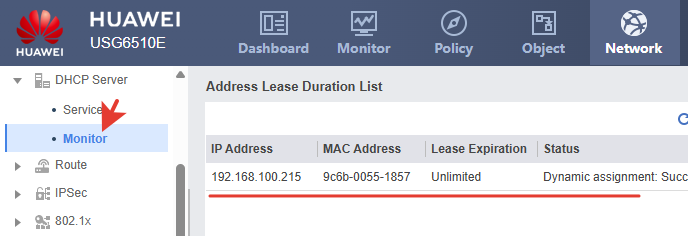

Подключаем клиента в сеть и проверяем его IP-адрес на вкладке Monitor. Адрес соответствует настройке.

Через CLI.

|

1 2 3 |

system-view interface GigabitEthernet0/0/6 dhcp server static-bind ip-address 192.168.100.215 mac-address 9c6b-0055-1857 |

Просмотреть клиентов через CLI

|

1 2 |

system-view display ip pool interface GigabitEthernet0/0/6 used |

Просмотр привязки косвенным методом.

|

1 |

display arp | include 192.168.100 |

Huawei USG разделяет два типа DHCP-пулов.

Именованные пулы (настраиваются в Object >> IP Address Pool) – у них есть имя, и это имя можно использовать в команде display ip pool name.

Интерфейсные пулы – создаются автоматически, когда включается DHCP на интерфейсе через dhcp select interface. Их «имя» совпадает с названием интерфейса, но это не настоящие именованные пулы, и команда display ip pool name <interface> может не поддерживаться в зависимости от прошивки и устройства.

Из этого напрашивается вывод настраивать именные пулы адресов, но этот вариант сложнее, потому что привязка пула выполняется только через CLI.

Чтобы клиенту в интерфейсном пуле сразу раздавался нужный IP, можно уменьшить диапазон пула до одного этого нужного IP-адреса и раздеть его, затем привязать к МАК-адресу и вернуть пул к первоначальному виду.

Просмотр настроенных привязок на интерфейсе.

|

1 |

display current-configuration interface GigabitEthernet0/0/6 |

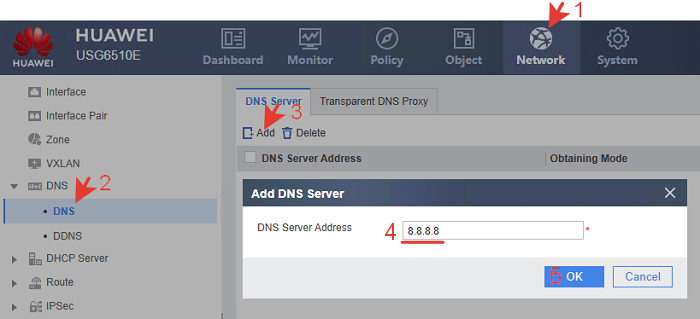

Если DNS прилетает от провайдера автоматически, то можно ничего не настраивать. Если нет, особенно при PPPoE, то нужно указать статический IP-адрес, куда обращаться выше. Можно использовать DNS предоставленный провайдером или публичный DNS например, Google 8.8.8.8.

Через CLI.

|

1 2 3 |

system-view dns server 8.8.8.8 dns server 1.1.1.1 |

Просмотр списка настроенных DNS.

|

1 |

display dns server |

DNS Proxy применяется к DNS-запросам от клиентов. USG выступает как DNS-сервер.

DNS Resolve включает возможность самому USG отправлять DNS-запросы к внешним DNS-серверам. USG становится DNS-клиентом.

Каждая команда включает резолвинг DNS в своём контексте. Рекомендуется включать обе. Потому что dns proxy enable – включает функцию приёма DNS-запросов от клиентов, но чтобы USG мог сам отправлять DNS-запросы наружу через Интернет, ему нужно разрешение на это – dns resolve.

Проверка текущего состояния.

|

1 |

display current-configuration | include dns |

Активация DNS Proxy.

|

1 |

dns proxy enable |

Активация DNS Resolve.

|

1 |

dns resolve |

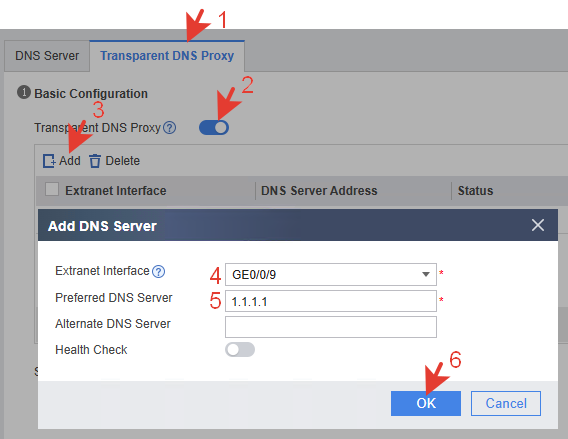

Transparent DNS Proxy — перехватывает DNS-запросы от клиентов, даже если те настроены на сторонний DNS. Затем FW перенаправляет их на указанный DNS-сервер. Это полезно, если необходимо принудительно маршрутизировать весь DNS через шлюз. Transparent DNS Proxy не обязательная настройка, рассмотрена под спойлером.

Extranet Interface – интерфейс, через который FW выходит в Интернет, т.е. к вышестоящему DNS. Он нужен для определения маршрута DNS-запросов, которые были перехвачены у клиентов. Также участвует в health check’ах DNS-серверов, если включено.

Preferred DNS Server – основной DNS-сервер, которому FW будет отправлять перехваченные DNS-запросы. Работает только в рамках Transparent DNS Proxy, не связан с dns server из CLI.

Alternate DNS Server – резервный DNS, если основной не отвечает (по тайм-ауту или health-check). FW автоматически переключается на него при сбоях.

Health Check – позволяет пинговать/проверять доступность указанных DNS-серверов. При недоступности Preferred DNS – трафик пойдёт на Alternate DNS. Это увеличивает надёжность и снижает задержки при сбоях.

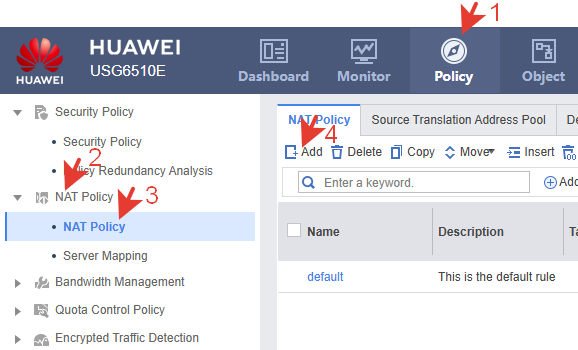

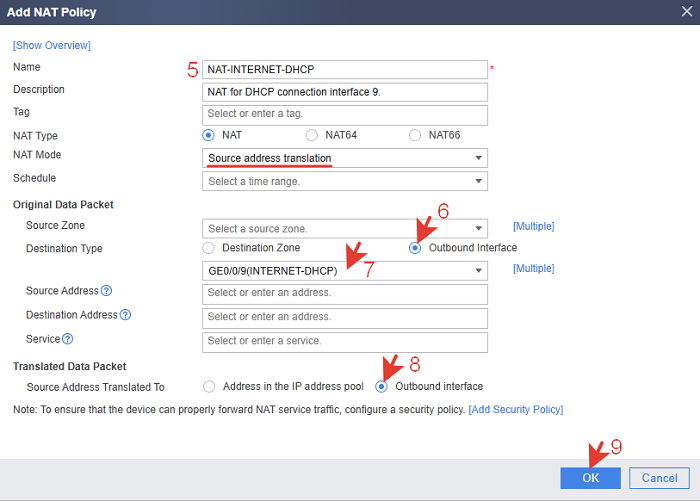

Network Address Translation – преобразование сетевых адресов. Для локальной сети, как правило, используется src-nat, т.е. преобразование IP-адреса источника из локальной сети в IP-адрес внешней сети, и обратное преобразование для ответного трафика. Без этой настройки Интернета не будет. Создаем новую политику NAT.

Заполняем необходимые поля.

Name – любое понятное название.

NAT Type – тип NAT: обычный.

NAT Mode — режим NAT. По умолчанию выбран Source address translation (src-nat) – преобразование адреса источника. Оставляем.

Destination Type – Тип назначения.

Outbound Interface: указывается конкретный исходящий интерфейс. Здесь выбран GE0/0/9 (INTERNET-DHCP).

Source Address Translated To – адрес источника преобразуется в:

Outbound interface – интерфейс, через который уходит трафик, используется как внешний IP. Дословно получается адрес источника преобразуется в исходящий интерфейс.

Пустые поля, если не указаны явно, по умолчанию принимают значение any (любой).

Note:

Чтобы устройство корректно обрабатывало трафик NAT, необходимо создать соответствующее правило безопасности (Security Policy), разрешающее этот трафик. По ссылке можно перейти к его добавлению.

Description – можно добавить описание. Необязательное текстовое поле для комментариев к политике.

Tag – механизм организации или группировки политик NAT. Можно ввести свой тег или выбрать из уже созданных.

NAT Type – тип NAT.

NAT – классический NAT.

NAT64 – перевод с IPv6 на IPv4.

NAT66 – NAT между IPv6-адресами (редко используется).

Schedule – Расписание, которое указывает, когда правило активно. Any или пустое поле – правило всегда активно.

Original Data Packet (Исходный пакет данных):

Source Zone – Зона источника, откуда приходит трафик (trust, untrust, DMZ).

Destination Type – Тип назначения.

Destination Zone: если нужно указать зону назначения.

Outbound Interface: если указывается конкретный исходящий интерфейс.

Source Address – адрес источника. IP-адрес или диапазон адресов источника (можно выбрать конкретные объекты или any).

Destination Address – адрес назначения. IP-адрес или диапазон адресов назначения.

Service — протоколы и порты (например, HTTP, FTP, custom).

Translated Data Packet – преобразованный пакет.

Source Address Translated To – адрес источника преобразуется в:

Address in the IP address pool – использовать заранее заданный пул IP-адресов.

Outbound interface – интерфейс, через который уходит трафик, используется как внешний IP.

Настройка NAT через CLI.

|

1 2 3 4 |

nat-policy rule name INTERNET-DHCP egress-interface GigabitEthernet0/0/9 action source-nat easy-ip |

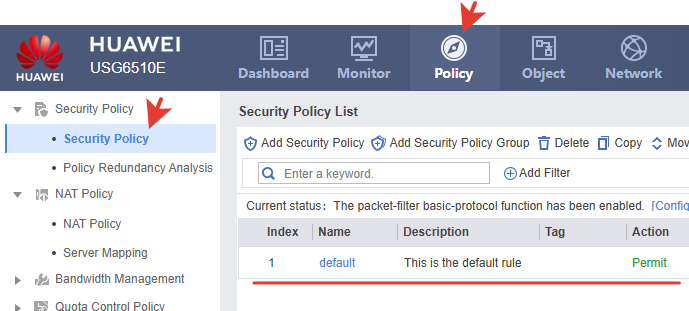

У других производителей пинг во внешнюю сеть из FW начинает проходить без правила NAT, как только настроено соединение к вышестоящему роутеру. В данном случае так не работает. Особенность NAT этого USG состоит в том, что кроме правила NAT, которое тут называется NAT Policy (политика) для того чтоб трафик начал ходить необходимо разрешающе правило Security Policy. Об этом сообщается в Note.

Обычно NAT только подменяет адреса, и не принимает решения пропускать или блокировать трафик. У Huawei NAT тесно интегрирован с системой безопасности. Это относится к next-generation firewalls, которые проектируются с акцентом на полный контроль над проходящим трафиком. Это принципиальное отличие от других производителей сетевых экранов.

Чтоб трафик NAT начал проходить нужно изменить действие в default security policy на permit, т.е. на разрешение. Такой вариант предлагается от Huawei при прохождении мастера первоначальной настройки (Startup Wizard). Скорее всего это сделано для упрощения первоначальной конфигурации.

Убедится, что влияет именно эта политика очень просто, нужно изменить её действие с Permit на Deny. Отключить или удалить ее нельзя. При запрещающем действии трафик перестает проходить.

Просмотр политики через CLI.

|

1 |

display security-policy rule all |

Выше описанный подход не рекомендуется, потому что политика default может пропустить нежелательный трафик, усложнить контроль и ослабить безопасность. Админ должен подумать немного своей головой и создать нужные Security Policy вручную под конкретный NAT, зоны и сервисы, отключить default-permit указав action deny. И вот тут мы подошли к основному назначению этого устройства – firewall.

Описание получилось немного громоздким и его решено было перенести на отдельную страницу.

Для базовой конфигурации нужно знать, что настройка находится в разделе Security Policy. Чтоб заработал доступ в Интернет там ничего настраивать не нужно. Даже с учетом того, что в default-политике все разрешено – это безопасно, если правильно указаны зоны на интерфейсах.

На USG6510E, как и на других NGFW Huawei, используются лицензии на функциональность, которые бывают двух типов: базовые и дополнительные.

Базовые (встроенные) функции. Доступны без лицензии.

Базовый firewall (филтрация трафика по IP, портам).

NAT.

VLAN, sub-interface, trunk/untagged порты.

ACL.

DHCP-клиент и сервер.

PPPoE-клиент.

Management: Telnet, SSH, HTTPS, SNMP, NTP.

Статическая маршрутизация.

Routing и сетевые функции RIP, OSPF, BGP — частично доступны, в зависимости прошивки.

VRRP.

Мониторинг и диагностика.

Логи и предупреждения. (без полной лог-аналитики).

Базовые средства администрирования. Веб-интерфейс (GUI) и CLI.

Диагностические утилиты (ping, tracert, debug, packet capture).

Резервное копирование/восстановление конфигурации.

Upgrade/downgrade прошивок.

Платные лицензии (опциональные). Активируются дополнительно к базовым функциям, и часто ограничены по времени (1 год, 3 года и т.д.). Вот основные модули, для которых нужна платная лицензия.

IPS (Intrusion Prevention System)

Antivirus (AV)

URL-фильтрация (URL Filtering)

Application control (App-IDs)

VPN с высокой криптографией (IKEv2, SHA2, сертификаты)

SSL-прокси (HTTPS Inspection)

Cloud Sandbox, Cloud-based detection (только для моделей с поддержкой облака).

DLP (Data Loss Prevention)

Контроль трафика Layer 7 с базой Huawei

После истечения лицензии модуль перестаёт работать. Нужно контролировать эту ситуацию и заранее покупать новую лицензию.

Лицензии привязываются к ESN (уникальному серийному номеру устройства), поэтому важно правильно указать устройство при покупке лицензии. Лицензия будет привязана к этому ESN навсегда, даже после сброса устройства на заводские настройки. Просмотр ESN.

|

1 |

display esn |

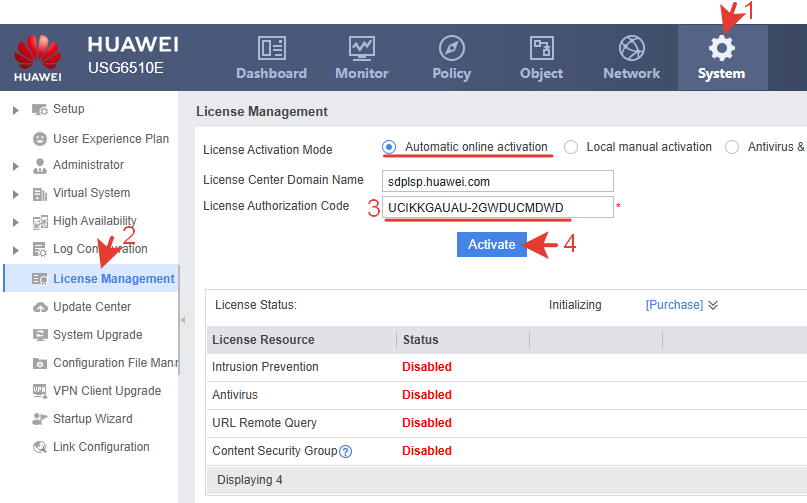

Активировать лицензии можно через GUI или CLI. Выполним активацию. Переходим в License Management.

В поле License Status отображается текущее состояние лицензий. Видно что ничего не активировано.

Используем Automatic Online Activation – Автоматическая онлайн-активация (выбрана поумолчанию). Вводим код активации и нажимаем кнопку Activate. До этого уже должен быть настроен доступ в Интернет. Устройство самостоятельно подключается к лицензионному серверу Huawei (ESDP) и активирует лицензию по ESN и коду.

Два других способа это:

Local Manual Activation (Локальная ручная активация). Используется, если устройство не имеет доступа в Интернет. Код активации вводится на сайте Huawei, и обратно подгружается лицензия .dat.

Antivirus & IPS License Trial (Пробная лицензия). Huawei позволяет однократно активировать бесплатную пробную лицензию на ограниченное время (обычно 1-2 месяца), чтобы можно было протестировать функции IPS и антивируса.

Как активировать через CLI кодом активации не было найдено. Можно активировать файлом лицензии с помощью команды:

|

1 2 |

system-view license active |

Нужно указывать путь к файлу лицензии.

Просмотр состояния лицензий через CLI.

|

1 |

display license |

В название кодов лицензии добавляется определенный шифр. Он может содержать указание на доступный функционал, ограничение по пропускной способности, количеству пользователей или другим параметрам, которые влияют на использование устройства. В данном случае код LIC-USG6510E-TP-1Y:

TP – Threat Protection (включает IPS, AV, URL, filtering Reputation filtering, Sandbox).

1Y – срок действия лицензии 1 год.

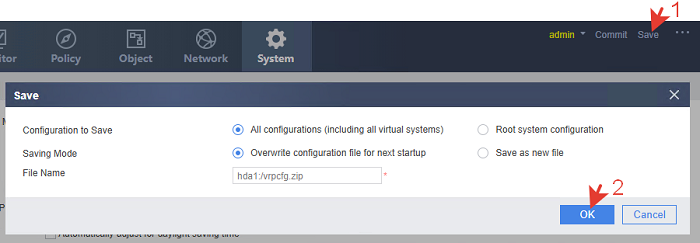

После выполнения настроек их нужно сохранить.

All configurations (including all virtual systems) – сохраняет всю конфигурацию устройства. Это рекомендуемый вариант для большинства случаев.

Overwrite configuration file for next startup – сохраняет файл конфигурации как основной (vrpcfg.zip), который будет загружен при следующем старте устройства. Рекомендуется, если необходимо, чтобы внесённые изменения применялись после перезагрузки.

Root system configuration – сохраняется только конфигурация основной системы, без виртуальных систем (VSYS). Выбирается если есть изолированные виртуальные маршрутизаторы (VSYS), и нужно сохранить только root-контекст.

Save as new file – сохраняет конфигурацию в отдельный файл (например, для резервной копии). После сохранения этот файл не будет использоваться при перезагрузке, пока его явно не назначить активным.

В веб-интерфейсе рядом с кнопкой Save есть еще кнопка Commit. Она используется для применения изменений, сделанных через GUI, в оперативную конфигурацию (running-config), до их сохранения в startup-config. При ее нажатии изменения применятся немедленно. Если нажать Save, а не Commit, изменения могут не примениться сейчас. Если нажать Commit, а не Save, изменения будут потеряны после перезагрузки.

Просмотр всей введенной конфигурации.

|

1 |

display current-configuration |

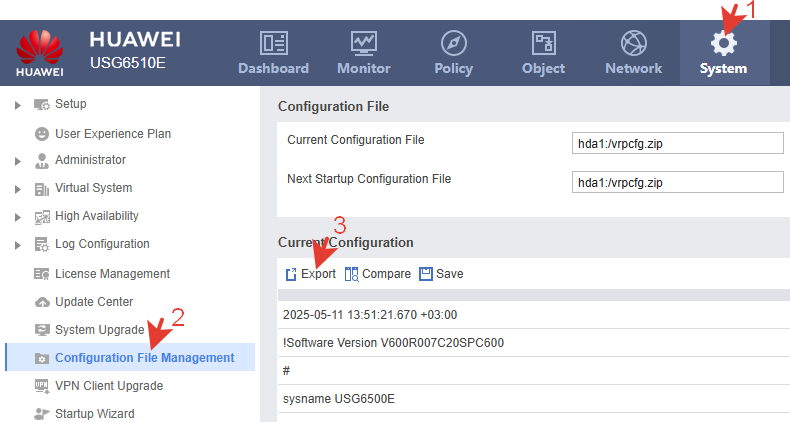

После выполнения всех настроек необходимо сделать резервную копию конфигурации и хранить где-то вне сетевого экрана в надежном месте. В GUI это делается через Configuration File Management. Нажимаем Export и сохраняем файл vrpcfg.cfg. Его затем можно открыть текстовым редактором.

Через CLI для сохранения файла конфигурации нужно использовать FTP-сервер. Это отдельная тема. Поэтому на первоначальном этапе лучше использовать GUI.

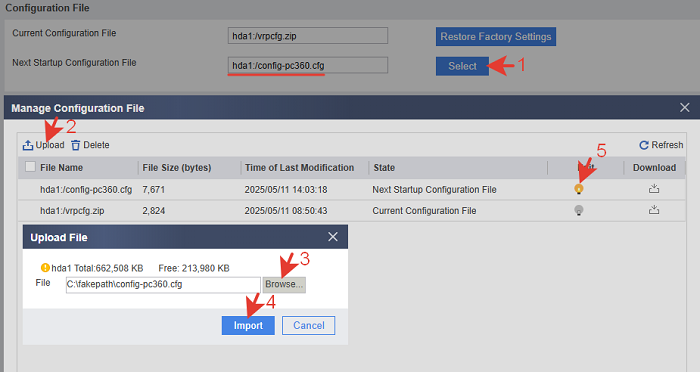

Для восстановления конфигурации из резервной копии нужно выбрать файл конфигурации на компьютере и затем нажать лампочку, чтоб файл отобразился в поле Next Startup Configuration File.

После перезагрузки будет применена конфигурация из выбранного файла.

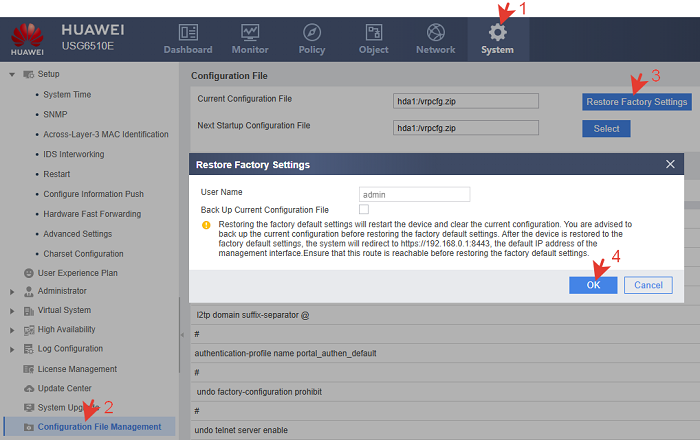

Если что-то пошло не по плану, сбрасываем конфигурацию на заводскую и начинаем настройку сначала. Сброс можно сделать через GUI, CLI и кнопкой на корпусе.

Сброс в GUI.

Сброс кнопкой на корпусе.

Для сброса необходимо нажать кнопку RST на несколько секунд.

Последовательность действий с официального сайта: support.huawei.com

-отключить питание;

-нажать кнопку RST;

-включить питание и подождать 5 сек когда замигает индикатор SYS;

-отпустить кнопку RST.

Если это не сработало последовательность такая:

-нажать кнопку RST при включенном питании на пару сек и отпустить – начнется перезагрузка;

-сразу еще раз нажать кнопку RST и подержать 5-10сек, отпустить – FW перезагрузится в заводскую конфигурацию.

Этот вариант точно работает у данной модели на указанной выше прошивке.

Сброс через CLI.

|

1 2 3 |

reset saved-configuration reboot N |

Команда reset saved-configuration удаляет сохранённую конфигурацию. Но текущая конфигурация всё ещё в оперативной памяти, и при reboot устройство спрашивает – сохранить ли её снова? В этой ситуации нужно нажать N.

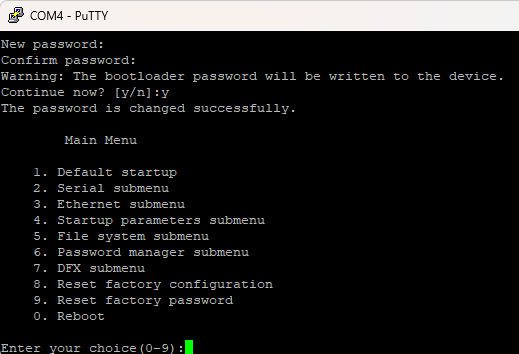

Еще один способ сбросить конфигурацию на заводскую – через Boot Menu. При перезагрузке нужно нажимать Ctrl+B. Затем предлагается ввести и подтвердить пароль.

Далее выбираем 8. Reset factory configuration – сброс всех настроек до заводских.

Если все способы не помогли, нужно обращаться в тех поддержку и, если она не отвечает, а тикеты удаляются для вашего региона, то обращаться к поставщику.

Итог.

На странице представлена базовая конфигурация, не требующая лицензий. Настроек очень много, а с активацией лицензий их количество начинает стремиться к бесконечности. Большой путь проходится маленькими шагами, поэтому продолжение в следующий раз.