На этой странице представлена методика подключения домена к сетевому экрану для контроля доступа в Интернет через доменные учетные записи пользователей. Тоесть при доступе в Интернет с любой доменной учетной записи из ПК в локальной сети, пользователя переадресовывает на портал, расположенный в USG, где нужно ввести свой логин и пароль. При успешной аутентификации далее происходит фильтрация политикой безопасности и если пользователь добавлен в белый список, то ему разрешается доступ в Интернет, если нет – значит доступ запрещен.

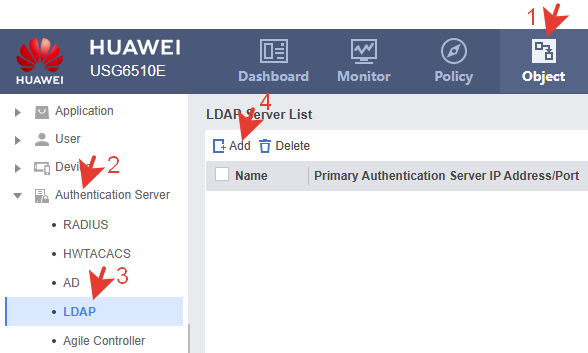

LDAP.

Этот пункт уже был рассмотрен тут. Так как это обязательное действие при подключении доменных клиентов, то небольшое повторение кратко.

Создаем доменный профиль.

Заполняем необходимые поля.

Через CLI.

|

1 2 3 4 5 6 7 8 9 |

system-view ldap-server template pc360.local ldap-server authentication 192.168.111.111 389 no-ssl ldap-server authentication manager CN=pc360-admin,OU=T34 Pass-135 undo ldap-server authentication base-dn dc=my-domain,dc=com ldap-server authentication base-dn dc=pc360,dc=local ldap-server server-type ad-ldap ldap-server group-filter ou ldap-server user-filter sAMAccountName |

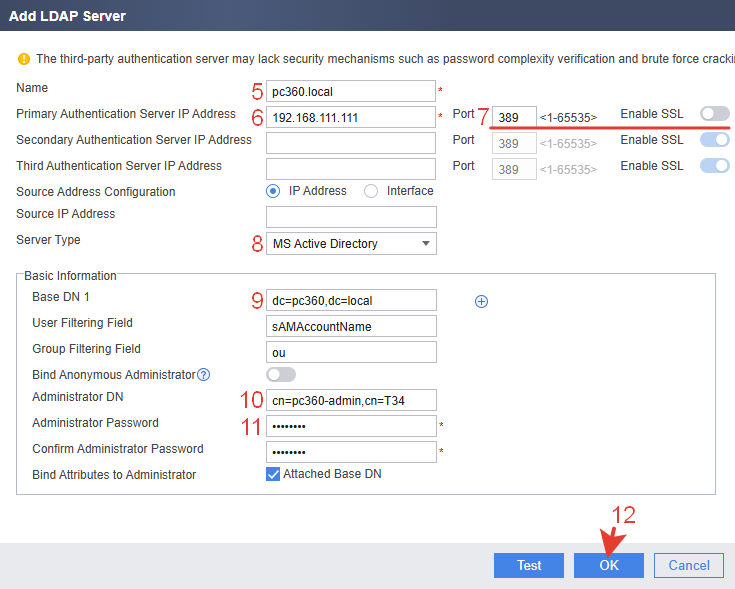

Проводим тест. Вводим имя доменного пользователя и пароль. Start.

|

1 |

test-aaa pc360-admin Pass-135 ldap-template pc360.local |

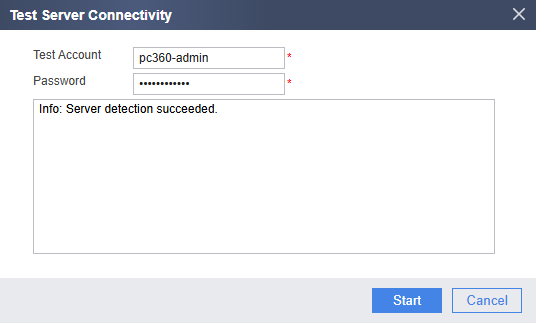

Authentication Domain.

Домен аутентификации – это связующее звено между LDAP-сервером и политикой аутентификации. Это имя, с которым будет ассоциироваться конкретная группа доменных пользователей.

Создаем этот домен в разделе Users.

Созданный домен появится в боковом меню.

Через CLI.

|

1 2 3 |

system-view aaa domain pc360.local |

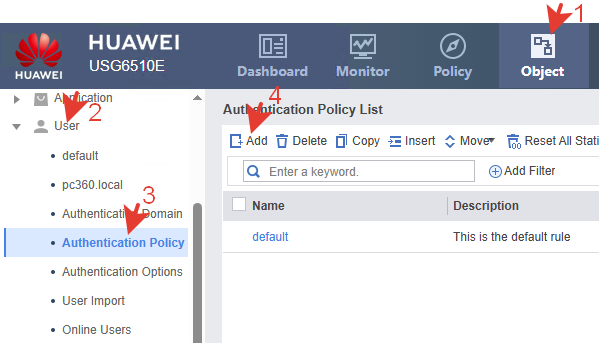

Authentication Policy.

Политика аутентификации определяет как пользователь или устройство должно проходить проверку подлинности перед получением доступа к Интернету через межсетевой экран.

Назначение политики – установить правило, по которому трафик от пользователей будет проходить аутентификацию, настроить тип аутентификации и применить соответствующий портальный шаблон, если используется портал.

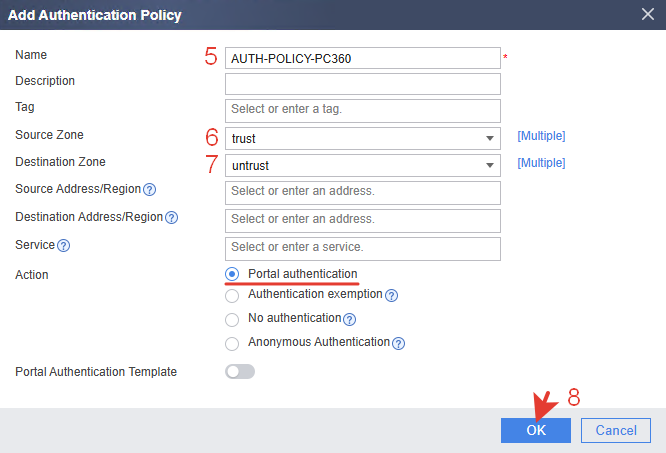

Создаем эту политику.

Если шаблон не выбран, то USG автоматически применит встроенную страницу Local Portal.

Условия политики типовые, такие же как в Security Policy, с ними уже познакомились тут.

Назначение действия (Action).

Portal authentication – включает веб-портальную аутентификацию: при попытке доступа пользователь будет перенаправлен на веб-страницу для ввода логина/пароля.

Authentication exemption – исключает трафик из-под аутентификации. Применяется, если вы хотите разрешить доступ определённым пользователям/устройствам без проверки.

No authentication – не выполняется аутентификация вообще. Обычно используется для запрета доступа (если в сочетании с другими политиками).

Anonymous Authentication – позволяет доступ без учётных данных, но фиксирует факт входа. Может использоваться для мониторинга/ограничений.

Portal Authentication Template – указывает конкретный шаблон веб-портала, используемый для Portal Authentication. Этот шаблон определяет внешний вид и поведение страницы входа. Настройка шаблона находится в Authentication Options.

Настройка через CLI.

|

1 2 3 4 5 6 |

auth-policy rule name AUTH-POLICY-PC360 source-zone trust destination-zone untrust action auth quit |

Authentication Policy имеет приоритет над Security Policy и обязывает пользователя пройти аутентификацию, прежде чем Security Policy пропустит трафик. Если пользователь не прошёл аутентификацию, его трафик блокируется, даже если Security Policy разрешает доступ.

Последовательность такая:

-трафик поступает на интерфейс;

-проверяется Authentication Policy:

-если требуется аутентификация – выполняется;

-если пользователь не прошёл аутентификацию – трафик блокируется или перенаправляется на портал;

-если аутентификация успешна или не требуется, переходит к следующему этапу;

-проверка Security Policy: проверяется разрешение между зонами, IP-адресами, сервисами.

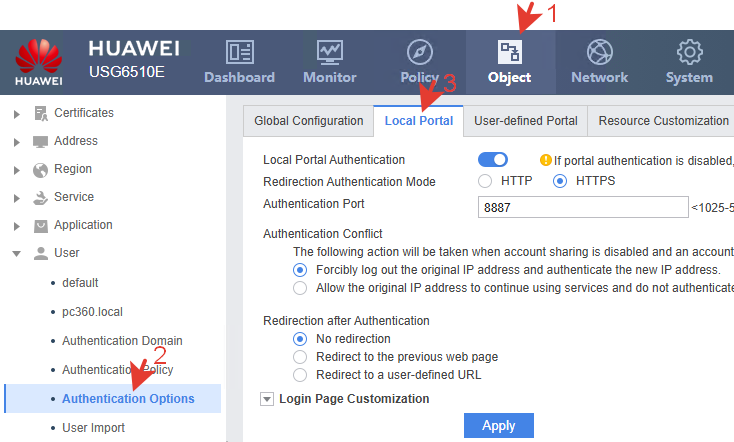

Authentication Options.

При выходе в Интернет первый раз, пользователь будет перенаправлен на страницу, которая настраивается в этом разделе. Можно ничего не настраивать первоначально.

Local Portal Authentication включатель (On/Off) – включает или отключает локальную портал-аутентификацию. Если выключено, пользователи не смогут пройти аутентификацию через веб-портал.

Redirection Authentication Mode: HTTP/HTTPS – выбирает протокол, по которому будет происходить перенаправление на портал. HTTPS предпочтительнее для безопасности.

Authentication Port – порт перенаправления на портал. По умолчанию стоит 8887. Это порт в USG, на который будет отправлен пользователь для ввода учётных данных.

Authentication Conflict – контроль повторной авторизации при использовании одного аккаунта с разных устройств/IP.

Forcibly log out the original IP address and authenticate the new IP address – принудительно разлогинивает старое подключение, если одна учётка используется повторно с другого IP.

Allow the original IP address to continue using services and do not authenticate the new IP address – старый IP продолжает работать, новый доступ не получает.

Redirection after Authentication – определяет, куда попадёт пользователь после ввода логина и пароля.

No redirection – после входа не происходит перехода.

Redirect to the previous web page – возвращает пользователя туда, откуда он был перенаправлен.

Redirect to a user-defined URL – вручную заданный URL, куда отправлять после успешной аутентификации.

Login Page Customization – позволяет изменить внешний вид страницы входа, например логотип, цвета, надписи и т.д.

Назначение параметров других вкладок.

Global Configuration – глобальная конфигурация. Настройка общих параметров, касающихся всей системы аутентификации: включение/отключение механизмов портал-аутентификации, таймауты сессий, разрешение или запрет повторной аутентификации, ведение учёта пользователей и журналов.

Local Portal – настройка поведения встроенного веб-портала на самом межсетевом экране. Используется для аутентификации пользователей при доступе к сети без использования внешнего сервера портала.

User-defined Portal – пользовательский портал Используется, если аутентификация происходит через внешний веб-сервер (портал), а не через встроенный. Здесь настраиваются параметры подключения к внешнему порталу: IP-адрес сервера, метод запроса, формат передачи данных, параметры взаимодействия между сетевым экраном и внешним сервером.

Resource Customization – настройка ресурсов. Позволяет изменять внешний вид портала: кастомизация логотипа, стилей, текста, загрузка собственных HTML/CSS файлов, настройка языка и сообщений интерфейса. Раздел не редактирует интерфейс прямо, а позволяет загрузить внешние файлы, которые используются порталом аутентификации. Эти файлы заменяют стандартные ресурсы. По смыслу это расширенный вариант Login Page Customization.

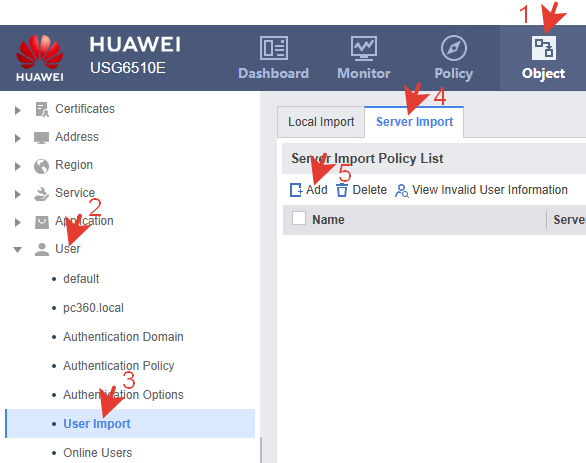

User Import.

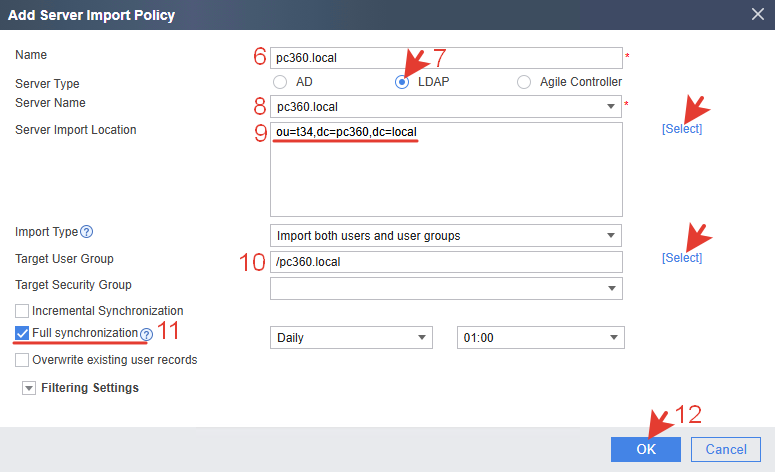

Импортируем пользователей. Для этого нужно создать политику, по параметрам которой будет производиться импорт, однократно или регулярно каждый день по расписанию.

Name – произвольное имя для идентификации.

Server Type – Тип сервера.

AD – Active Directory (через Kerberos)

LDAP – обычный LDAP

Agile Controller – Huawei NAC-сервер

Server Name – имя или IP-адрес LDAP/AD-сервера.

Server Import Location — путь в LDAP-дереве (DN), откуда импортируются объекты.

Import Type – что импортировать: только пользователей, группы или оба.

Target User Group – куда в системе поместить импортированных пользователей (группа/каталог в локальной иерархии устройства).

Target Security Group – группа безопасности, куда будут назначены пользователи.

Incremental Synchronization – синхронизация только изменений. Загружает новые или изменённые записи.

Full Synchronization – полная синхронизация. Перезагружает все данные из LDAP. Удаляет у себя тех, кого уже нет на сервере.

Overwrite existing user records – замена уже существующих пользователей новыми данными.

Filtering Settings – возможность задать фильтры (например, по OU, группе или атрибутам).

При первой синхронизации обязательно нужно активировать Full Synchronization. При ежедневной работе можно активировать другие опции или все три.

Через CLI.

|

1 2 3 4 5 6 7 |

user-manage import-policy pc360.local from ldap server template pc360.local destination-group /pc360.local server basedn dc=pc360,dc=local server searchdn ou=t34,dc=pc360,dc=local import-type user-group sync-mode full schedule daily 01:00 |

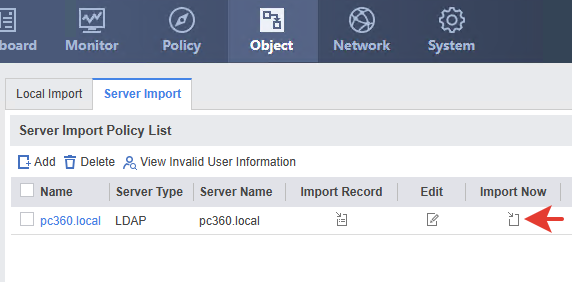

После создания политики, нажимаем кнопку Import Now, для импорта пользователей.

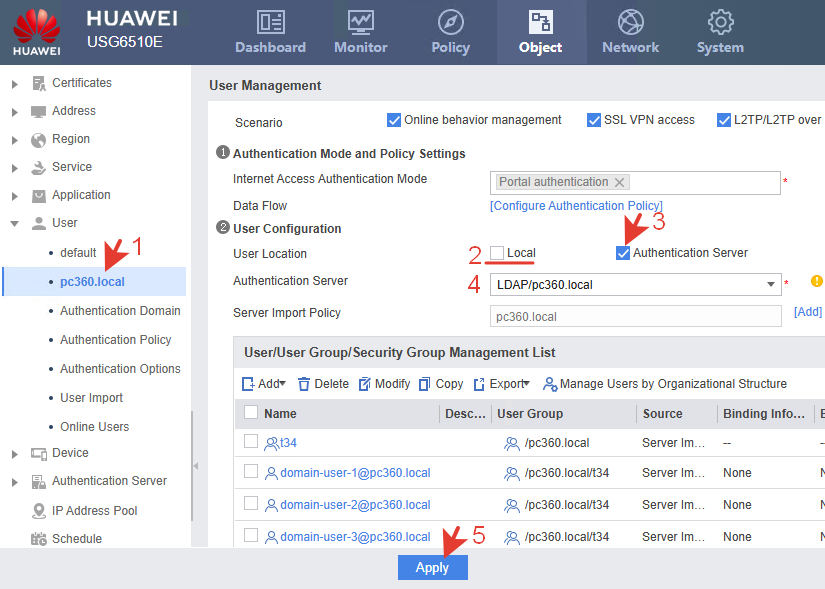

Импортированные пользователи появляются в домене. В этом же разделе нужно активировать аутентификацию через сервер. Уже включено по умолчанию то, что нужно – Portal authentication. Выбираем место расположения пользователей – Authentication Server (Local отключено). И далее уже присутствует созданная ранее политика импорта пользователей. Если её нет, то можно добавить на кнопку add.

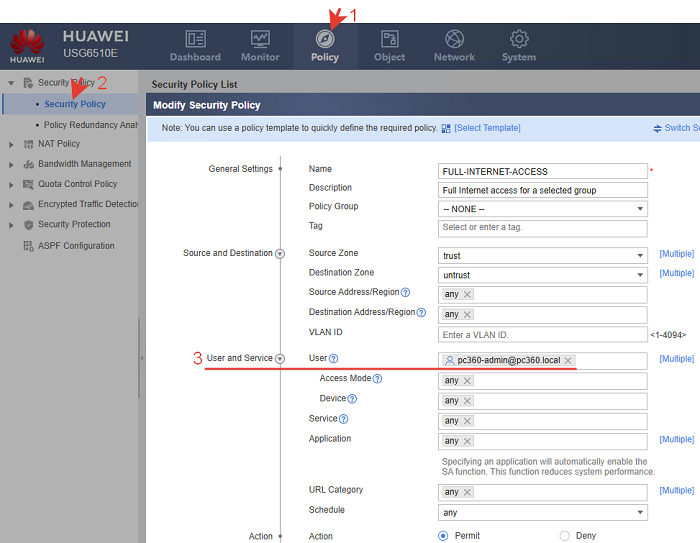

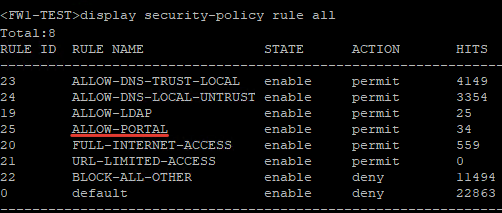

После настройки домена аутентификации в Security Policy появляется возможность выбирать добавленных доменных пользователей. Выбираем для теста одного пользователя и добавим его в политику фильтрации доступа в Интернет. Как настраивались политики написано тут.

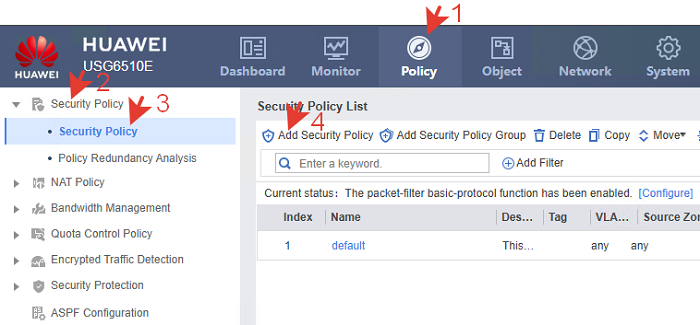

Но это еще не всё. Далее нужно создать политику, которая разрешает обращаться из локальной сети к USG для доступа к порталу авторизации на порт 8887.

Security Policy для порта 8887.

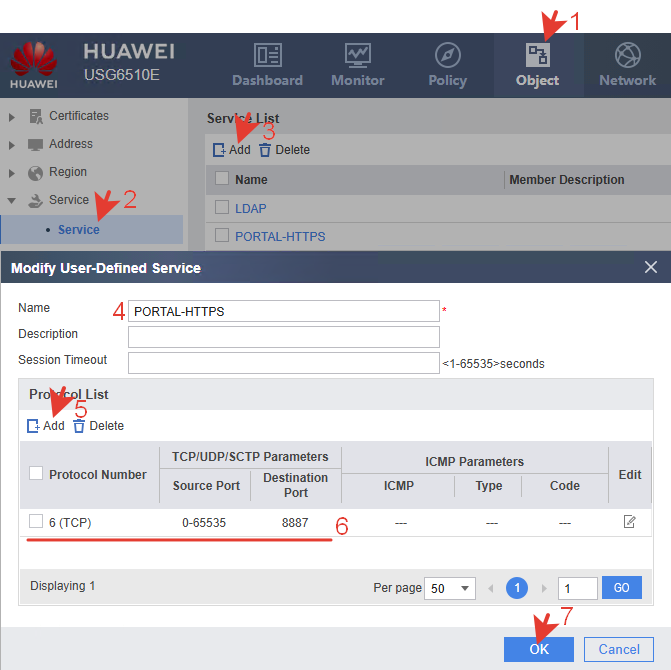

Создаем объект порта.

Через CLI.

|

1 2 3 |

ip service-set PORTAL-HTTPS type object service 0 protocol tcp destination-port 8887 quit |

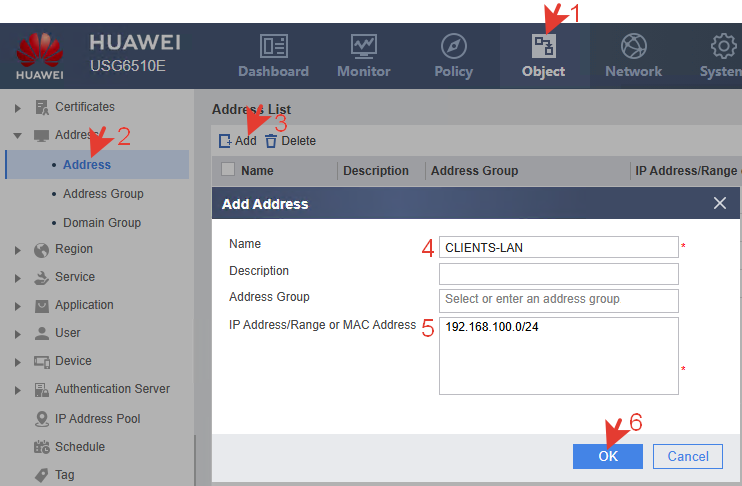

Создаем список для всех адресов локальной сети.

Через CLI.

|

1 2 3 |

ip address-set CLIENTS-LAN type object address 0 192.168.100.0 mask 24 quit |

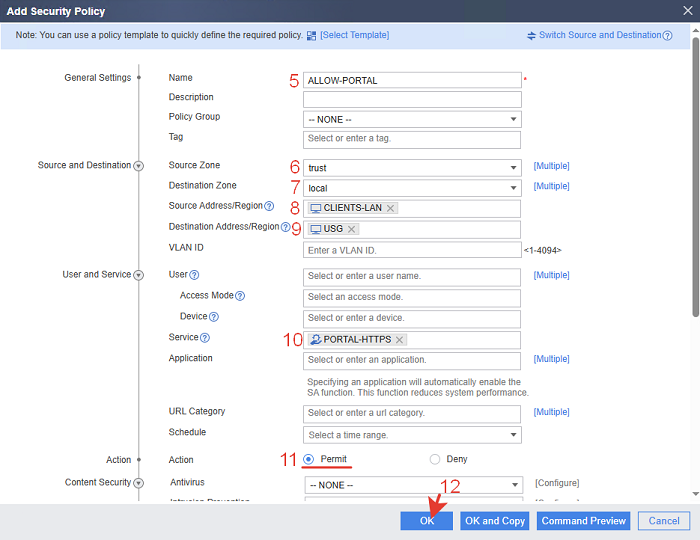

Создаем политику безопасности, которая разрешает доступ от клиентов локальной сети в USG.

Можно настроить эту политику с более широким охватом, например, указать только зоны trust и local, не указывая списков. Но со списками повышается управляемость системы и безопасность.

Настройка через CLI.

|

1 2 3 4 5 6 7 8 9 |

security-policy rule name ALLOW-PORTAL source-zone trust destination-zone local source-address address-set CLIENTS-LAN destination-address address-set USG service PORTAL-HTTPS action permit quit |

Расположение политики ближе к верху списка.

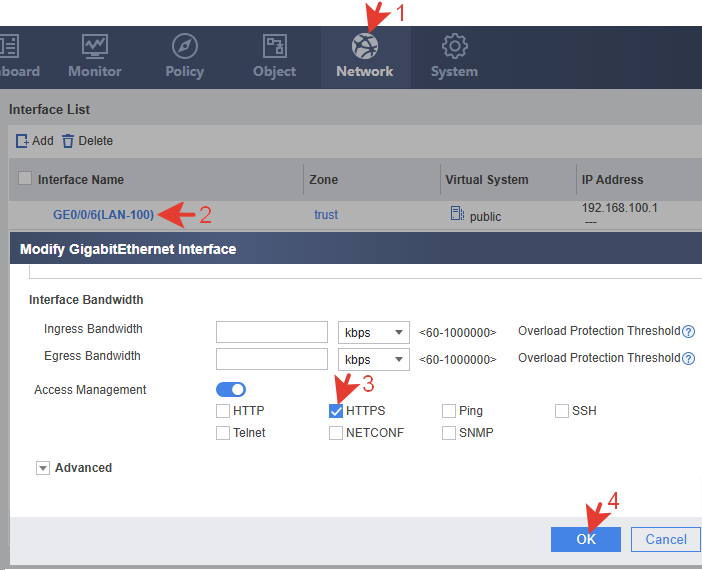

HTTPS на интерфейсе.

Разрешаем HTTPS на интерфейсе в локальную сеть.

Через CLI.

|

1 2 3 |

interface GigabitEthernet0/0/6 service-manage https permit quit |

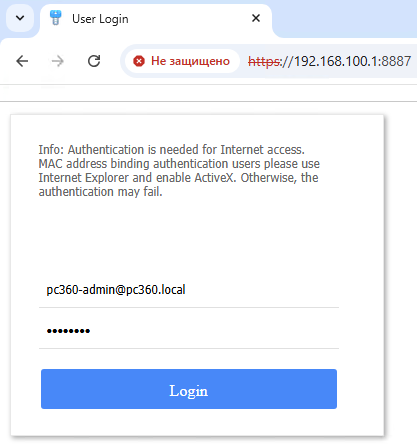

Проверка.

На компьютере пользователя входим в доменную учетную запись Windows. Открываем браузер и заходим в Интернет. Происходит переадресация на портал. Если не происходит, то иногда нужно пару минут подождать. Попробовать ввести адрес портала вручную.

Далее вводим доменные учетные данные в формате имя_пользователя@домен.local и пароль.

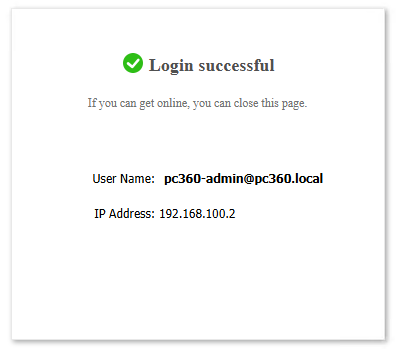

Об успешной аутентификации сообщит зеленая галочка – Login successful.

Далее открываем в новой вкладке любые сайты. Все работает.

Можно активировать возврат на предыдущую страницу чтоб не открывать новую вкладку (Local Portal >> Redirect to the previous web page).

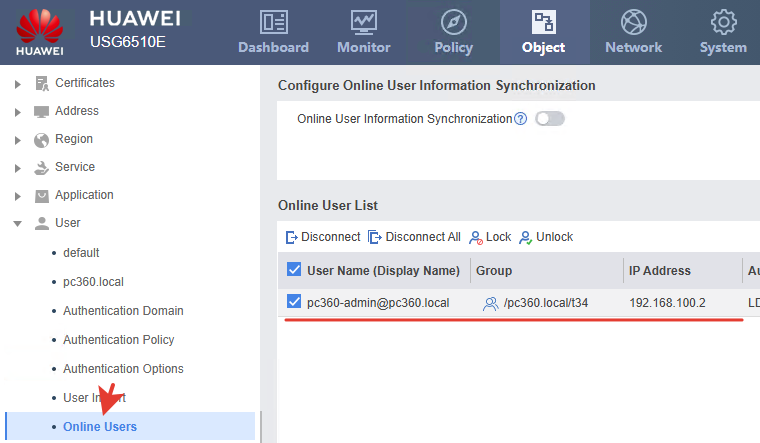

Online Users.

Посмотреть подключенных пользователей можно на соответствующей вкладке меню.

Тут отображаются только активные пользователи прошедшие аутентификацию через портал.

Доступен просмотр информации: IP-адрес, MAC, имя пользователя, метод аутентификации, группа, время входа, длительность сессии. Можно завершить текущую сессию пользователя на кнопку Disconnect. При следующем обращении он будет снова аутентифицирован.

Можно заблокировать пользователя на кнопку Lock если замечено что он пользуется Интернетом не для служебных целей. Даже после попытки повторной аутентификации доступ пользователю не будет восстановлен, пока не будет выполнен Unlock.

Итог.

Нужно отметить, что представленная методика не идеальна. Если пользователи меняются на одном компьютере, то авторизация остается. По умолчанию Huawei USG считает авторизованным IP-адрес, а не доменную учетку. Чтобы избежать повторного использования авторизации разными пользователями, единственный способ, который пока-что был найден – это уменьшение время таймаута сессии при бездействии до 10мин. Authentication Options >> Global Configuration >> Online User Timeout Period. Если пользователь не передаёт трафик в течение указанного времени, сессия считается неактивной и завершается. После этого, при следующем обращении в Интернет, пользователь снова будет перенаправлен на портал авторизации. Но это тоже не идеальное решение. Пользователь может открыть страницу и пару часов ее читать, не передавая трафик, его тоже выкинет по бездействию.

Есть другие способы контроля за доступом, например AD SSO (Single Sign-On) позволяет применять политики на уровне учётки или групп AD, а не только по IP. Для этого требуется установка агента на контроллере домена. Это отдельная тема.