Согласно политикам информационной безопасности организации доступ в коммутатор должен быть только с рабочего места администратора. Выполним это требование через ACL.

ACL (Access Control List) – это список правил, который определяет, каким источникам разрешён или запрещён доступ к сервисам управления коммутатором. В данном случае ACL используется для защиты интерфейса управления, разрешая доступ только доверенным устройствам.

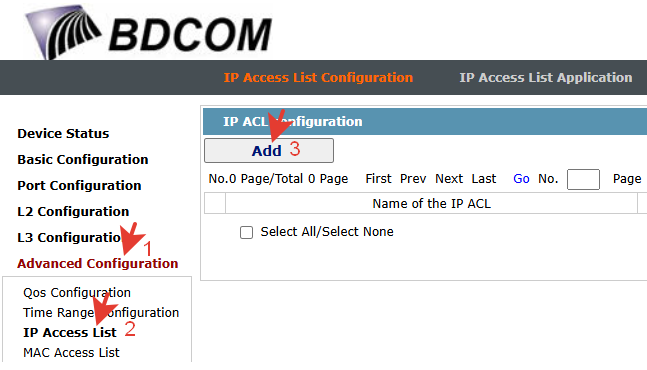

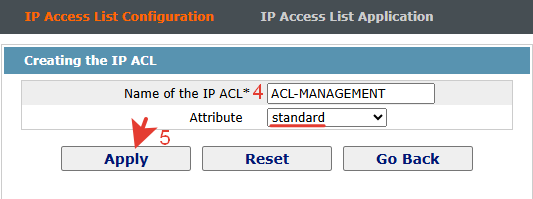

Создаем ACL.

ACL в этом коммутаторе двух видов: standard и extended.

Standard – стандартный ACL фильтрует трафик только по IP-адресу источника. Он прост, работает быстрее и используется, как правило, для контроля доступа к сервисам управления устройством (HTTP, SSH, Telnet).

Extended ACL – расширенный ACL позволяет фильтровать трафик по множеству параметров, включая IP-адрес источника, IP-адрес назначения, протокол, номера портов, типы пакетов. Это более гибкий и точный механизм, используемый для детального контроля трафика между сетями.

Для заданной цели подходит стандарт.

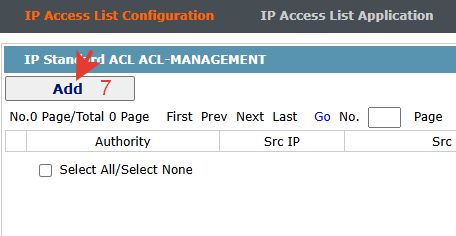

Внутри ACL создаем правила.

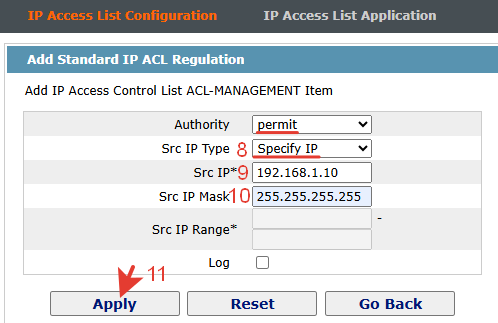

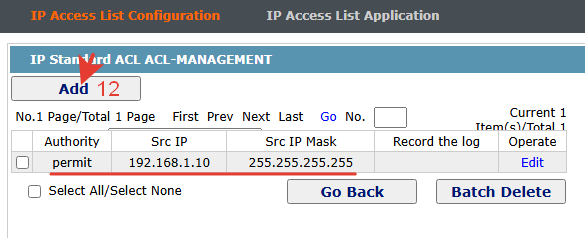

В первом правиле указываем IP-адрес, с которого разрешен доступ в коммутатор.

Authority: permit – разрешение на подключение.

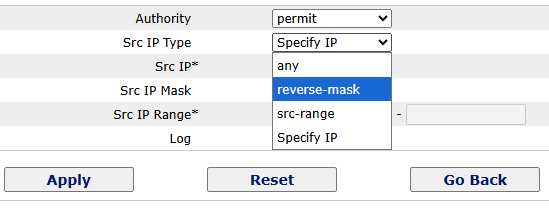

Src IP Type: Specifi IP – конкретный IP-адрес которому будет разрешен доступ.

В данном ACL можно использовать обратную маску (Wildcard mask).

Обратная маска нужна для указания, какие биты IP-адреса должны совпадать, а какие можно игнорировать. 0 – бит должен совпадать. 1-255 – бит игнорируется. Например 192.168.5.0 0.0.0.255 – совпадение по первым трём октетам.

Если нужно, то добавляем еще IP-адресов, используем диапазон или обратную маску.

Src IP Mask – обычная сетевая маска. Запись 255.255.255.255 означает сеть /32, то есть один конкретный IP-адрес, и может использоваться для ограничения доступа к интерфейсу.

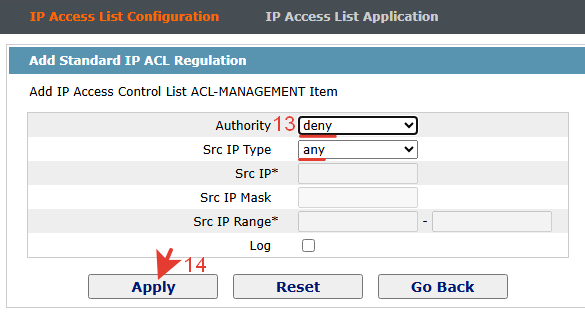

В самом низу создаем правило, запрещающее всё остальное, что не указано выше.

Authority: deny – запрет на подключение.

Src IP Type: any – любой IP.

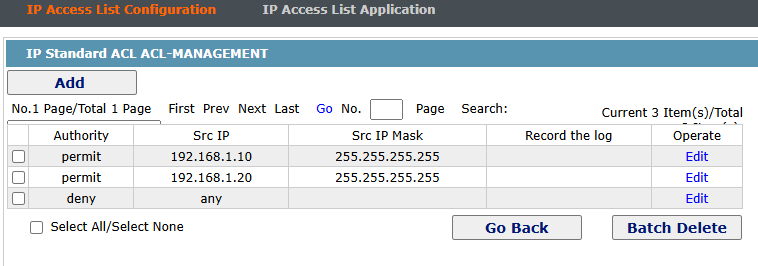

Расположение правил имеет значение.

Правила читаются сверху в низ. Сперва разрешающие, потом запрещающее.

И тут есть важная особенность этого BDCOM – правило которое создавалось или редактировалось последним располагается снизу списка. Поэтому последним всегда нужно редактировать или создавать запрещающее правило. Его не получится как-то перетащить выше. Если после создания запрещающего правила возникнет необходимость добавить еще один адрес, то после этого нужно зайти в запрещающее правило и выполнить какое-нибудь действие, чтоб оно опять стало последним. Или настраивать правила через CLI.

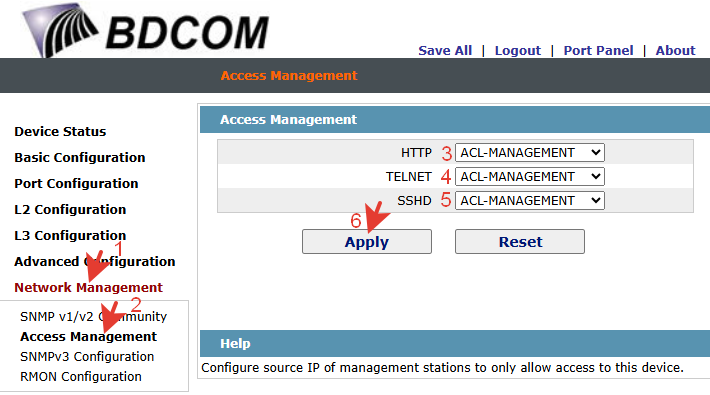

Назначаем созданный ACL на сервисы доступа в коммутатор.

Настройка завершена.

Сохраняем конфигурацию.

Настройка через CLI.

|

1 2 |

enable config |

Создаем ACL.

|

1 2 3 4 5 |

ip access-list standard ACL-MANAGEMENT permit 192.168.1.10 255.255.255.255 permit 192.168.1.20 255.255.255.255 deny any exit |

Назначаем ACL на сервисы.

|

1 2 3 |

ip http access-list ACL-MANAGEMENT ip telnet access-class ACL-MANAGEMENT ip sshd access-class ACL-MANAGEMENT |

Сохраняем.

|

1 |

write all |

Просмотр конфигурации.

|

1 |

show configuration |

Если случайно заблокировали себе доступ, то подключаемся через консольный порт и удаляем ACL.

|

1 |

no ip access-list standard ACL-MANAGEMENT |

Начинаем с начала.

Представленная настройка актуальна для небольших сетей, где коммутаторы находятся в одной подсети с пользователями и не используются VLAN. В таких условиях ограничение доступа ко внутренним сервисам коммутатора можно выполнять непосредственно на нём.

В сетях среднего и крупного масштаба доступ к оборудованию следует контролировать на центральных устройствах – L3-коммутаторах ядра, маршрутизаторах или сетевых экранах.